Angesichts zunehmender Cyberbedrohungen sind Daten gefährdet. Unternehmen benötigen daher robuste und proaktive Ansätze zum Schutz ihrer wertvollen Daten. Verwaltung der Datensicherheitsmaßnahmen (DSPM) ist eine solche Lösung, die sich herauskristallisiert hat.

DSPM bietet datenzentrierte Sicherheit und schützt vertrauliche Informationen, wo immer sie sich befinden – unabhängig davon, ob die Daten vor Ort in einem einzigen Datenspeicher, auf mehrere Repositories verteilt oder in Hybrid- und Multi-Cloud-Umgebungen gespeichert sind.

Dieses umfassende DSPM-Leitfaden erklärt die grundlegenden Aspekte von DSPM, wie es funktioniert, seine wichtigsten Funktionen, Vorteile und Best Practices. Darüber hinaus werden wir untersuchen, wie es in die breitere Cloud-Sicherheitslandschaft passt, und es vergleichen mit Cloud-Sicherheitsstatus-Management (CSPM)und skizziert wesentliche Überlegungen für eine erfolgreiche DSPM-Implementierung.

Was ist Data Security Posture Management (DSPM)?

Der Begriff „DSPM“ wurde geprägt von Gartner im April 2022. Es handelt sich um einen fortschrittlichen Ansatz, der Unternehmen dabei helfen soll, ihre Sicherheitslage in verschiedenen Cloud-Umgebungen und Datenspeicher. DSPM identifiziert und behebt proaktiv Sicherheitslücken, Fehlkonfigurationen und potenzielle Bedrohungen für vertrauliche Daten.

Dieser bahnbrechende Ansatz umfasst „Discovery Plus“, eine Fusion aus Datenermittlungs- und Sicherheitsverwaltungsfunktionen.

DSPM unterstützt Unternehmen jeder Größe bei der Verwaltung von Datensicherheitsrisiken in ihren komplexen Umgebungen.

Risikomanagement ist ein zentraler Bestandteil von DSPM. Verantwortliche für Sicherheit und Risikomanagement müssen Datensicherheitsrisiken effektiv identifizieren, verstehen und beheben. Da Daten immer wertvoller und anfälliger werden, ist eine robuste Strategie zur Bewertung und Minimierung dieser Risiken unerlässlich.

Wie funktioniert DSPM?

DSPM-Anbieter nutzen eine Kombination aus automatisierten Tools, intelligenten Algorithmen und Datenüberwachungsfunktionen. Diese Tools scannen und bewerten Ihre Dateninfrastruktur kontinuierlich, um Sicherheitskonfigurationen, Zugriffskontrollen und potenzielle Risiken zu bewerten. Sie analysieren Datenbewegungen, Zugriffsmuster und Nutzerverhalten und liefern Erkenntnisse, die Ihre allgemeine Sicherheitslage stärken.

Dieser Prozess fungiert als dynamischer Schutzschild für die sensiblen Daten Ihres Unternehmens. Er kombiniert automatisierte Tools, intelligente Algorithmen und erweiterte Datenüberwachungsfunktionen.

Im Kern fungiert DSPM als wachsamer Wächter. Es scannt und bewertet Ihre Dateninfrastruktur präzise. Es führt gründliche Bewertungen von Sicherheitskonfigurationen, Zugriffskontrollen und potenziellen Risiken durch.

Schlüsselfunktionen von DSPM

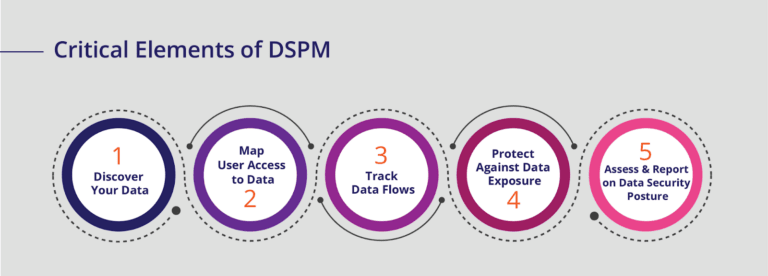

Als Sicherheits- und Risikoverantwortlicher sollten Sie nach einer DSPM-Lösung suchen, die bestimmte grundlegende Anforderungen erfüllt. Zu diesen wichtigen DSPM-Funktionen gehören unter anderem:

Suchen, klassifizieren und ordnen Sie vertrauliche Daten in Ihrer Umgebung zu:

- Entdecken, kennzeichnen und inventarisieren Sie unstrukturierte, strukturierte und halbstrukturierte Daten in allen Umgebungen automatisch.

- Deckt sowohl lokale als auch Cloud-Umgebungen in einer einzigen Ansicht ab.

Erhalten Sie eine 360°-Ansicht der Daten:

- Entdecken Sie alle Arten von Daten, bekannte und unbekannte, sowie versteckte Cloud-Daten.

- Identifizieren Sie doppelte, ähnliche, redundante, veraltete und triviale (ROT) Daten.

- Erkennen Sie sensible und kritische Daten wie regulierte Daten, Geheimnisse, geistiges Eigentum und Geschäftsdaten.

Identifizieren Sie potenzielle Zugriffs- und Expositionsrisiken:

- Verstehen Sie Datenzugriffsberechtigungen für verschiedene Benutzer.

- Überwachen Sie den Datenaustausch sowohl intern als auch extern.

- Nutzen Zugriff auf Informationen um Insiderrisiken zu reduzieren, zu beschleunigen Null Vertrauenund erreichen geringste Privilegien.

Warnung vor Schwachstellen mit hohem Risiko und kritischen Problemen:

- Lösen Sie automatisch Warnmeldungen basierend auf Risikostufen und Richtlinienverstößen aus.

- Erkennen Sie Insiderrisiken und beschleunigen Sie Untersuchungsprozesse.

- Ermöglichen Sie Sicherheitsteams, Sicherheitswarnungen effizient zu untersuchen, zu lösen und zu verfolgen.

Risiken einfach melden und bewerten:

- Führen Sie Datenrisikobewertungen durch, um die Risikolage zu verstehen.

- Bereitstellung von granulare und hochrangige Berichterstattung regelmäßig Kronjuwelendaten.

- Überwachen Sie den Fortschritt und die Verbesserungen der Risikoposition im Laufe der Zeit.

Handeln Sie:

- Bieten Sie Anleitungen zur Behebung identifizierter Risiken.

- Automatisieren, leiten und orchestrieren Sanierung für Hochrisikodaten.

- Lösen Sie Warnungen basierend auf relevanten Aktivitäten aus, ohne unnötigen Lärm zu verursachen.

Seien Sie unternehmensbereit:

- Bieten Sie Sicherheit und Scan-Management auf Unternehmensniveau.

- Sorgen Sie für minimale Störungen des Geschäftsbetriebs.

- Angebot granular Rollenbasierte Zugriffskontrolle (RBAC) und schränken Sie den Umfang der Rollen ein.

- Unterstützt iteratives Scannen und nahtlose Integration in den vorhandenen Technologie-Stack.

Vorteile von DSPM

DSPM ist in der heutigen digitalen Landschaft von großer Bedeutung. Es bietet Unternehmen jeder Größe zahlreiche unschätzbare Vorteile. Es verbessert die Datensicherheit durch verbesserten Datenschutz und Funktionen, die die Vertraulichkeit, Integrität und Verfügbarkeit kritischer Informationen gewährleisten.

Es verwendet Tiefgehende Datenermittlung und -klassifizierung, Zugriffskontrollen und Echtzeitüberwachung, um das Risiko zu minimieren und Datenschutzverletzungen verhindern und unbefugtem Zugriff. In Verbindung mit proaktivem Risikomanagement, kontinuierlicher Überwachung und Analyse hilft DSPM Ihrem Unternehmen, potenzielle Schwachstellen und Sicherheitslücken zu identifizieren. Sie können dann präventive Maßnahmen zum Schutz Ihrer Daten ergreifen und sicherstellen, dass diese geschützt sind, bevor Bedrohungen auftreten.

Die Gewährleistung der Compliance ist ein weiterer Bereich, in dem DSPM hilfreich sein kann. Es hilft Ihrem Unternehmen, die Komplexität der Datenschutzvorschriften und -standards zu bewältigen und so potenzielle Strafen und Reputationsschäden zu vermeiden.

Darüber hinaus rationalisiert DSPM den Betrieb und senkt die Kosten durch die Automatisierung von Sicherheitsvorgängen, um wertvolle Ressourcen für strategische Initiativen freizugeben.

DSPM: Datenzentrierte Sicherheit

DSPM erkennt an, dass Daten das wichtigste Gut sind, und gewährleistet deren Schutz über verschiedene Cloud-Plattformen und Anwendungen hinweg. Der Schwerpunkt liegt auf dem Schutz der Daten innerhalb des Netzwerks und nicht nur innerhalb des Perimeters.

Anstatt sich ausschließlich auf den traditionellen „Burg-und-Graben“-Ansatz zu verlassen, bei dem die Daten im Inneren möglicherweise immer noch angreifbar sind, legt die datenzentrierte Sicherheit eine Schutzschicht um die sensiblen Daten und macht sie so widerstandsfähig gegen potenzielle Angriffe.

Durch die Einführung einer datenzentrierten Sicherheitsstrategie kann Ihr Unternehmen den Fokus vom Aufbau stärkerer und besser geschützter äußerer Abwehrmechanismen auf die Implementierung robuster Kontrollen und sicherer Zugriffsprotokolle für Daten verlagern. Nur autorisierte Personen können auf vertrauliche Informationen zugreifen, was das Risiko von Datenlecks und unbefugter Offenlegung minimiert.

Wie DSPM in die umfassendere Cloud-Sicherheitslandschaft passt

DSPM ergänzt andere Sicherheitsstrategien wie CSPM. Diese beiden Ansätze arbeiten synergetisch zusammen und bieten umfassenden Schutz.

CSPM überwacht und bewertet die Konfiguration und Compliance von Cloud-Ressourcen, um potenzielle Fehlkonfigurationen und Schwachstellen zu minimieren. Es stellt sicher, dass Cloud-Dienste und -Anwendungen gemäß branchenüblichen Best Practices sowie Sicherheits- und Compliance-Standards bereitgestellt werden.

Durch die Untersuchung der Cloud-Infrastruktur aus einer ganzheitlichen Perspektive verringert CSPM das Risiko von Sicherheitsverletzungen, die auf Konfigurationsfehler oder unzureichende Zugriffskontrollen zurückzuführen sein können.

DSPM hingegen legt den Schwerpunkt auf den Schutz des Kernwerts von Cloud-Umgebungen: der Daten. Es befasst sich mit den Herausforderungen der Datensicherheit in der Cloud, darunter Datenschutz, Zugriffskontrollen, Verschlüsselung und Datenlebenszyklusmanagement.

Der granulare Ansatz von DSPM ermöglicht Ihrem Unternehmen die Durchsetzung datenzentrierter Sicherheitsrichtlinien, bei denen nur autorisierte Benutzer auf vertrauliche Informationen zugreifen können und die Daten auch bei unbefugten Zugriffsversuchen geschützt bleiben.

DSPM, CSPM oder beides?

Obwohl sowohl DSPM als auch CSPM für eine robuste Cloud-Sicherheit unerlässlich sind, müssen Unternehmen ihre spezifischen Anforderungen und Risikoprofile verstehen, um die ideale Kombination zu bestimmen. Wenn Datenschutz oberste Priorität hat, schafft die Integration von DSPM in bestehende CSPM-Praktiken eine umfassende und effektive Sicherheitslage.

Durch die Kombination dieser beiden Ansätze kann Ihr Unternehmen ein zusammenhängendes Cloud-Sicherheitsökosystem erstellen, das die Infrastruktur und die darauf gehosteten Daten stärkt.

Diese harmonische Integration minimiert nicht nur das Risiko von Datenverletzungen, sondern erleichtert auch die Einhaltung verschiedener Datenschutzbestimmungen.

Vorteile der DSPM-Lösung gegenüber anderen Ansätzen

Echtzeitschutz

DSPM konzentriert sich auf Echtzeitschutz. Es nutzt kontinuierliche Überwachung und Echtzeitwarnungen, um neuen Bedrohungen immer einen Schritt voraus zu sein. Die sofortige Reaktion auf potenzielle Sicherheitsvorfälle reduziert das Zeitfenster für Angreifer erheblich.

DSPM beschränkt den Zugriff auf vertrauliche Daten, um das Risiko von Datenschutzverletzungen zu minimieren und potenzielle Schäden zu begrenzen. Dieser proaktive Sicherheitsansatz stellt sicher, dass potenzielle Bedrohungen erkannt und behoben werden, bevor sie zu schwerwiegenden Sicherheitsvorfällen führen.

Ganzheitliche Datentransparenz

DSPM stärkt die Datensicherheit Ihres Unternehmens durch detaillierte Einblicke in Datenbewegungen, Zugriffsmuster und -nutzung. Diese umfassende Datentransparenz stellt sicher, dass es keine Schwachstellen in der Datensicherheit gibt. Sie wissen, wo sich sensible Daten befinden, wer darauf Zugriff hat und wie sie verwendet werden. Dank dieser Transparenz kann Ihr Sicherheitsteam potenzielle Sicherheitslücken erkennen und proaktiv Maßnahmen ergreifen, um Datenbestände effektiv zu schützen.

Mit diesem Gesamtbild kann Ihr Unternehmen gezielte Sicherheitskontrollen implementieren und sicherstellen, dass die Daten in der gesamten Infrastruktur ausreichend geschützt sind.

Automatisierte Behebung

Die automatisierten Behebungsfunktionen von DSPM unterscheiden sich von herkömmlichen Sicherheitsansätzen. Sie optimieren Sicherheitsprozesse und reduzieren das Risiko menschlicher Fehler. Bei erkannten Sicherheitsvorfällen kann DSPM automatisch vordefinierte Aktionen oder Behebungsschritte auslösen. Dies spart Sicherheitsteams wertvolle Zeit und Aufwand und gewährleistet konsistente und schnelle Reaktionen auf Sicherheitsvorfälle.

Herausforderungen bei der Implementierung eines Data Security Posture Managements

DSPM bietet zwar robuste Datensicherheit, bringt aber auch Implementierungsprobleme mit sich, die Unternehmen bewältigen müssen, um die potenziellen Vorteile voll auszuschöpfen:

Datenkomplexität

Unternehmen verarbeiten häufig Daten aus unterschiedlichsten Umgebungen, beispielsweise aus verschiedenen Cloud-Plattformen und lokalen Systemen. Die Verwaltung und der Schutz dieser riesigen Datenmengen können komplex und anspruchsvoll sein.

Die richtige DSPM-Lösung Es sollte in der Lage sein, unterschiedliche Datentypen, -formate und -speicherorte zu verarbeiten und gleichzeitig einheitliche Sicherheitsrichtlinien für Ihre gesamte Datenlandschaft zu gewährleisten. Datenklassifizierung, -mapping und -ermittlung sind entscheidende Komponenten zur Optimierung von Datenmanagement und Sicherheitsmaßnahmen.

Integration mit bestehenden Systemen

Die Integration von DSPM kann für Unternehmen mit veralteten Sicherheitssystemen schwierig sein. Für ein einheitliches und zusammenhängendes Sicherheitsökosystem benötigen Sie nahtlose Interoperabilität zwischen DSPM und vorhandenen Sicherheitslösungen.

Diese Integration erfordert möglicherweise sorgfältige Planung, Tests und Anpassungen, um sicherzustellen, dass die Datensicherheitsmaßnahmen während des Implementierungsprozesses nicht beeinträchtigt werden. Sie müssen auch berücksichtigen, wie DSPM mit Ihren aktuellen Prozessen zur Reaktion auf Sicherheitsvorfälle interagiert, um einen reibungslosen Übergang zu gewährleisten.

Benutzerakzeptanz

Der Erfolg jeder Sicherheitsinitiative hängt von der Akzeptanz und Compliance der Benutzer ab. Benutzer zu ermutigen, bewährte Verfahren zur Datensicherheit anzuwenden und DSPM-Richtlinien einzuhalten, kann eine große Herausforderung sein. Mitarbeiter empfinden Datensicherheitsmaßnahmen möglicherweise als umständlich und produktivitätshemmend, was zu potenziellem Widerstand gegen Veränderungen führt.

Um diese Herausforderung zu meistern, sollten Sie in Schulungs- und Trainingsprogramme investieren, um das Bewusstsein für die Bedeutung der Datensicherheit zu schärfen. Sie können auch Anreize, Belohnungen und Gamification-Strategien nutzen, um Mitarbeiter zu motivieren, Best Practices zu befolgen und DSPM-Richtlinien bereitwillig zu übernehmen.

Bewährte Methoden für DSPM

Um die Vorteile des datenzentrierten Sicherheitsansatzes zu maximieren, sollten Unternehmen die folgenden Best Practices übernehmen:

Definieren Sie klare Sicherheitsrichtlinien

Entwickeln und implementieren Sie klare und umfassende Datensicherheitsrichtlinien für eine erfolgreiche datenzentrierte Sicherheitsstrategie. Ihr Unternehmen muss präzise Richtlinien für Datenklassifizierung, Zugriffskontrollen, Verschlüsselung und Datenverarbeitung definieren.

Diese Richtlinien sollten mit den allgemeinen Sicherheitszielen übereinstimmen und den relevanten Branchenvorschriften und Datenschutzgesetzen entsprechen. Durch die Festlegung klar definierter Sicherheitsrichtlinien schaffen Sie einen konsistenten und einheitlichen Rahmen für den Schutz sensibler Daten während ihres gesamten Lebenszyklus.

Regelmäßige Beurteilungen

Regelmäßige Sicherheitsbewertungen und -prüfungen helfen dabei, potenzielle Sicherheitslücken, Schwachstellen und Lücken in der Datensicherheitslage zu identifizieren.

Diese Beurteilungen sollten sowohl technische Bewertungen der Sicherheitstools und -prozesse als auch Bewertungen der Einhaltung der Sicherheitsrichtlinien durch die Mitarbeiter umfassen.

Mitarbeiterschulung

Den Mitarbeitern kommt bei der Datensicherheit eine zentrale Rolle zu. Ihr Bewusstsein und ihre Einhaltung bewährter Verfahren sind für den Erfolg des datenzentrierten Sicherheitsansatzes von entscheidender Bedeutung.

Informieren Sie Ihre Mitarbeiter durch fortlaufende Schulungen und Sensibilisierungsprogramme über die Bedeutung der Datensicherheit und ihre Rolle beim Schutz sensibler Informationen. Schulungen können Themen wie Datenverarbeitung, das Erkennen von Phishing-Versuchen, das Verständnis der Bedeutung der Datenklassifizierung und den richtigen Einsatz von Datensicherheitstools behandeln.

Fördern Sie Verantwortlichkeit und Eigenverantwortung

Datensicherheit ist eine kollektive Verantwortung, die alle im Unternehmen betrifft. Fördern Sie eine Kultur der Verantwortlichkeit und Eigenverantwortung für die Datensicherheit, in der jeder Einzelne seine Rolle beim Schutz sensibler Informationen versteht.

Manager und Führungskräfte sollten Sicherheitsrichtlinien einhalten, um mit gutem Beispiel voranzugehen und ein starkes Sicherheitsbewusstsein in ihren Teams zu fördern. Sie sollten außerdem eine offene Kommunikation über Sicherheitsbedenken fördern, damit Mitarbeiter Sicherheitsvorfälle oder potenzielle Risiken ohne Bedenken melden können.

DSPM und dynamische Überwachung

Die dynamische Überwachung beobachtet und analysiert kontinuierlich datenbezogene Aktivitäten, Zugriffsmuster und Sicherheitsereignisse. Diese Echtzeitanalyse ermöglicht Ihrem Unternehmen, Sicherheitsvorfälle schnell zu erkennen und darauf zu reagieren, um potenzielle Datenschutzverletzungen und unbefugte Zugriffsversuche zu verhindern.

Dieses Monitoring bietet einen umfassenden Überblick über Ihre Datensicherheitslandschaft durch die Überwachung von Datenbewegungen, Zugriffsberechtigungen und Nutzungsmustern. So können Sie sich an schnell entwickelnde Datenumgebungen und neue Bedrohungen anpassen, potenziellen Risiken immer einen Schritt voraus sein und Ihre Daten effektiv schützen.

DSPM-Anwendungsfälle

- Erkennung von Insider-Bedrohungen: DSPM spielt eine entscheidende Rolle bei der Erkennung und Eindämmung von Insider-Bedrohungen innerhalb eines Unternehmens. Insider mit legitimem Datenzugriff können erhebliche Risiken darstellen, indem sie Daten absichtlich oder versehentlich falsch handhaben oder versuchen, unbefugt darauf zuzugreifen. Durch die kontinuierliche Überwachung des Datenzugriffs und der Datennutzung kann DSPM unbefugten Zugriff, Datenexfiltration oder potenzielle Insider-Bedrohungen umgehend erkennen und verhindern.

- Verhinderung von Datenverlust: Datenlecks können verschiedene Ursachen haben, beispielsweise menschliche Fehler, Systemfehlkonfigurationen oder böswillige Aktivitäten. DSPM-Lösungen verhindern versehentliche oder absichtliche Datenlecks durch die Einrichtung robuster Richtlinien und Zugriffskontrollen. Diese Richtlinien können die Übertragung oder Weitergabe vertraulicher Informationen außerhalb der sicheren Umgebung des Unternehmens einschränken. DSPM setzt außerdem Verschlüsselungs- und Datenklassifizierungsmechanismen ein, um den Schutz vertraulicher Daten jederzeit zu gewährleisten und das Risiko von Datenverlusten zu reduzieren.

- Sicherheit bei der Cloud-Migration: Da immer mehr Unternehmen Cloud Computing nutzen, wird die Datensicherung während der Migration immer wichtiger. DSPM-Lösungen bewerten die Sicherheitslage der Cloud-Umgebung, überprüfen die Einhaltung relevanter Vorschriften und überwachen Datenübertragungen, um unbefugten Zugriff oder unbefugte Offenlegung zu verhindern. Sie ermöglichen außerdem eine sichere Datenmigration, indem sie sensible Informationen angemessen verschlüsseln und so während der gesamten Migration schützen.

Erste Schritte mit BigID

BigID ist der führende Anbieter im Bereich Data Security Posture Management (DSPM) und wird anerkannt von CB-Einblicke für seinen bahnbrechenden Ansatz zur Datensicherheit. Es ist Vorreiter bei Cloud-nativer Sicherheit für Multi-Cloud- und Hybrid-Cloud-Umgebungen und bietet eine umfassende Data-First-Lösung für Datentransparenz und -kontrolle.

Dank jahrelanger Forschung und Entwicklung sowie der Zusammenarbeit mit Kunden sorgt die Plattform von BigID nahtlos für Sicherheit aus Sicht des Datenrisikos.

Zu den wichtigsten Merkmalen, die BigIDs DSPM auszeichnen, gehören umfassende Datenabdeckung in Cloud- und On-Premises-Umgebungen, präzises Risikomanagement mit patentiertem ML und anpassbarem Tuning, Sanierung auf Ihre Präferenzen zugeschnitten und skalierbare Datensicherheit, die die richtigen Personen im gesamten Unternehmen einbezieht.

Um die wichtigsten Daten Ihres Unternehmens zu sichern und die Leistungsfähigkeit von DSPM zu nutzen – Holen Sie sich noch heute eine 1:1-Demo mit BigID.