Angesichts der sich ständig verändernden Bedrohungslandschaft nutzt die Sicherheitsbranche Threat Intelligence-Daten und -Forschung, um die von verschiedenen Sensoren erfassten Telemetriedaten zu erweitern. Wir haben uns vorgenommen, den Gegner kennenzulernen und seine Taktiken, Techniken und Vorgehensweisen zu verstehen, um präzise Erkennungs- und Warnmechanismen bereitzustellen.

In den letzten Jahren haben wir die Entwicklung der Bedrohungsaufklärung miterlebt: von den Tagen der Berichte über Bedrohungsakteure mit Listen von Indikatoren für eine Gefährdung bis hin zur direkten Datenanreicherung („umsetzbare Bedrohungsaufklärung“) in SIEM- oder SOAR-Plattformen zur „Bedrohungserkennung in Echtzeit“.

Und wozu das alles? Letztendlich, um Systeme schützen zu können, die sensible Daten.

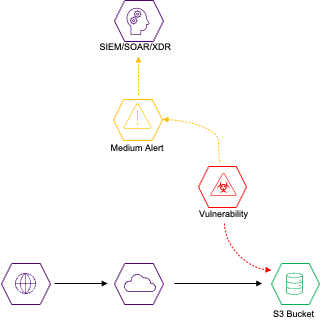

Als Branche haben wir das Ziel verfehlt und sind beim Verständnis unserer Daten deutlich im Rückstand. Es ist unerlässlich, dass wir verstehen, welche Informationen wir besitzen, wer darauf Zugriff hat und welche Systeme diese Informationen speichern. Die Fortschritte in der Sicherheitstechnologie ermöglichen es uns, Malware, Fehlkonfigurationen und Schwachstellen zu identifizieren, verwertbare Bedrohungsdaten zu integrieren und all diese Telemetriedaten zur Priorisierung von Warnmeldungen zu korrelieren.

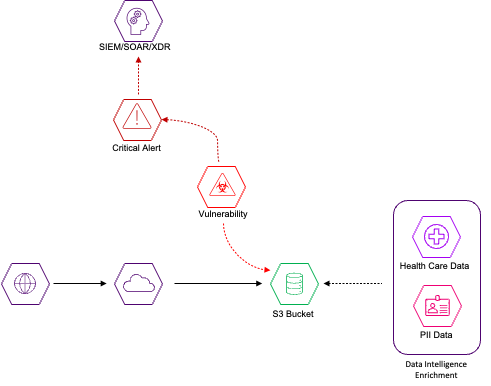

Aber können Sie wirklich Alarme von Systemen priorisieren, wenn Sie nicht wissen, welche Systeme kritische oder sensible Daten? Hier entstand das Konzept der Data Intelligence Enrichment. Es deckt alle kritischen oder sensiblen Daten in Ihrer Umgebung auf und integriert diese Informationen in Ihre Sicherheitstools, um eine noch validere Priorisierung von Warnmeldungen zu erreichen.

Erste Schritte mit der Datenintelligenzanreicherung

Von der Bedrohungserkennung bis zur Reaktion auf Vorfälle: Hier sind die fünf Schritte, mit denen Sie Ihre Reise beginnen können:

-

- Entwickeln Sie Ihre Sicherheitsstrategie, um Angriffsvektoren zu entschärfen, die in Ihrer Umgebung weiterhin bestehen können

- Je nachdem, welchen Angriffsvektor Sie abwehren möchten, stellen Sie sicher, dass Ihre Erkennungstools (in diesem Fall beziehen wir uns auf Cloud Security Posture Management-Tools) Telemetriedaten von Datenermittlungslösungen erfassen können.

- Nutzung von BigID entdecken und klassifizieren alle Daten in Ihrer Umgebung

- Durch die Nutzung der BigID-Integration(en) mit Ihren CSPM-Alarmstufen wird die Alarmstufe automatisch anhand der im System enthaltenen Daten berechnet und die Priorisierung entsprechend angepasst.

- Ihr Sicherheitsteam, Ihr Security Operations Center (SOC) oder Ihr Managed Detection and Response (MDR) können auf die Warnmeldungen reagieren, die für die Risikominderung für Ihr Unternehmen entscheidend sind.

Sie können endlich den Lärm durchbrechen, die Alarmmüdigkeit reduzieren und Ihr Sicherheitsteam so ausstatten, dass es besser, schneller und stärker wird – und gleichzeitig der sich entwickelnden Bedrohungslandschaft immer einen Schritt voraus ist. Holen Sie sich eine 1:1-Demo Heute.