Face à l'évolution constante des menaces, le secteur de la sécurité s'appuie sur les données et les recherches en matière de renseignement sur les menaces pour enrichir la télémétrie collectée par divers capteurs. Nous avons pris des mesures pour mieux connaître l'adversaire et comprendre ses tactiques, techniques et procédures afin de fournir des mécanismes de précision, de détection et d'alerte.

Au cours des dernières années, nous avons vu l’évolution du Threat Intelligence depuis l’époque des rapports sur les acteurs de la menace avec une liste d’indicateurs de compromission jusqu’à l’enrichissement direct des données (« actionable threat intelligence ») dans les SIEM ou les plateformes SOAR pour la « détection des menaces en temps réel ».

Et à quoi ça sert tout ça… En fin de compte, pour pouvoir protéger les systèmes qui contiennent données sensibles.

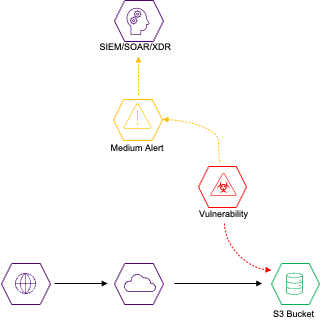

En tant qu'industrie, nous avons raté notre cible et accusons un retard considérable dans la compréhension de nos données. Il est impératif de comprendre les informations dont nous disposons, qui y a accès et quels systèmes les stockent. Les avancées en matière de sécurité nous permettent d'identifier les logiciels malveillants, les erreurs de configuration et les vulnérabilités, tout en superposant des renseignements exploitables sur les menaces et en corrélant tous ces points de télémétrie pour hiérarchiser les alertes.

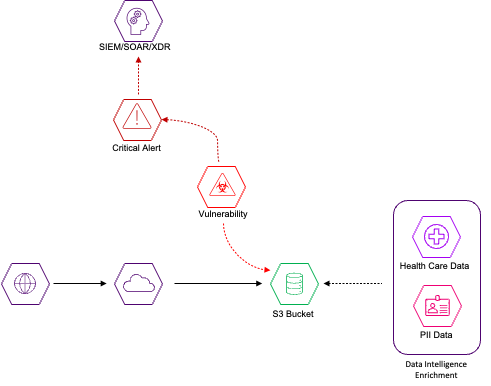

Mais pouvez-vous vraiment prioriser les alertes des systèmes si vous ne savez pas quels systèmes possèdent données critiques ou sensibles ? C'est ainsi qu'est né le concept d'enrichissement de l'intelligence des données. Il s'agit de découvrir toutes les données critiques ou sensibles de votre environnement et de les intégrer à vos outils de sécurité pour une hiérarchisation des alertes encore plus précise.

Comment démarrer avec l'enrichissement de l'intelligence des données

De la détection des menaces à la réponse aux incidents, voici 5 étapes pour démarrer votre parcours :

-

- Développez votre stratégie de sécurité pour atténuer les vecteurs d'attaque qui peuvent persister dans votre environnement

- En fonction du vecteur d'attaque que vous cherchez à contrer, assurez-vous que votre outil de détection (ici, un outil de gestion de la posture de sécurité du cloud) est capable d'ingérer les données de télémétrie provenant des solutions de découverte de données.

- Utilisation de BigID découvrir et classer toutes les données de votre environnement

- L'utilisation de l'intégration BigID avec votre système CSPM permettra de calculer automatiquement la gravité des alertes en fonction des données contenues dans le système concerné, et d'ajuster la priorité en conséquence.

- Votre équipe de sécurité, votre centre d'opérations de sécurité (SOC) ou votre système de détection et de réponse géré (MDR) sera en mesure de répondre aux alertes essentielles pour réduire les risques pour votre entreprise.

Vous pouvez enfin vous démarquer, réduire la lassitude liée aux alertes et équiper votre équipe de sécurité pour qu'elle devienne meilleure, plus rapide et plus forte, tout en gardant une longueur d'avance sur l'évolution des menaces. Démonstration 1:1 aujourd'hui.