In der heutigen digitalen Landschaft ist die Verschmelzung von Offenlegung sensibler Daten und die gewaltige Kraft von künstliche Intelligenz hat das Schlachtfeld der Cybersicherheit neu gestaltet. Während wir uns durch dieses komplexe Terrain bewegen, wird deutlich, dass KI nicht nur ein Werkzeug in den Händen von Cyber-Gegnern ist – sie ist ein Katalysator für die Entwicklung von Datenschutzverletzungen. Lesen Sie weiter, um zu erfahren, wie KI-gesteuerte Innovationen die Methoden und den Umfang von Datenexposition.

Was ist die Offenlegung sensibler Daten?

Um die Integrität unserer Informationen zu schützen, ist es heute wichtiger denn je, die Offenlegung sensibler Daten zu verstehen. Zu den wichtigsten Aspekten gehören:

Definition sensibler Daten und ihrer Bedeutung

Sensible Daten stellen die Kronjuwelen der Information dar – persönlich identifizierbare Informationen (PII), Finanzdaten, geistiges Eigentumund mehr. Es ist das Rückgrat von Unternehmen und Einzelpersonen und hat einen immensen Wert und eine immense Bedeutung.

Verständnis von Angriffen auf die Offenlegung sensibler Daten und deren Taktiken

Angriffe auf die Offenlegung sensibler Daten sind heimliche Manöver von Cyberkriminellen, um auf vertrauliche Informationen zuzugreifen, diese zu stehlen oder zu kompromittieren. Diese Angriffe können verschiedene Formen annehmen, von Phishing und Malware bis hin zu ausgeklügelten Hackertechniken. Ihre Taktiken entwickeln sich ständig weiter und nutzen Schwachstellen in Systemen und menschlichem Verhalten aus.

Häufige Sicherheitslücken bei sensiblen Daten

In den meisten Organisationen gibt es typischerweise zahlreiche Schwachstellen. Das Verständnis dieser Schwachstellen ist entscheidend für den Aufbau robuster Abwehrmechanismen gegen die Bedrohung durch Datenlecks. Zu den Faktoren, die zur wachsenden Angriffsfläche für potenzielle Sicherheitsverletzungen beitragen, gehören unter anderem:

- KI-gestütztes Eindringen: Mit dem Aufkommen künstlicher Intelligenz nutzen Cyberkriminelle fortschrittliche Algorithmen, um in Systeme einzudringen und Schwachstellen mit beispielloser Geschwindigkeit und Präzision auszunutzen.

- Phishing-Renaissance: KI-gesteuerte Phishing-Angriffe ahmen mittlerweile menschliches Verhalten nach und sind daher schwerer zu erkennen. Diese Angriffe verleiten Nutzer oft dazu, vertrauliche Informationen über betrügerische E-Mails, Nachrichten oder Websites preiszugeben.

- IoT-Schwachstellen: Geräte des Internets der Dinge (IoT) erfassen enorme Datenmengen, verfügen jedoch oft nicht über ausreichende Sicherheitsvorkehrungen. KI-gestützte Angriffe können diese Schwachstellen ausnutzen, um unbefugten Zugriff auf vertrauliche Informationen zu erlangen.

- Durch KI verstärkte Insider-Bedrohungen: Mitarbeiter oder Insider mit Zugriff auf vertrauliche Daten stellen ein erhebliches Risiko dar, insbesondere in Kombination mit KI-Tools, die schnell durch Systeme navigieren und Sicherheitsprotokolle umgehen können.

- Cloud-Unsicherheit: Cloud-Dienste bieten zwar Komfort, aber falsch konfigurierte Einstellungen oder schwache Zugriffskontrollen können sensible Daten KI-gesteuerten Angriffen aussetzen, was zu verheerenden Sicherheitsverletzungen führen kann.

- Ausbeutung der Lieferkette: KI-Algorithmen können Schwachstellen in Lieferketten identifizieren, die es Angreifern ermöglichen, in vertrauenswürdige Netzwerke einzudringen und über Drittanbieter oder Partner auf vertrauliche Daten zuzugreifen.

- Deepfake-Identitätsdiebstahl: Deepfake-Technologie Mithilfe künstlicher Intelligenz können überzeugende Audio- oder Videoaufnahmen gefälscht werden, die zu Social-Engineering-Angriffen führen, bei denen Einzelpersonen dazu manipuliert werden, vertrauliche Informationen preiszugeben.

- Social Media Mining: KI-Algorithmen durchforsten riesige Mengen an Social-Media-Daten und extrahieren persönliche Informationen, die für gezielte Angriffe oder Identitätsdiebstahl missbraucht werden können.

Auswirkungen der Offenlegung sensibler Daten

Nach der Offenlegung sensibler Daten haben Unternehmen mit vielfältigen Folgen zu kämpfen, die weit über bloße Ziffern und Bytes hinausgehen. Lassen Sie uns die tiefgreifenden Auswirkungen untersuchen:

Finanzielle Auswirkungen: Berechnung der Kosten von Verstößen

Von Sanierung Von den Bemühungen bis hin zu Bußgeldern können die finanziellen Folgen von Datenschutzverletzungen enorm sein. Jeder kompromittierte Datensatz wirkt sich auf die Bilanzen aus und veranlasst Unternehmen angesichts steigender Kosten dazu, ihre Risikomanagementstrategien zu überdenken.

Reputationsschaden: Auswirkungen auf Vertrauen und Markenintegrität

Einmal zerstörtes Vertrauen lässt sich nicht so leicht wiederherstellen. Der Verlust des Verbrauchervertrauens kann selbst die widerstandsfähigsten Marken beschädigen. Dies unterstreicht die entscheidende Bedeutung des Schutzes des Rufs in einer Zeit erhöhter Transparenz und Kontrolle.

Rechtliche und regulatorische Konsequenzen: Bewältigung von Compliance-Herausforderungen

Nach einem Datenschutzverstoß wird es zu einer mühsamen Aufgabe, sich im Labyrinth der rechtlichen und regulatorischen Rahmenbedingungen zurechtzufinden. Verstöße drohen nicht nur mit hohen Strafen, sondern untergraben auch die Glaubwürdigkeit des Unternehmens. Daher ist ein proaktives Compliance-Management erforderlich.

Betriebsunterbrechung: Auswirkungen auf die Geschäftskontinuität

Wenn der Betrieb im Chaos einer Datenpanne zum Stillstand kommt, werden die Auswirkungen auf die Geschäftskontinuität schmerzlich deutlich. Von unterbrochenen Arbeitsabläufen bis hin zu gefährdeten Lieferketten – die Auswirkungen der Offenlegung sensibler Daten unterstreichen die Notwendigkeit von Resilienz und Vorsorge.

Kurz gesagt: Wenn Unternehmen die tiefgreifenden Auswirkungen der Offenlegung sensibler Daten verstehen, können sie ihre Abwehrmaßnahmen stärken und Risiken minimieren und so eine Kultur der Widerstandsfähigkeit gegenüber sich entwickelnden Bedrohungen fördern.

.

Beispiele für die Offenlegung sensibler Daten

Keine Branche gleicht der anderen, und auch die Herausforderungen im Bereich Cybersicherheit sind unterschiedlich. Vom Gesundheitswesen bis zum Finanzwesen kämpft jeder Sektor mit einer einzigartigen Mischung aus regulatorischen Anforderungen, Bedrohungslandschaften und betrieblichen Einschränkungen. Einige Beispiele aus verschiedenen Branchen:

Vorfall: Hacker nutzten eine Schwachstelle auf der Website von Equifax aus und verschafften sich Zugriff auf sensible persönliche Informationen von rund 147 Millionen Verbrauchern.

Gelernte Lektionen: Dieser Verstoß unterstrich die Bedeutung eines zeitnahen Patch-Managements und robuster Cybersicherheitsmaßnahmen. Er verdeutlichte, wie wichtig es für Unternehmen ist, der Sicherheit von Kundendaten Priorität einzuräumen und in robuste Erkennung und Reaktion Fähigkeiten zur schnellen Eindämmung von Sicherheitsverletzungen.

Datenleck bei Marriott International (2018):

Vorfall: Marriott gab bekannt, dass es bei seinem Starwood-Reservierungssystem zu einem Datenleck gekommen sei, bei dem die persönlichen Daten von bis zu 500 Millionen Gästen kompromittiert wurden.

Gelernte Lektionen: Der Datendiebstahl bei Marriott verdeutlichte die Bedeutung sorgfältiger Prüfung bei Fusionen und Übernahmen und unterstrich, wie wichtig die Integration von Cybersicherheitsbewertungen in den Due-Diligence-Prozess ist. Er unterstrich auch, wie wichtig es für Unternehmen ist, Systeme und Anbieter von Drittanbietern genau zu überwachen, um potenzielle Risiken zu erkennen und zu minimieren.

Die Untersuchung von Beispielen für die Offenlegung sensibler Daten bietet im Wesentlichen einen Leitfaden für die Navigation durch die turbulenten Gewässer der Cybersicherheit. Indem Unternehmen Lehren aus spektakulären Vorfällen ziehen, wachsam gegenüber neuen Trends bleiben und auf branchenspezifische Herausforderungen reagieren, können sie ihre Abwehrmaßnahmen stärken und sensible Daten in einer sich ständig verändernden digitalen Landschaft schützen.

Die Rolle der KI bei der Offenlegung sensibler Daten

Die Nutzung des Potenzials künstlicher Intelligenz (KI) im Bereich der Offenlegung sensibler Daten birgt sowohl Chancen als auch Gefahren. KI kann unter anderem für folgende Zwecke eingesetzt werden:

Nutzung von KI zur Erkennung und Prävention

Durch die Nutzung der Möglichkeiten von KI sind Unternehmen im ständigen Wettrüsten gegen Cyberbedrohungen immer einen Schritt voraus. Von der Anomalieerkennung bis zur prädiktiven Analyse ergänzt KI traditionelle Sicherheitsmaßnahmen und stärkt die Abwehr mit beispielloser Agilität und Wirksamkeit.

KI-gestützte Bedrohungen: Die Risiken verstehen

Doch mit der Weiterentwicklung der KI entwickeln sich auch die Fähigkeiten böswilliger Akteure weiter. KI-gesteuerte Bedrohungen lauern am Horizont und nutzen ausgeklügelte Taktiken, um Schwachstellen auszunutzen und verstärkte Abwehrmechanismen zu unterwandern. Um in einer Zeit ständiger Innovation wachsam zu bleiben, ist es unerlässlich, die differenzierte Landschaft der KI-Bedrohungen zu verstehen.

Zukunftsausblick: Die sich entwickelnde Rolle der KI in der Datensicherheit antizipieren

Mit Blick auf die Zukunft bleibt die Rolle von KI in der Datensicherheit spannend, aber auch ungewiss. Da KI-Algorithmen immer ausgefeilter werden, müssen sich auch unsere Abwehrmechanismen weiterentwickeln, um der Herausforderung gerecht zu werden. Die Vorhersage der KI-Entwicklung verschafft Unternehmen die nötige Weitsicht, um sich an die sich wandelnden Paradigmen der Cyberkriegsführung anzupassen und erfolgreich zu sein.

Die Schnittstelle zwischen KI und der Offenlegung sensibler Daten bietet vielfältige Chancen und Risiken. Indem Unternehmen das transformative Potenzial von KI nutzen und gleichzeitig die damit verbundenen Gefahren im Auge behalten, können sie die digitale Landschaft selbstbewusst und widerstandsfähig meistern.

Minimieren des Risikos der Offenlegung sensibler Daten

Im unerbittlichen Kampf um den Schutz sensibler Daten sind proaktive Maßnahmen der Eckpfeiler der Verteidigung. Zu den Best Practices zur Risikominimierung gehören:

Implementierung robuster Sicherheitsprotokolle und Best Practices

An vorderster Front der Verteidigung stehen robuste Sicherheitsprotokolle, die sorgfältig entwickelt wurden, um dem Ansturm von Cyberbedrohungen standzuhalten. Von Zugriffskontrollen bis hin zu Verschlüsselungsstandards: Die Implementierung bewährter Verfahren stärkt die digitale Festung und errichtet Barrieren gegen potenzielle Eindringlinge.

Mitarbeiterschulung und -sensibilisierung: Stärkung der menschlichen Firewall

In einer Zeit, in der menschliches Versagen zu den größten Schwachstellen zählt, ist die Wissensvermittlung der Mitarbeiter von größter Bedeutung. Durch umfassende Schulungen und ein gesteigertes Bewusstsein werden Mitarbeiter zur ersten Verteidigungslinie und stärken die menschliche Firewall gegen Social Engineering und Phishing-Angriffe.

Einführung fortschrittlicher Technologien: Von der Verschlüsselung bis zur Verhaltensanalyse

Die Nutzung modernster technologischer Innovationen eröffnet neue Möglichkeiten, sensible Daten vor unbefugtem Zugriff zu schützen. Von robusten Verschlüsselungsalgorithmen bis hin zu modernster Verhaltensanalyse – fortschrittliche Technologien revolutionieren die Datensicherheit und bieten Einblicke und Schutz, die bisher unvorstellbar waren.

Die Minimierung der Risiken der Offenlegung sensibler Daten erfordert einen vielschichtigen Ansatz, der technologisches Können mit menschlicher Wachsamkeit verbindet. Unternehmen können sich durch proaktive Maßnahmen und die Förderung eines sicherheitsbewussten Umgangs mit Zuversicht und Widerstandsfähigkeit in der digitalen Landschaft bewegen.

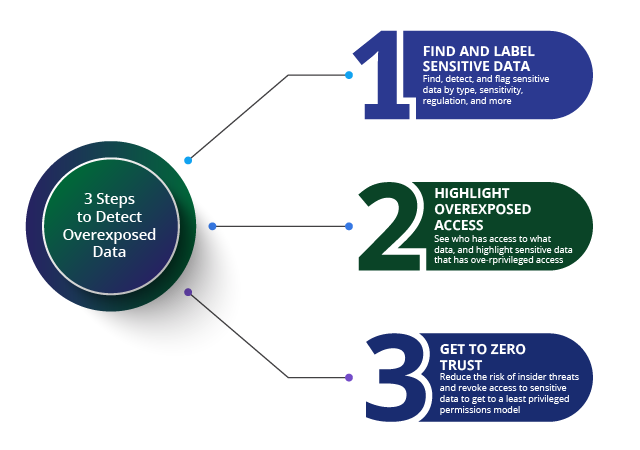

BigIDs proaktiver Ansatz zum Schutz sensibler Daten

Unternehmen, die sich vor neuen Cyberbedrohungen schützen möchten, profitieren von BigID. Unser datenzentrierter Sicherheitsansatz kombiniert umfassende Datenermittlung, Datenklassifizierung der nächsten Generation und Risikomanagement. So wissen Sie, wo sich Ihre Daten befinden, wie sensibel sie sind und wer darauf zugreift, um die wertvollsten Ressourcen Ihres Unternehmens zu schützen.

Mit BigID können Sie:

- Kennen Sie Ihre Daten: Die Identifizierung Ihrer Daten ist der erste wichtige Schritt zum Schutz sensibler Daten. Um Risiken zu minimieren, müssen Unternehmen alle ihre Daten überall identifizieren. Datenerkennung und -klassifizierung von BigID hilft Unternehmen dabei, ihre sensiblen, persönlichen und regulierten Daten in der gesamten Datenlandschaft automatisch zu identifizieren.

- Datenklassifizierung: Klassifizieren Sie alle Daten überall, um die Einhaltung von Datenschutzbestimmungen zu gewährleisten. Klassifizieren Sie nach Kategorie, Typ, Sensibilität, Richtlinie und mehr mit Die erweiterten Datenklassifizierungsfunktionen von BigID.

- Risiko reduzieren: Verwalten Sie den Zugriff auf vertrauliche und kritische Geschäftsdaten – Unternehmen müssen eine Zugriffskontrolle einführen, um zu ermitteln, wer Zugriff auf vertrauliche Daten hat (und wer nicht). BigIDs Access Intelligence App unterstützt Unternehmen bei der Identifizierung und Behebung von Datenzugriffsproblemen mit hohem Risiko mithilfe von ML-basierten Erkenntnissen, um Dateizugriffsrisiken zu identifizieren und zu priorisieren.

- Reaktion auf Vorfälle: Bei Zwischenfällen zählt jede Sekunde. Identitätsbasierte Sicherheitsverletzungsanalyse von BigID Bewerten Sie effektiv den Umfang und das Ausmaß einer Datenschutzverletzung. Ermitteln Sie schnell, welche Benutzer und persönlichen Daten kompromittiert wurden, und reagieren Sie entsprechend. Erfahren Sie mehr über Verhinderung von Datenschutzverletzungen Hier.

Um zu sehen, wie BigID Ihr Sicherheitsprogramm stärken und Ihnen beim Schutz Ihrer Unternehmensdaten helfen kann – Planen Sie noch heute eine 1:1-Demo mit unseren Experten.