Was ist das Prinzip des geringsten Privilegs (PoLP)-Zugriffs?

Zugriff mit geringsten Berechtigungen schränkt die Zugriffsrechte oder Berechtigungen von Benutzern, Anwendungen und Systemen ein Nur auf das, was sie für die Erfüllung ihrer spezifischen Aufgaben benötigen. Es handelt sich um ein Computersicherheitsprinzip im Rahmen des Identitäts- und Zugriffsmanagements (IAM), das Benutzern ausschließlich Zugriff auf die für ihre Aufgaben erforderlichen Daten, Systeme und Ressourcen gewährt und ihnen den Zugriff auf alles darüber hinaus verweigert.

Was ist Privilege Creep?

Benutzer erhalten häufig Zugriff auf wichtige Daten oder Systeme, ihre Rechte werden ihnen jedoch nicht entzogen, wenn sie diese nicht mehr benötigen. Möglicherweise wurden ihnen erweiterte Berechtigungen, beispielsweise als Administrator, erteilt, weil das IT-Team ihnen aus Bequemlichkeit pauschale Berechtigungen erteilt hatte.

Ihre Rolle mag sich geändert haben, aber ihre Zugriffsberechtigung wurden nie überprüft. Infolgedessen verfügen sie nun über zusätzliche Zugriffsrechte. Möglicherweise wurde ihnen ein vorübergehender Zugriff gewährt. Diese kurzfristigen Rechte wurden jedoch nie widerrufen.

Unter Privilege Creep versteht man das Phänomen, dass Benutzer immer wieder privilegierte Anmeldeinformationen oder zusätzlichen Zugriff erhalten, ohne dass ihre vorhandenen Berechtigungen überprüft werden, was zu Zugriffen führt, die über ihre Anforderungen hinausgehen.

Ihr Unternehmen kann seine Sicherheitslage Integrieren Sie PoLP-Zugriff und -Überprüfungen in Ihr Informationssicherheitsprotokoll. Kombinieren Sie diese mit Just-in-Time-Zugriff, um die Ausweitung von Berechtigungen zu verhindern.

Warum das Least Privilege Access (LPA)-Prinzip implementieren?

Begrenzen Sie Insider-Bedrohungen

Datenlecks werden nicht immer von böswilligen Akteuren verursacht. Manchmal können sie auf Folgendes zurückzuführen sein: Insider-Bedrohungen oder kritische Systeme und Netzwerkzugriffe werden Personen gewährt, die diese nicht benötigen. Der Zugriff mit den geringsten Privilegien hilft das Risiko eines unbefugten Zugriffs zu verringern, Datenschutzverletzungen und Cyberangriffe.

Durch die Beschränkung des Zugriffs auf das Nötigste können Unternehmen ihre Systeme und Daten besser kontrollieren und überwachen und so ihre Angriffsfläche verringern. Dies trägt zur Reduzierung der Angriffsfläche bei, indem das Risiko menschlicher Fehler, vorsätzlichen Missbrauchs oder versehentlicher Offenlegung minimiert wird.

PoLP-Zugriff wird oft kombiniert mit rollenbasierte Zugangskontrolle, wo Benutzern Zugriff gewährt wird, je nachdem, was sie zur Erfüllung ihrer Aufgaben benötigen.

Einhaltung der Vorschriften

Datenschutzbestimmungen und -standards, wie beispielsweise HIPAA, PCI DSSund GDPRerfordern, dass Sie über angemessene Maßnahmen zum Schutz verfügen sensible Informationen und personenbezogene Daten Ihrer Kunden. Das Prinzip der geringsten Privilegien ist eine der Methoden, die Sie implementieren können, um zu zeigen, dass Sie Ihrer Sorgfaltspflicht nachkommen.

Durchsetzung von Cybersicherheitsrichtlinien

Für Cybersicherheitsexperten ist die Durchsetzung des LPA-Prinzips von entscheidender Bedeutung. Sie müssen sicherstellen, dass Richtlinien und Verfahren zur Zugriffskontrolle vorhanden sind und von allen Benutzern eingehalten werden. Regelmäßige Überprüfungen und Audits des Benutzerzugriffs sind ebenfalls erforderlich, um sicherzustellen, dass die Berechtigungen aktuell bleiben und keine unnötigen Privilegien vergeben werden.

Der Zugriff mit den geringsten Privilegien ist ein wichtiges Sicherheitsprinzip, das Organisationen und Cybersicherheitsexperten priorisieren sollten, um ihre Systeme, Daten und ihren Ruf zu schützen.

Grundsätze des geringsten Privilegs (POLP)

Im Folgenden sind die Best Practices von LPA aufgeführt:

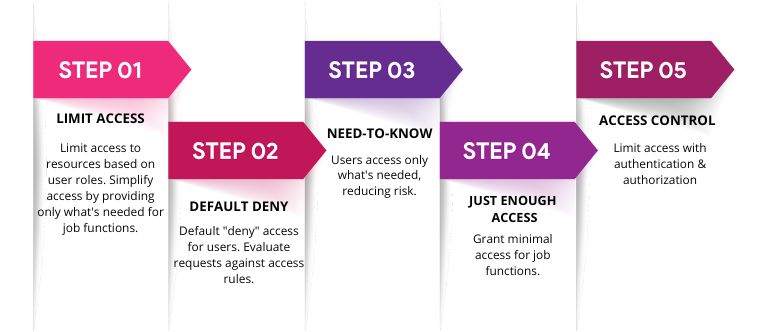

- Zugriff beschränken: LPA sollte den Benutzern je nach Rolle und Verantwortung angemessene Zugriffsebenen auf Ressourcen, Daten oder Systeme bereitstellen. Einfacher ausgedrückt: Das System sollte Benutzern nur Zugriff auf die Ressourcen gewähren, die sie für ihre Aufgaben benötigen.

- Standardmäßig ablehnen: Unter LPA wird Benutzern standardmäßig der Zugriff auf eine Ressource verweigert. Wenn ein Benutzer Zugriff auf eine Ressource anfordert, prüft das Zugriffskontrollsystem die Anfrage anhand eines Regelsatzes, der bestimmt, ob die Anfrage gewährt werden soll. Dies ähnelt dem Zero Trust Network Access (ZTNA)-Framework, bei dem davon ausgegangen wird, dass keinem Benutzer oder Gerät standardmäßig vertraut werden kann.

- Wissenswertes: Benutzer erhalten nur Zugriff auf die Informationen, die sie für ihre Aufgaben benötigen. Dadurch wird sichergestellt, dass vertrauliche Daten oder Ressourcen nur von autorisierten Personen abgerufen werden. Dies reduziert das Risiko von Datenschutzverletzungen.

- Gerade genug Zugriff: Gewähren Sie Benutzern nur die Mindestberechtigung und den erforderlichen Zugriff auf die Informationen, die zum Abschließen einer Aufgabe erforderlich sind, anstatt ihnen vollständigen Zugriff auf Ressourcen zu gewähren.

- Zugriffskontrolle: Verwenden Sie Zugriffskontrollmechanismen, um den Zugriff basierend auf von Administratoren festgelegten Richtlinien und Regeln einzuschränken. Zu den Zugriffskontrollmechanismen gehören Authentifizierungs-, Autorisierungs- und Abrechnungssysteme (AAA), die sicherstellen, dass Benutzer nur auf die Ressourcen zugreifen können, für die sie eine Zugriffsberechtigung haben.

Implementieren Sie den Least-Privilege-Zugriff, um Sicherheitsverletzungen zu verhindern

Laut dem Verizon Data Breach Investigations Report 2024 68% Verstöße Es handelte sich um menschliches Fehlverhalten, beispielsweise durch Fehler oder Social-Engineering-Angriffe. Der Bericht „The Cost of a Data Breach Report“ von IBM ergab, dass die durchschnittlichen Kosten einer Datenpanne $4,88 Millionen. 94% von Organisationen Es kam zu Sicherheitsvorfällen bei E-Mails, wobei 701.000 Account-Übernahmeangriffe (ATO) als Phishing-Versuche begannen.

LPA kann dazu beitragen, den Schaden zu begrenzen, den Angreifer durch einen erfolgreichen Phishing-Angriff anrichten können. Es kann die Auswirkungen von Anmeldeinformationsdiebstahl abmildern, indem es den Zugriff, den ein Angreifer mit gestohlenen Anmeldeinformationen erlangen kann, einschränkt. So implementieren Sie das Prinzip des geringsten Zugriffs.

- Führen Sie ein Audit Ihrer Umgebung durch, um Rollen und Zugriff auf überprivilegierte Zugangsdaten zu überprüfen.

- Entfernen Sie die lokalen Administratorrechte für diejenigen, die sie nicht benötigen.

- Erstellen Sie separate Administratorkonten und Standardkonten und überwachen Sie privilegierte Benutzersitzungen auf anomale Aktivitäten.

- Verwenden Sie einen digitalen Tresor, um Administrator-Zugriffsdaten bereitzustellen.

- Ändern Sie Administratorkennwörter nach der Verwendung, um den Diebstahl von Kennwörtern durch Keylogging-Software und Pass-the-Hash-Angriffe zu verhindern.

- Implementieren Sie Just-in-Time-Zugriffsrechte, damit Benutzer auf die Informationen zugreifen können, die sie zum Erledigen ihrer Aufgaben benötigen.

- Überwachen Sie Identitäts- und Zugriffsverwaltungsberechtigungen in Cloud-Umgebungen wie AWS-, Azure- und Google Cloud-Plattformen und entfernen Sie nicht benötigte Berechtigungen.

Beispiele für den Zugriff mit geringsten Berechtigungen

Das Prinzip der LPA lässt sich in einer Vielzahl von Branchen und Bereichen anwenden. Hier sind einige Beispiele für die Anwendung in verschiedenen Branchen:

- Gesundheitspflege: Im Gesundheitswesen ist LPA von entscheidender Bedeutung für Schutz sensibler PatientendatenDer Zugriff sollte auf diejenigen medizinischen Fachkräfte beschränkt sein, die für die Behandlung Zugriff auf die Patientendaten benötigen. Beispielsweise benötigen Pflegekräfte und Ärzte möglicherweise Zugriff auf Patientendaten, während Verwaltungspersonal dies möglicherweise nicht tut.

- Finanzen: In der Finanzbranche schützt LPA Finanzdaten und reduziert das Betrugsrisiko. Der Zugriff sollte auf diejenigen Mitarbeiter beschränkt sein, die Zugriff auf die Finanzdaten benötigen. Beispielsweise benötigen Finanzberater Kundenfinanzdaten, Verwaltungsmitarbeiter hingegen nicht.

- Regierung: Im öffentlichen Sektor ist das Prinzip der geringsten Privilegien grundlegend für den Schutz sensibler Daten und der nationalen Sicherheit. Der Zugriff sollte auf Personen mit entsprechenden Zugriffsberechtigungen beschränkt sein. Beispielsweise dürfen vertrauliche Informationen nur Personen mit einer Sicherheitsfreigabe zugänglich sein.

- Ausbildung: Im Bildungsbereich ist LPA wichtig für Schutz der Daten der Studierenden und Gewährleistung der Privatsphäre. Beispielsweise benötigen Lehrer Schülerdaten, um personalisierten Unterricht zu ermöglichen, das Verwaltungspersonal jedoch nicht.

- Herstellung: In der Fertigungsindustrie ist LPA wichtig, um geistiges Eigentum und Geschäftsgeheimnisse zu schützen. Beispielsweise benötigen Ingenieure möglicherweise Zugriff auf Konstruktionsdateien, während Fabrikarbeiter keinen Zugriff benötigen.

Zero Trust – Mindestprivilegien

Null Vertrauen und Least Privilege sind zwei verwandte Konzepte, die die Cybersicherheit durch die Einschränkung des Zugriffs auf Daten, Systeme und Ressourcen verbessern sollen. Zero Trust ist ein Sicherheitsmodell, das davon ausgeht, dass alle Benutzer, Geräte und Anwendungen potenzielle Bedrohungen darstellen und überprüft werden sollten, bevor ihnen Zugriff auf Ressourcen gewährt wird. Least Privilege bedeutet, den Benutzerzugriff auf das für die Arbeit Notwendige zu beschränken.

Das Konzept der Zero Trust – geringste Privilegien kombiniert diese beiden Sicherheitsprinzipien, um eine sicherere Umgebung zu schaffen. Dieser Ansatz basiert auf der Idee, dass Benutzer Zugriff auf die Daten, Systeme und Ressourcen haben sollten, die sie für ihre Aufgaben benötigen. Der Zugriff sollte individuell gewährt werden, anstatt davon auszugehen, dass Benutzer standardmäßig auf alles zugreifen können.

Obwohl das Zero-Trust-Konzept mit geringsten Privilegien die Sicherheit verbessern kann, sind mit seiner Implementierung auch einige Bedenken und Herausforderungen verbunden:

- Implementierungskomplexität: Implementierung von Zero Trust Das Prinzip der minimalen Berechtigungen kann komplex und zeitaufwändig sein. Es erfordert eine gründliche Analyse der Systeme und Daten der Organisation sowie die Entwicklung detaillierter Zugriffsrichtlinien und -kontrollen.

- Benutzererfahrung: Das Zero-Trust-Prinzip mit den geringsten Privilegien kann die Benutzererfahrung erschweren, da Benutzer den Zugriff auf Ressourcen möglicherweise von Fall zu Fall anfordern müssen, anstatt dass ihnen der Zugriff automatisch gewährt wird.

- Ressourcenintensiv: Die Implementierung des Zero-Trust-Prinzips mit geringsten Privilegien kann zusätzliche Ressourcen erfordern, beispielsweise mehr Personal und fortschrittlichere Technologien, um den Zugriff auf Ressourcen effektiv zu überwachen und zu kontrollieren.

- Integrationsherausforderungen: Die Integration von Zero Trust Least Privilege in bestehende Systeme und Anwendungen kann eine Herausforderung darstellen, da hierfür möglicherweise erhebliche Änderungen an der zugrunde liegenden Architektur und Infrastruktur erforderlich sind.

- Compliance-Anforderungen: Das Zero-Trust-Prinzip der geringsten Privilegien kann auch Compliance-Bedenken aufwerfen, da einige Vorschriften und Standards möglicherweise vorschreiben, dass bestimmte Zugriffsebenen standardmäßig gewährt werden müssen, was im Widerspruch zum Prinzip der geringsten Privilegien stehen kann.

Obwohl die Implementierung von Zero Trust Least Privilege mit einigen Bedenken und Herausforderungen verbunden ist, kann dieser Sicherheitsansatz die Sicherheit verbessern, indem er das Risiko von Datenschutzverletzungen und Cyberangriffen reduziert. Für Unternehmen ist es wichtig, die Risiken und Vorteile dieses Ansatzes sorgfältig abzuwägen und ihn so umzusetzen, dass er ihren spezifischen Bedürfnissen und Anforderungen entspricht.

BigIDs Ansatz für den Zugriff mit geringsten Privilegien

Daten sind Ihr wertvollstes Gut und das, worauf es Ihre Gegner letztendlich abgesehen haben. Die Implementierung eines Least-Privilege-Modells und die Etablierung einer Zero-Trust-Architektur beginnen mit Ihre Daten kennen. BigID bietet Unternehmen vollständige Datentransparenz und -kontrolle, um ein Least-Privilege-Modell zu erreichen. BigIDs datenzentrierter Zero-Trust-Ansatz kombiniert Deep Data Discovery, Datenklassifizierung der nächsten Generationund Risikomanagement.

Wissen Sie, wo sich diese Daten befinden, wie sensibel sie sind und wer darauf zugreift, um zu verstehen, über offengelegte Daten und Benutzer oder Gruppen mit übermäßigen Berechtigungen für sensible Daten. Führen Sie automatisch Sanierung auf Datensätze, Quellen und Dateien sowie auf Benutzer und Gruppen. Zielen Sie schnell auf Verstöße und Widerrufen Sie Dateizugriffsrechte und Berechtigungen für vertrauliche oder kritische Daten. Diese Erkenntnisse ermöglichen es Sicherheitsteams, strenge Richtlinien für sensible Daten zu definieren und durchzusetzen, um deren unerwünschte Offenlegung und Nutzung zu verhindern, wo auch immer sich die Daten befinden – im gesamten Datenlebenszyklus.

Um zu beginnen, Ihre Datensicherheitslage und Implementierung ein Least-Privilege-Zugriffsmodell für Ihre gesamte Datenlandschaft, Planen Sie noch heute eine kostenlose 1:1-Demo mit BigID.