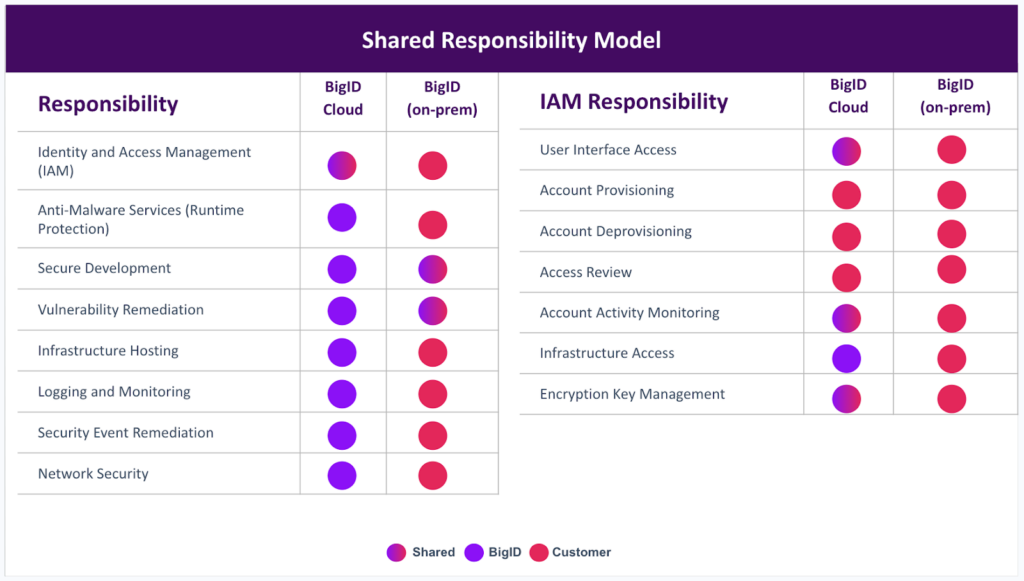

Kundenkontrollen

Unsere Kunden haben die volle Kontrolle über die Systeme, die sie mit BigID verbinden, einschließlich Einrichtung und Konfiguration. BigID bietet Schulungen, professionelle Unterstützung, ausführliche Dokumentation und Kundensupport, damit sie sicher ans Ziel kommen.