Dans le paysage numérique d’aujourd’hui, la fusion de exposition de données sensibles et la formidable puissance de intelligence artificielle a remodelé le champ de bataille de la cybersécurité. Face à ce terrain complexe, il apparaît clairement que l'IA n'est pas seulement un outil aux mains des cyber-adversaires : c'est un catalyseur de l'évolution de la violations de donnéesLisez la suite pour découvrir comment les innovations basées sur l'IA ont transformé les méthodes et l'échelle de exposition des données.

Qu’est-ce que l’exposition aux données sensibles ?

Aujourd'hui plus que jamais, comprendre l'exposition des données sensibles est primordial pour préserver l'intégrité de nos informations. Les aspects fondamentaux incluent :

Définition des données sensibles et de leur importance

Les données sensibles englobent les joyaux de la couronne de l’information – les informations personnelles identifiables (IPI), données financières, la propriété intellectuelle, et bien plus encore. C'est l'épine dorsale des entreprises comme des particuliers, et elle revêt une valeur et une importance immenses.

Comprendre les attaques d'exposition de données sensibles et leurs tactiques

Les attaques par exposition de données sensibles sont des manœuvres furtives orchestrées par des cybercriminels pour accéder à des informations sensibles, les voler ou les compromettre. Ces attaques prennent diverses formes, allant du phishing et des logiciels malveillants aux techniques de piratage sophistiquées. Leurs tactiques évoluent constamment, exploitant les vulnérabilités des systèmes et le comportement humain.

Vulnérabilités courantes des données sensibles

Les vulnérabilités sont généralement nombreuses au sein de la plupart des organisations. Comprendre ces vulnérabilités est essentiel pour mettre en place des défenses robustes contre les menaces d'exposition des données. Parmi les facteurs contribuant à l'augmentation de la surface d'exposition potentielle aux violations, on peut citer :

- Intrusion alimentée par l'IA : Avec l’essor de l’IA, les cybercriminels exploitent des algorithmes avancés pour pénétrer les systèmes, exploitant les vulnérabilités avec une vitesse et une précision sans précédent.

- Renaissance du phishing : Les attaques de phishing pilotées par l'IA imitent désormais le comportement humain, ce qui les rend plus difficiles à détecter. Ces attaques incitent souvent les utilisateurs à partager des informations sensibles via des e-mails, des messages ou des sites web trompeurs.

- Vulnérabilités de l'IoT : Les objets connectés (IoT) collectent d'énormes quantités de données, mais manquent souvent de mesures de sécurité robustes. Les attaques utilisant l'IA peuvent exploiter ces vulnérabilités pour accéder sans autorisation à des informations sensibles.

- Menaces internes renforcées par l'IA : Les employés ou les initiés ayant accès à des données sensibles présentent un risque important, en particulier lorsqu’ils sont associés à des outils d’IA capables de naviguer rapidement dans les systèmes et de contourner les protocoles de sécurité.

- Insécurité du cloud : Bien que les services cloud offrent une commodité, des paramètres mal configurés ou contrôles d'accès faibles peut exposer des données sensibles à des attaques basées sur l’IA, conduisant à des violations dévastatrices.

- Exploitation de la chaîne d'approvisionnement : Les algorithmes d’IA peuvent identifier les maillons faibles des chaînes d’approvisionnement, permettant aux attaquants d’infiltrer des réseaux de confiance et d’accéder à des données sensibles via des fournisseurs ou des partenaires tiers.

- Usurpation d'identité Deepfake : Technologie Deepfake Les systèmes alimentés par l'IA peuvent fabriquer des enregistrements audio ou vidéo convaincants, conduisant à des attaques d'ingénierie sociale où les individus sont manipulés pour divulguer des informations confidentielles.

- Exploitation des médias sociaux : Les algorithmes d’IA passent au peigne fin de vastes quantités de données de médias sociaux, extrayant des informations personnelles qui peuvent être exploitées pour des attaques ciblées ou le vol d’identité.

Impacts de l'exposition des données sensibles

Suite à l'exposition de données sensibles, les organisations sont confrontées à des répercussions multiples qui vont bien au-delà des simples chiffres et octets. Explorons ces profondes implications :

Ramifications financières : calcul des coûts des violations

De remédiation Des efforts déployés pour obtenir des amendes réglementaires, le coût financier des violations de données peut être considérable. Chaque enregistrement compromis se répercute sur les bilans, incitant les organisations à réévaluer leurs stratégies de gestion des risques face à l'augmentation des dépenses.

Atteinte à la réputation : effets sur la confiance et l’intégrité de la marque

La confiance, une fois ébranlée, ne se regagne pas facilement. L'érosion de la confiance des consommateurs peut ternir même les marques les plus résilientes, soulignant l'importance cruciale de préserver sa réputation à l'ère de la transparence et de la surveillance accrues.

Conséquences juridiques et réglementaires : relever les défis de la conformité

Après une violation de données, s'y retrouver dans le labyrinthe des cadres juridiques et réglementaires devient une tâche ardue. Le non-respect de ces cadres entraîne non seulement de lourdes sanctions, mais porte également atteinte à la crédibilité de l'organisation, ce qui nécessite une approche proactive de la gestion de la conformité.

Perturbation opérationnelle : les conséquences sur la continuité des activités

Alors que les opérations sont paralysées par le chaos d'une violation de données, les conséquences sur la continuité des activités deviennent douloureusement évidentes. Des flux de travail perturbés aux chaînes d'approvisionnement compromises, les répercussions de l'exposition de données sensibles soulignent l'impératif de résilience et de préparation.

En substance, comprendre les impacts profonds de l’exposition des données sensibles permet aux organisations de renforcer leurs défenses et d’atténuer les risques, favorisant ainsi une culture de résilience face à l’évolution des menaces.

.

Exemples d'exposition de données sensibles

Chaque secteur est unique, et les défis en matière de cybersécurité ne sont pas identiques. De la santé à la finance, chaque secteur est confronté à une combinaison unique d'exigences réglementaires, de menaces et de contraintes opérationnelles. Voici quelques exemples dans différents secteurs :

Violation de données chez Equifax (2017) :

Incident: Des pirates informatiques ont exploité une vulnérabilité du site Web d'Equifax, obtenant ainsi accès à informations personnelles sensibles d’environ 147 millions de consommateurs.

Leçons apprises : Cette faille a souligné l'importance d'une gestion rapide des correctifs et de mesures de cybersécurité robustes. Elle a mis en évidence la nécessité pour les organisations de donner la priorité à la sécurité des données clients et d'investir dans des solutions robustes. détection et réponse capacités permettant d’atténuer rapidement les violations.

Violation de données chez Marriott International (2018) :

Incident: Marriott a révélé une violation de données affectant son système de réservation Starwood, compromettant les informations personnelles de près de 500 millions de clients.

Leçons apprises : La faille de sécurité de Marriott a mis en lumière l'importance de la diligence raisonnable lors des fusions et acquisitions, en insistant sur l'importance d'intégrer des évaluations de cybersécurité à ce processus. Elle a également souligné la nécessité pour les organisations de surveiller étroitement les systèmes et fournisseurs tiers afin de détecter et d'atténuer les risques potentiels.

En substance, l'étude d'exemples d'exposition de données sensibles offre une feuille de route pour naviguer dans les eaux troubles de la cybersécurité. En tirant les leçons d'incidents majeurs, en restant vigilantes face aux tendances émergentes et en adaptant leurs réponses aux défis spécifiques de leur secteur, les organisations peuvent renforcer leurs défenses et protéger leurs données sensibles dans un paysage numérique en constante évolution.

Le rôle de l'IA dans l'exposition des données sensibles

Libérer le potentiel de l'intelligence artificielle (IA) dans le domaine de l'exposition aux données sensibles est à la fois prometteur et périlleux. Voici quelques exemples d'utilisations possibles de l'IA :

Exploiter l'IA pour la détection et la prévention

Exploiter les prouesses de l'IA permet aux organisations de garder une longueur d'avance dans la course perpétuelle aux cybermenaces. De la détection d'anomalies à l'analyse prédictive, l'IA renforce les mesures de sécurité traditionnelles, renforçant les défenses avec une agilité et une efficacité sans précédent.

Menaces alimentées par l'IA : comprendre les risques

Cependant, à mesure que l'IA évolue, les capacités des acteurs malveillants évoluent également. Les menaces générées par l'IA se profilent à l'horizon, déployant des tactiques sophistiquées pour exploiter les vulnérabilités et infiltrer les défenses renforcées. Comprendre le paysage complexe des menaces liées à l'IA est primordial pour rester vigilant à l'ère de l'innovation permanente.

Perspectives d'avenir : anticiper l'évolution du rôle de l'IA dans la sécurité des données

En se projetant dans l'avenir, le rôle de l'IA dans la sécurité des données demeure à la fois passionnant et incertain. À mesure que les algorithmes d'IA se perfectionnent, nos défenses doivent évoluer pour relever ce défi. Anticiper l'évolution de l'IA permet aux organisations de disposer de la vision nécessaire pour s'adapter et prospérer face aux changements de paradigmes de la cyberguerre.

L'interaction entre l'IA et l'exposition aux données sensibles offre un éventail nuancé d'opportunités et de risques. En exploitant le potentiel transformateur de l'IA tout en restant vigilantes face à ses dangers inhérents, les organisations peuvent évoluer dans le paysage numérique avec confiance et résilience.

Atténuer les risques d'exposition aux données sensibles

Dans la lutte acharnée pour la protection des données sensibles, les mesures proactives constituent la pierre angulaire de la défense. Voici quelques bonnes pratiques pour atténuer les risques :

Mise en œuvre de protocoles de sécurité robustes et de bonnes pratiques

Au cœur de la défense se trouvent des protocoles de sécurité robustes, soigneusement conçus pour résister aux assauts des cybermenaces. Des contrôles d'accès aux normes de chiffrement, la mise en œuvre des meilleures pratiques renforce la forteresse numérique et érige des barrières contre les intrus potentiels.

Formation et sensibilisation des employés : renforcer le pare-feu humain

À une époque où l'erreur humaine figure parmi les plus grandes vulnérabilités, il est primordial de donner aux employés les moyens d'agir. Grâce à une formation complète et à une sensibilisation accrue, chacun devient la première ligne de défense, renforçant ainsi le pare-feu humain contre l'ingénierie sociale et les attaques de phishing.

Adoption de technologies avancées : du chiffrement à l'analyse comportementale

Adopter les innovations technologiques de pointe ouvre de nouvelles perspectives pour protéger les données sensibles contre les intrusions. Des algorithmes de chiffrement robustes aux analyses comportementales de pointe, les technologies avancées sont en passe de révolutionner la sécurité des données, offrant des perspectives et des protections jusqu'alors inimaginables.

Atténuer les risques d'exposition des données sensibles exige une approche multidimensionnelle alliant maîtrise technologique et vigilance humaine. Les organisations peuvent évoluer dans le paysage numérique avec confiance et résilience en adoptant des mesures proactives et en favorisant une culture de sécurité.

L'approche proactive de BigID en matière de protection des données sensibles

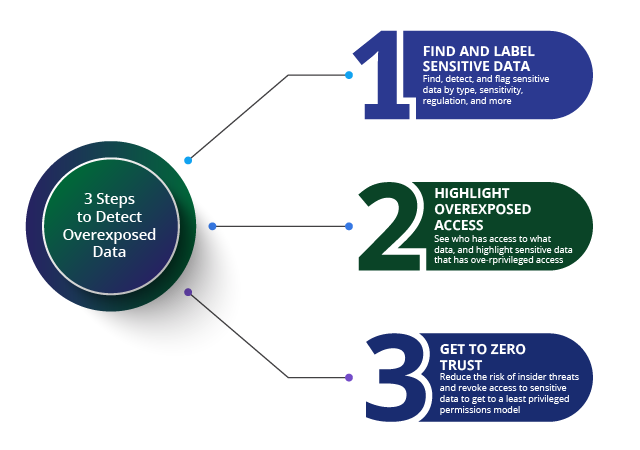

Pour les entreprises souhaitant se tenir informées des cybermenaces émergentes, BigID est là pour vous. Notre approche de la sécurité centrée sur les données combine découverte approfondie des données, classification des données nouvelle génération et gestion des risques. Sachez où se trouvent vos données, leur sensibilité et qui y accède afin de protéger les actifs les plus précieux de votre entreprise.

Avec BigID, vous pouvez :

- Connaître ses données : La capacité d'identifier vos données est la première étape essentielle pour protéger les données sensibles. Afin de réduire les risques, les organisations doivent identifier toutes leurs données, où qu'elles se trouvent. Découverte et classification des données de BigID aide les organisations à identifier automatiquement leurs données sensibles, personnelles et réglementées dans l'ensemble du paysage des données.

- Classification des données : Classez toutes vos données, partout, afin de respecter les normes de confidentialité et de protection des données. Classez-les par catégorie, type, sensibilité, politique, etc. Capacités avancées de classification des données de BigID.

- Réduire les risques : Gérez l'accès aux données commerciales sensibles et critiques : les organisations doivent intégrer un contrôle d'accès pour identifier qui a (et qui ne devrait pas avoir) accès aux données sensibles. Application Access Intelligence de BigID aide les organisations à identifier et à résoudre les problèmes d'accès aux données à haut risque grâce à des informations basées sur le ML pour identifier et hiérarchiser les risques d'accès aux fichiers.

- Réponse aux incidents : Lorsque des incidents se produisent, chaque seconde compte. Analyse des violations d'identité de BigID Évalue efficacement l'étendue et l'ampleur d'une violation de données. Identifiez rapidement les utilisateurs et les données personnelles compromis et réagissez en conséquence. En savoir plus prévention des violations de données ici.

Pour découvrir comment BigID peut renforcer votre programme de sécurité et vous aider à commencer à protéger les données de votre entreprise : planifiez une démonstration 1:1 avec nos experts dès aujourd'hui.