Qu'est-ce que le principe d'accès au moindre privilège (PoLP) ?

Accès au moindre privilège limite les droits d'accès ou les autorisations des utilisateurs, des applications et des systèmes à ce qui leur est nécessaire pour accomplir leurs tâches spécifiques. Il s'agit d'un principe de sécurité informatique relevant de la gestion des identités et des accès (IAM) qui accorde aux utilisateurs l'accès uniquement aux données, systèmes et ressources nécessaires à leurs fonctions, tout en leur refusant l'accès à tout ce qui dépasse ce cadre.

Qu’est-ce que la dérive des privilèges ?

Souvent, les utilisateurs ont accès à des données ou des systèmes de grande valeur, mais leurs droits ne sont pas révoqués lorsqu'ils n'en ont plus besoin. Ils peuvent avoir bénéficié de privilèges élevés, comme celui d'administrateur, car l'équipe informatique leur a accordé des autorisations générales pour plus de commodité.

Leur rôle a peut-être changé, mais leur autorisation d'accès Leurs demandes n'ont jamais été examinées. Par conséquent, ils bénéficient désormais de droits d'accès supplémentaires. Ils ont peut-être bénéficié d'un accès initialement temporaire. Cependant, ces droits à court terme n'ont jamais été révoqués.

Le phénomène de dérive des privilèges fait référence à ce phénomène où les utilisateurs continuent d'obtenir des informations d'identification privilégiées ou un accès supplémentaire sans que leurs privilèges existants ne soient examinés, ce qui entraîne un accès dépassant leurs besoins.

Votre entreprise peut améliorer sa posture de sécurité en intégrant l'accès et les évaluations PoLP à votre protocole de sécurité de l'information. Vous pouvez également les combiner avec un accès juste-à-temps pour éviter la dérive des privilèges.

Pourquoi mettre en œuvre le principe d’accès au moindre privilège (LPA) ?

Limiter les menaces internes

Les violations de données ne sont pas toujours causées par des acteurs malveillants. Elles peuvent parfois être dues à menaces d'initiés ou l'accès aux systèmes critiques et au réseau étant accordé à des personnes qui n'en ont pas besoin. L'accès au moindre privilège est utile. réduire le risque d'accès non autorisé, violations de données et cyberattaques.

En limitant l'accès au strict nécessaire, les organisations peuvent mieux contrôler et surveiller leurs systèmes et leurs données, réduisant ainsi leur surface d'attaque. Cela contribue à réduire les surfaces d'attaque en minimisant le risque d'erreur humaine, d'utilisation abusive intentionnelle ou d'exposition accidentelle.

L'accès PoLP est souvent combiné avec le contrôle d'accès basé sur les rôles, où les utilisateurs se voient accorder l'accès en fonction de ce dont ils ont besoin pour accomplir leur travail.

Se conformer aux réglementations

Réglementations et normes de sécurité des données, telles que HIPAA, PCI DSSet GDPR, vous obligent à mettre en place des mesures adéquates pour protéger informations sensibles et données personnelles de vos clients. Le principe du moindre privilège est l'une des méthodes que vous pouvez mettre en œuvre pour démontrer que vous faites preuve de diligence raisonnable.

Application de la politique de cybersécurité

Pour les professionnels de la cybersécurité, l'application du principe de LPA est essentielle à leur travail. Ils doivent s'assurer que les politiques et procédures de contrôle d'accès sont en place et que tous les utilisateurs les respectent. Il est également nécessaire de vérifier et d'auditer régulièrement les accès des utilisateurs afin de garantir que les autorisations sont à jour et qu'aucun privilège inutile n'est accordé.

L’accès au moindre privilège est un principe de sécurité essentiel que les organisations et les professionnels de la cybersécurité doivent privilégier pour protéger leurs systèmes, leurs données et leur réputation.

Principes du moindre privilège (POLP)

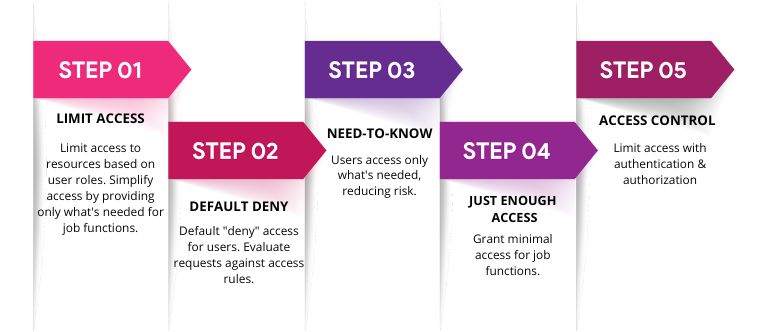

Voici les meilleures pratiques de l’APL :

- Limiter l'accès : LPA doit fournir des niveaux d'accès appropriés aux ressources, aux données ou aux systèmes, en fonction du rôle et des responsabilités de chaque utilisateur. En termes simples, le système doit uniquement fournir aux utilisateurs l'accès aux ressources nécessaires à l'exécution de leurs tâches.

- Refus par défaut : Dans le cadre de la LPA, l'accès à une ressource est refusé par défaut. Lorsqu'un utilisateur demande l'accès à une ressource, le système de contrôle d'accès évalue sa demande par rapport à un ensemble de règles qui déterminent si elle doit être acceptée. Ce principe est similaire à celui de l'accès réseau Zero Trust (ZTNA), où l'on suppose qu'aucun utilisateur ni appareil n'est approuvé par défaut.

- À savoir : Les utilisateurs ont accès uniquement à ce dont ils ont besoin pour effectuer leurs tâches. Cela garantit que les données ou ressources sensibles ne sont accessibles qu'aux personnes autorisées, réduisant ainsi les risques. le risque de violation de données.

- Accès juste suffisant : Accordez aux utilisateurs l’autorisation minimale et l’accès requis aux informations nécessaires pour effectuer une tâche plutôt que de leur donner un accès complet aux ressources.

- Contrôle d'accès : Utilisez des mécanismes de contrôle d'accès pour limiter l'accès en fonction des politiques et règles définies par les administrateurs. Ces mécanismes incluent des systèmes d'authentification, d'autorisation et de comptabilité (AAA) conçus pour garantir que les utilisateurs n'accèdent qu'aux ressources auxquelles ils sont autorisés.

Mettre en œuvre l'accès au moindre privilège pour prévenir les failles de sécurité

Selon le rapport 2024 de Verizon sur les enquêtes sur les violations de données, 68% de violations impliquaient un élément humain non malveillant, comme des erreurs ou des tentatives d'ingénierie sociale. Le rapport « Le coût d'une violation de données » d'IBM a révélé que le coût moyen d'une violation de données était de $4,88 millions. 94% des organisations J'ai connu des incidents de sécurité de messagerie électronique, avec 70% d'attaques de prise de contrôle de compte (ATO) commençant par des tentatives de phishing.

Le LPA peut contribuer à limiter les dégâts causés par les attaquants qui parviennent à accéder à leurs données grâce à une attaque de phishing. Il peut également atténuer l'impact du vol d'identifiants en limitant l'accès qu'un attaquant peut obtenir avec ces identifiants. Voici comment mettre en œuvre le principe du moindre accès.

- Auditez votre environnement pour examiner les rôles et les accès pour les informations d’identification d’accès surprivilégiées.

- Supprimez les privilèges d'administrateur local pour ceux qui n'en ont pas besoin.

- Créez des comptes d’administrateur distincts des comptes standard et surveillez les sessions d’utilisateurs privilégiés pour détecter les activités anormales.

- Utilisez un coffre-fort numérique pour fournir les informations d’identification d’accès administrateur.

- Modifiez les mots de passe administrateur après utilisation pour éviter les mots de passe volés par les logiciels d'enregistrement de frappe et les attaques de type « pass-the-hash ».

- Mettez en œuvre des privilèges d’accès juste à temps, permettant aux utilisateurs d’accéder aux informations nécessaires pour effectuer leurs tâches.

- Surveillez les privilèges de gestion des identités et des accès dans les environnements cloud, tels que les plateformes AWS, Azure et Google Cloud, et supprimez les autorisations qui ne sont pas nécessaires.

Exemples d'accès au moindre privilège

Le principe de l'APL peut être appliqué à un large éventail de secteurs d'activité. Voici quelques exemples d'application dans différents secteurs :

- Soins de santé Dans le secteur de la santé, l'APL est essentielle pour protection des données sensibles des patientsL'accès devrait être limité aux seuls professionnels de santé qui ont besoin d'accéder aux données des patients pour prodiguer des soins. Par exemple, les infirmières et les médecins peuvent avoir besoin d'accéder aux données des patients, contrairement au personnel administratif.

- Finances : Dans le secteur financier, l'autorisation de mise sur le marché protège les données financières et réduit les risques de fraude. L'accès doit être limité aux seuls employés qui en ont besoin. Par exemple, les conseillers financiers ont besoin des données financières des clients, contrairement au personnel administratif.

- Gouvernement: Dans le secteur public, le principe du moindre privilège est fondamental pour la protection des données sensibles et la sécurité nationale. L'accès doit être limité aux seules personnes autorisées. Par exemple, les informations classifiées doivent être réservées aux personnes disposant d'une habilitation de sécurité.

- Éducation: Dans le secteur de l’éducation, l’APL est importante pour protéger les données des étudiants et garantir la confidentialité. Par exemple, les enseignants ont besoin des données des élèves pour fournir un enseignement personnalisé, mais pas le personnel administratif.

- Fabrication: Dans le secteur manufacturier, l'autorisation d'accès à la propriété intellectuelle est essentielle pour protéger la propriété intellectuelle et les secrets commerciaux. Par exemple, les ingénieurs peuvent avoir besoin d'accéder aux fichiers de conception, tandis que les ouvriers peuvent ne pas en avoir besoin.

Zero Trust Moindre Privilège

Confiance zéro et le moindre privilège sont deux concepts connexes qui visent à améliorer la cybersécurité en limitant l'accès aux données, aux systèmes et aux ressources. Le modèle de sécurité Zero Trust part du principe que tous les utilisateurs, appareils et applications constituent des menaces potentielles et doivent être vérifiés avant d'accéder aux ressources. Le moindre privilège consiste à limiter l'accès des utilisateurs à ce qui est nécessaire à leur travail.

Le concept de zéro confiance moindre privilège Il s'agit de combiner ces deux principes de sécurité pour créer un environnement plus sécurisé. Cette approche repose sur l'idée que les utilisateurs doivent être autorisés à accéder aux données, aux systèmes et aux ressources nécessaires à l'exercice de leurs fonctions, et que l'accès doit être accordé au cas par cas, plutôt que de supposer que les utilisateurs ont accès à tout par défaut.

Bien que le concept de moindre privilège Zero Trust puisse améliorer la sécurité, sa mise en œuvre soulève également certaines préoccupations et certains défis :

- Complexité de mise en œuvre : Mise en œuvre du principe de confiance zéro La mise en œuvre du principe du moindre privilège peut s'avérer complexe et chronophage. Elle exige une analyse approfondie des systèmes et des données de l'organisation, ainsi que l'élaboration de politiques et de contrôles d'accès précis.

- Expérience utilisateur : Le principe de moindre privilège Zero Trust peut rendre l'expérience utilisateur plus fastidieuse, car les utilisateurs peuvent avoir besoin de demander l'accès aux ressources au cas par cas, plutôt que de se voir accorder automatiquement l'accès.

- Besoin intensif en ressources : La mise en œuvre du principe de moindre privilège Zero Trust peut nécessiter des ressources supplémentaires, telles qu’une augmentation du personnel et des technologies plus avancées, pour surveiller et contrôler efficacement l’accès aux ressources.

- Défis d’intégration : L’intégration du principe de moindre privilège Zero Trust aux systèmes et applications existants peut s’avérer difficile, car elle peut nécessiter des modifications importantes de l’architecture et de l’infrastructure sous-jacentes.

- Exigences de conformité : Le principe du moindre privilège Zero Trust peut également soulever des problèmes de conformité, car certaines réglementations et normes peuvent exiger que certains niveaux d’accès soient accordés par défaut, ce qui peut entrer en conflit avec le principe du moindre privilège.

Bien que la mise en œuvre du principe de moindre privilège Zero Trust soulève certaines inquiétudes et difficultés, cette approche de sécurité peut améliorer la sécurité en réduisant les risques de violation de données et de cyberattaques. Il est important pour les organisations d'évaluer attentivement les risques et les avantages de cette approche et de la mettre en œuvre en fonction de leurs besoins et exigences spécifiques.

L'approche de BigID en matière d'accès au moindre privilège

Les données sont votre ressource la plus précieuse et ce sont vos adversaires qui les convoitent. La mise en œuvre d'un modèle de moindre privilège et l'établissement d'une architecture Zero Trust commencent par connaître vos données. BigID offre aux organisations une visibilité et un contrôle complets sur leurs données, leur permettant ainsi d'adopter un modèle de moindre privilège. L'approche Zero Trust centrée sur les données de BigID combine découverte approfondie des données, classification des données de nouvelle génération, et la gestion des risques.

Sachez où se trouvent ces données, à quel point elles sont sensibles et qui y accède pour comprendre les données surexposées et les utilisateurs ou groupes disposant de privilèges excessifs sur les données sensibles. Exécuter automatiquement remédiation sur les ensembles de données, les sources et les fichiers, ainsi que sur les utilisateurs et les groupes. Ciblez rapidement les violations et révoquer les droits d'accès aux fichiers et les autorisations sur les données sensibles ou critiques. Ces informations permettent aux équipes de sécurité de définir et d'appliquer des politiques strictes concernant les données sensibles afin d'atténuer l'exposition et l'utilisation indésirables, où que se trouvent ces données, dans l'ensemble du système. cycle de vie des données.

Pour commencer à renforcer votre posture de sécurité des données et mise en œuvre un modèle d'accès au moindre privilège sur l'ensemble de votre paysage de données, planifiez une démonstration gratuite 1:1 avec BigID dès aujourd'hui.