Sicher, begrenzt, widerruflich: Azure SAS-Token erklärt

In der heutigen Cloud-zentrierten Landschaft, in der Datensicherheit oberste Priorität hat, stehen Unternehmen vor der Herausforderung, kontrollierten Zugriff auf ihre Ressourcen zu gewähren, ohne sensible Anmeldeinformationen zu gefährden. Shared Access Signature (SAS)-Token entwickeln sich als Eckpfeilerlösung innerhalb der Azurblau Ökosystem und bietet einen robusten Mechanismus für die sichere Delegierung des Zugriffs auf bestimmte Assets.

Da Unternehmen zunehmend die Leistungsfähigkeit von Azure-Diensten für ihre Betriebsabläufe nutzen, ist das Verständnis der Grundlagen von SAS-Tokens unerlässlich für Sicherung der Datenintegrität und Minderung von SicherheitsrisikenTauchen wir ein in die Welt der SAS-Token und erkunden ihre Bedeutung, Implementierung und Best Practices in diesem sich ständig weiterentwickelnden digitalen Zeitalter.

Was ist ein SAS-Token?

SAS-Token oder Shared Access Signature-Token sind eine Art Sicherheitstoken, der in Azure-Cloud-Diensten, insbesondere Azure Storage, verwendet wird. Azure Service Busund Azure Cosmos DBSAS-Token bieten eine Möglichkeit, eingeschränkten Zugriff auf Ressourcen in diesen Diensten zu gewähren, ohne das Konto freizugeben Zugriffsschlüssel direkt. Sie werden häufig verwendet, um vorübergehenden Zugriff auf bestimmte Ressourcen oder Vorgänge zu gewähren.

Es gibt zwei Haupttypen von SAS-Token:

Dienst-SAS (Shared Access Signature)

Dienst-SAS-Token werden verwendet, um Zugriff auf bestimmte Ressourcen innerhalb eines Dienstes zu gewähren, z. B. Blobs, Warteschlangen, Tabellen oder Dateien in Azure Storage. Sie werden in der Regel mit bestimmten Berechtigungen (Lesen, Schreiben, Löschen usw.) und einer Ablaufzeit erstellt. Dienst-SAS-Token sind in der Regel einer bestimmten Ressourcen-URI zugeordnet.

Konto-SAS (Shared Access Signature)

Konto-SAS-Token bieten erweiterten Zugriff auf Ressourcen innerhalb eines gesamten Speicherkontos oder anderer Azure-Dienste. Sie können verwendet werden, um Vorgänge für mehrere Ressourcen innerhalb des Kontos auszuführen, z. B. das Auflisten von Containern oder Warteschlangen, und werden häufig für Verwaltungsaufgaben verwendet. Konto-SAS-Token verfügen außerdem über spezifische Berechtigungen und eine Ablaufzeit.

Beide Arten von SAS-Token werden basierend auf einer Reihe von Parametern erstellt, die Berechtigungen, Ablaufzeit und andere Einschränkungen definieren. Nach der Generierung können SAS-Token als Abfrageparameter an URLs angehängt oder in HTTP-Header eingefügt werden, um den Zugriff auf die angegebenen Ressourcen zu authentifizieren und zu autorisieren. Sie bieten eine sichere Möglichkeit, den Zugriff auf Ressourcen in Azure-Diensten zu delegieren, ohne vertrauliche Anmeldeinformationen preiszugeben.

Wie funktionieren SAS-Token?

Stellen Sie sich SAS-Token (Shared Access Signature) als spezielle Schlüssel vor, die verschiedenen Personen oder Systemen den Zugriff auf bestimmte Räume in einem Gebäude (wie Azure-Dienste) ermöglichen, ohne ihnen den Hauptschlüssel (Kontoschlüssel) zu geben.

So können Organisationen SAS-Token verwenden:

Zugriff delegieren, Risiken reduzieren

Angenommen, Ihr Team arbeitet an einem Projekt und benötigt Zugriff auf bestimmte Dateien im Azure-Speicher. Anstatt jedem den Hauptschlüssel für den Speicher zu geben (was riskant wäre), können Sie für jedes Teammitglied SAS-Token erstellen. Mit diesen Token erhalten die Teammitglieder nur Zugriff auf die Dateien, die sie für ihre Arbeit benötigen – so, als ob sie einen Schlüssel hätten, der nur einen Raum im Gebäude öffnet.

Gewähren Sie flexiblen temporären Zugriff

Manchmal müssen Sie den Zugriff zeitlich begrenzt gewähren. Wenn Sie beispielsweise mit einem Partnerunternehmen an einem kurzfristigen Projekt zusammenarbeiten, können Sie SAS-Token erstellen, die nach Projektende ablaufen. Dadurch wird sichergestellt, dass der Zugriff nur für die benötigte Dauer gewährt wird, wodurch das Risiko eines unbefugten Zugriffs nach Projektende verringert wird.

Kontrollierte Berechtigungen aktivieren

Mit SAS-Token können Sie festlegen, welche Aktionen jemand ausführen darf, z. B. Lesezugriff oder Lese-/Schreibzugriff. So haben Sie detaillierte Kontrolle darüber, wer was mit Ihren Ressourcen tun darf. Sie können beispielsweise einem Auftragnehmer das Hochladen von Dateien erlauben, aber nicht das Löschen.

Häufige Herausforderungen bei der Azure SAS-Tokenverwaltung

Um die Herausforderungen im Zusammenhang mit der Verwaltung von SAS-Token, der Bewältigung von Sicherheitsrisiken und der Vereinfachung der Integrationskomplexität zu bewältigen, können Unternehmen die folgenden Strategien implementieren:

Verwaltungsaufwand

- Herausforderung: Wenn viele Benutzer oder Dienste Zugriff auf unterschiedliche Ressourcen benötigen, kann die Verwaltung aller SAS-Token komplex werden. Es kann eine Herausforderung sein, den Überblick darüber zu behalten, wer worauf Zugriff hat, und sicherzustellen, dass Token regelmäßig rotiert und widerrufen werden.

- Lösung: Richten Sie ein zentrales System oder Tool zur unternehmensweiten Verwaltung von SAS-Token ein. Dieses System sollte es Administratoren ermöglichen, SAS-Token zentral zu erstellen, zu überwachen und zu widerrufen. Es kann Funktionen wie die rollenbasierte Zugriffskontrolle (RBAC) umfassen, um die Verantwortung für die Tokenverwaltung an bestimmte Teams oder Einzelpersonen zu delegieren.

Sicherheitsrisiken

- Herausforderung: SAS-Token bieten zwar eine sichere Möglichkeit, Zugriff zu gewähren, doch ihr falscher Umgang birgt Risiken. Wird ein Token beispielsweise versehentlich weitergegeben oder weitergegeben, kann dies unbefugten Zugriff auf Ihre Ressourcen ermöglichen.

- Lösung: Implementieren Sie Verschlüsselungsmechanismen, um SAS-Token sowohl während der Übertragung als auch im Ruhezustand zu schützen. Nutzen Sie Verschlüsselungsprotokolle wie HTTPS für sichere Kommunikation und die Verschlüsselung im Ruhezustand gespeicherter Token. Implementieren Sie Zugriffskontrollen, um den Zugriff auf Token-Verwaltungssysteme einzuschränken, und setzen Sie Authentifizierungs- und Autorisierungsmechanismen ein, um unbefugten Zugriff zu verhindern.

Integrationskomplexität

- Herausforderung: Die Integration der SAS-Token-Generierung und -Verwaltung in Ihre Anwendungen oder Workflows kann mit einigem Aufwand verbunden sein, insbesondere bei vielfältigen Diensten und Zugriffsszenarien. Um eine konsistente und sichere Token-Generierung in Ihrem Unternehmen zu gewährleisten, ist möglicherweise eine sorgfältige Planung und Implementierung erforderlich.

- Lösung: Etablieren Sie standardisierte Prozesse und Richtlinien für die Token-Generierung und -Integration über verschiedene Anwendungen und Dienste hinweg. Definieren Sie klare Namenskonventionen, Parameterkonfigurationen und Zugriffsrichtlinien, um unternehmensweite Konsistenz und Sicherheit zu gewährleisten. Stellen Sie Entwicklern Tools, Bibliotheken und SDKs zur Verfügung, um die Token-Integration zu vereinfachen und bewährte Sicherheitspraktiken durchzusetzen.

Trotz dieser Herausforderungen sind SAS-Token ein wertvolles Tool für die sichere Delegierung des Zugriffs auf Azure-Ressourcen innerhalb von Organisationen und bieten ein Gleichgewicht zwischen Sicherheit und Komfort. Mit der richtigen Planung und Implementierung können Organisationen SAS-Token effektiv nutzen, um den Zugriff auf ihre Cloud-Ressourcen zu verwalten.

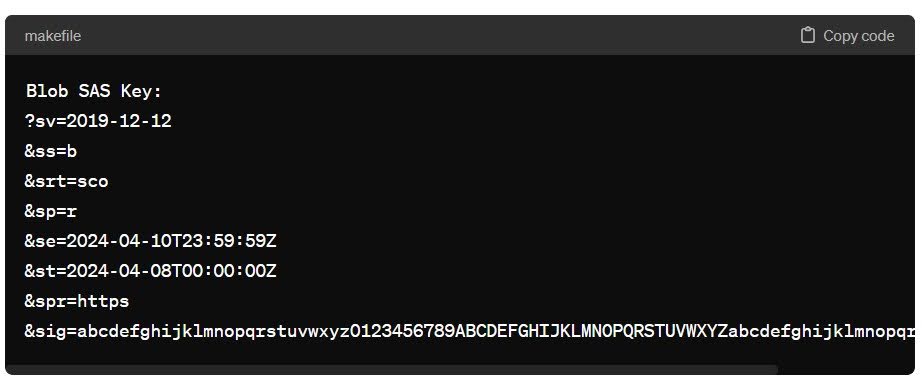

Beispiel für Azure SAS-Schlüssel

Angenommen, Sie haben ein Speicherkonto namens „examplestorage“ mit einem Container namens „examplecontainer“ und möchten einen SAS-Schlüssel generieren, um für eine begrenzte Zeit Lesezugriff auf Blobs innerhalb dieses Containers zu ermöglichen.

So könnte ein SAS-Schlüssel aussehen:

Erklärung der Parameter:

sv: Die Speicherdienstversion.

ss: Die signierten Dienste, in diesem Fall Blobs.

srt: Die signierten Ressourcentypen, in diesem Fall Dienst(e), Container (c) und Objekt (o).

sp: Die signierten Berechtigungen lauten in diesem Fall (r).

se: Die Ablaufzeit für das SAS-Token (2024-04-10T23:59:59Z).

st: Die Startzeit für das SAS-Token (2024-04-08T00:00:00Z).

spr: Das signierte Protokoll, in diesem Fall HTTPS.

sig: Die Signatur, ein Hashwert, der mit Ihrem Kontoschlüssel und den angegebenen Parametern generiert wird.

Dieser SAS-Schlüssel ermöglicht Lesezugriff (sp=r) auf Blobs innerhalb des Containerbeispielcontainers vom 8. April 2024 bis zum 10. April 2024 unter Verwendung des HTTPS-Protokolls.

Bitte beachten Sie, dass der eigentliche SAS-Schlüssel eine längere Signatur (den Sig-Parameter) besitzt, die anhand Ihres Kontoschlüssels und weiterer Parameter generiert wird. Zusätzlich können Sie je nach Ihren spezifischen Anforderungen weitere Parameter hinzufügen, z. B. IP-Einschränkungen oder gespeicherte Zugriffsrichtlinien.

Bewährte Methoden zum Sichern von Azure SAS-Token

Um die Sicherheit von SAS-Token zu gewährleisten, sollten Sie einige bewährte Methoden befolgen:

- Zugriff beschränken: Erteilen Sie nur die Berechtigungen, die für die jeweilige Aufgabe erforderlich sind. Wenn jemand beispielsweise nur Dateien lesen muss, erteilen Sie ihm keine Berechtigungen zum Löschen oder Ändern.

- Ablaufdatum festlegen: SAS-Token haben eine Ablaufzeit. Stellen Sie diese so kurz wie möglich ein, dass noch genügend Zeit für die Ausführung der Aufgabe bleibt. Dies minimiert das Risiko, falls das Token verloren geht.

- Verwenden Sie HTTPS: Verwenden Sie beim Übertragen von SAS-Token immer HTTPS. Dadurch wird die Kommunikation zwischen Ihrem Client und dem Azure-Dienst verschlüsselt, sodass es für Dritte wesentlich schwieriger ist, das Token abzufangen oder zu manipulieren.

- Geheimnisse schützen: Behandeln Sie SAS-Token wie Passwörter. Codieren Sie sie nicht fest in Ihren Anwendungscode und geben Sie sie nicht öffentlich weiter. Speichern Sie sie sicher, z. B. in einem sicheren Tresor oder als Umgebungsvariablen.

- Token drehen: Wechseln Sie regelmäßig SAS-Token, insbesondere wenn Sie den Verdacht haben, dass sie kompromittiert wurden. Dadurch wird sichergestellt, dass ein Token, selbst wenn es durchsickert, nicht lange gültig ist.

- Überwachen und Prüfen: Behalten Sie den Überblick darüber, wer die SAS-Token verwendet und was damit geschieht. Achten Sie auf ungewöhnliche Aktivitäten und überprüfen Sie regelmäßig Zugriffsprotokolle und Berechtigungen, um sicherzustellen, dass diese weiterhin gültig sind.

Wie BigID mit SAS-Tokens zur Risikoreduzierung und -minderung beiträgt

Risiken sind in jedem modernen Unternehmen ein unvermeidbarer Faktor. Der Erfolg eines Unternehmens hängt jedoch häufig davon ab, wie es dieses Risiko minimiert. BigID ist die branchenführende Plattform für Datenschutz, Compliance und KI-Datenmanagement, die fortschrittliche KI und maschinelles Lernen nutzt, um Unternehmen einen intuitiveren Einblick in alle ihre Unternehmensdaten zu geben – wo auch immer diese sich befinden.

Mit BigID können Sie:

- Kennen Sie Ihre Daten: Automatisches Klassifizieren, Kategorisieren, Markieren und Kennzeichnen sensibler Daten mit unübertroffener Genauigkeit, Granularität und Skalierbarkeit.

- Reduzieren Sie Ihre Angriffsfläche: Verkleinern Sie die Angriffsfläche, indem Sie unnötige, nicht geschäftskritische sensible Daten proaktiv eliminieren

- Verbesserung der Datensicherheitslage: Priorisieren und bekämpfen Sie Datenrisiken proaktiv, beschleunigen Sie SecOps und DSPM automatisieren.

- Bereinigen Sie Daten auf Ihre Weise: Zentrale Verwaltung der Datenbereinigung - an Stakeholder delegieren, Tickets öffnen oder API-Aufrufe über Ihren Stack tätigen.

- Aktivieren Sie Zero Trust: Reduzieren Sie überprivilegierte Zugriffe und übermäßig exponierte Daten und optimieren Sie die Verwaltung der Zugriffsrechte, um Null Vertrauen.

So können Sie Ihre Unternehmensdaten proaktiv schützen und Risiken minimieren: Holen Sie sich noch heute eine 1:1-Demo mit unseren Sicherheitsexperten.