Generative KI (GenAI) gewinnt schnell an Popularität, aber seine Effektivität kann durch Einschränkungen der Trainingsdaten beeinträchtigt werden. Dazu gehören ein Mangel an spezifischen Informationen, relevantem Kontext und veraltetem Wissen. Darüber hinaus GenAI-Modelle kann manchmal ungenaue oder irreführende Ergebnisse erzeugen, die als Halluzinationen bezeichnet werden.

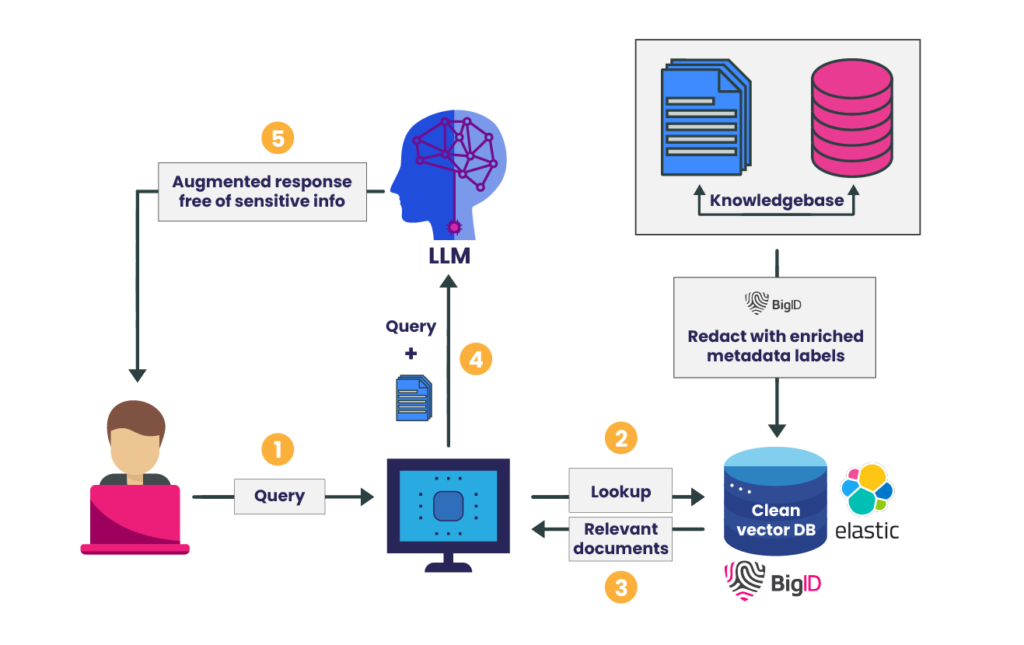

Retrieval-Augmented Generation (RAG) bietet eine überzeugende Lösung für diese Herausforderungen. RAG nutzt Vektordatenbanken (Vector DBs), um GenAI-Modellen Zugriff auf eine breitere und relevantere Wissensbasis zu ermöglichen. Allerdings bringen Vektordatenbanken selbst neue Aspekte und Risiken mit sich. Da RAG-Anwendungen das Kundenerlebnis revolutionieren sollen, speichern Vektordatenbanken sensible, verzerrte oder eingeschränkte Metadaten, darunter auch vertrauliche Informationen. Unternehmen benötigen robuste Strategien zur Identifizierung und Verwaltung dieser sensiblen Daten in ihren Vektordatenbanken. Eine ordnungsgemäße Datenbereinigung und -kennzeichnung ist unerlässlich, um den Nutzen von RAG zu maximieren und das Risiko einer unbefugten Datenfreigabe zu minimieren. Darüber hinaus ist die Implementierung von Schutzmaßnahmen gegen redundante Daten entscheidend für die Aufrechterhaltung der Datenbankeffizienz.

BigID- und Elasticsearch-Vektordatenbank für sichere Retrieval-Augmented Generation (RAG)

Durch die Kombination der branchenführenden Datensicherheit und des Datenschutzes von BigID mit den umfassenden Enterprise-Suchfunktionen und der Elasticsearch-Vektordatenbank von Elastic können Unternehmen sichere und vertrauenswürdige RAG-Anwendungen erstellen und so die effektive Nutzung generativer KI unterstützen.

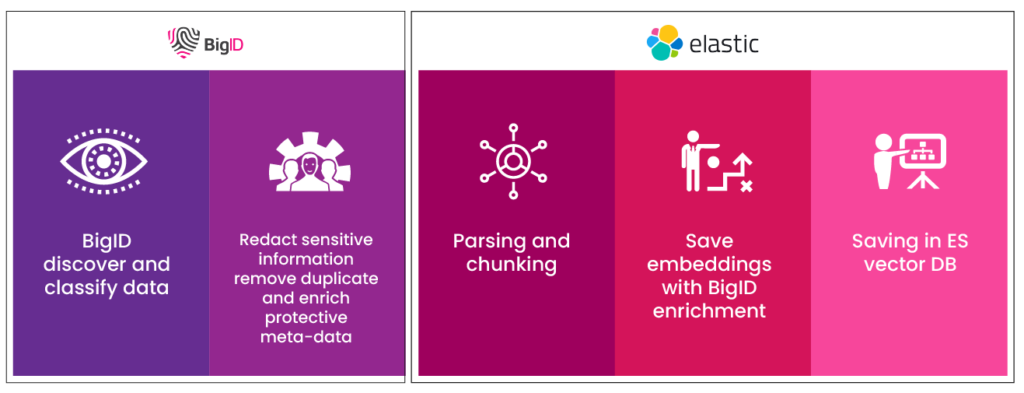

So trägt jede Lösung zu einer robusten und sicheren RAG-Architektur bei:

Elasticsearch-Vektordatenbank

Die Elastic Search AI-Plattform spielt eine entscheidende Rolle in der RAG-Architektur.

- Vektordatenbank: Mit der Vektordatenbank Elasticsearch können Entwickler Vektorsuche und semantische Suche implementieren, einschließlich k-nächster Nachbarn (kNN) und die Suche nach ungefähren nächsten Nachbarn (ANN), mit flexibler Multi-Cloud-Modellverwaltung für beliebte NLP Modelle und eine offene Inferenz-APIElastic bietet ELSER, das Out-of-Domain-Modell von Elastic und der Zugriff auf Neubewertung Modelle zur Verbesserung der Suchergebnisse. Elasticsearch lässt sich außerdem nahtlos in wichtige Produkte von Drittanbietern integrieren, beispielsweise Zusammenhängen, LangChainund LamaIndexElasticsearch kann selbst verwaltet oder bereitgestellt werden mit Elastic Cloud.

- Parsing, Chunking und Vektoreinbettungen: Elasticsearch zeichnet sich durch die Analyse und Aufteilung von Daten in überschaubare Segmente innerhalb eines einzigen Dokuments für verschiedene Chunking-Strategien aus und bereitet sie so für einen effizienten Abruf und eine effiziente Analyse vor. In diesem Blog erfahren Sie mehr über Chunking über Ingest-Pipelines.

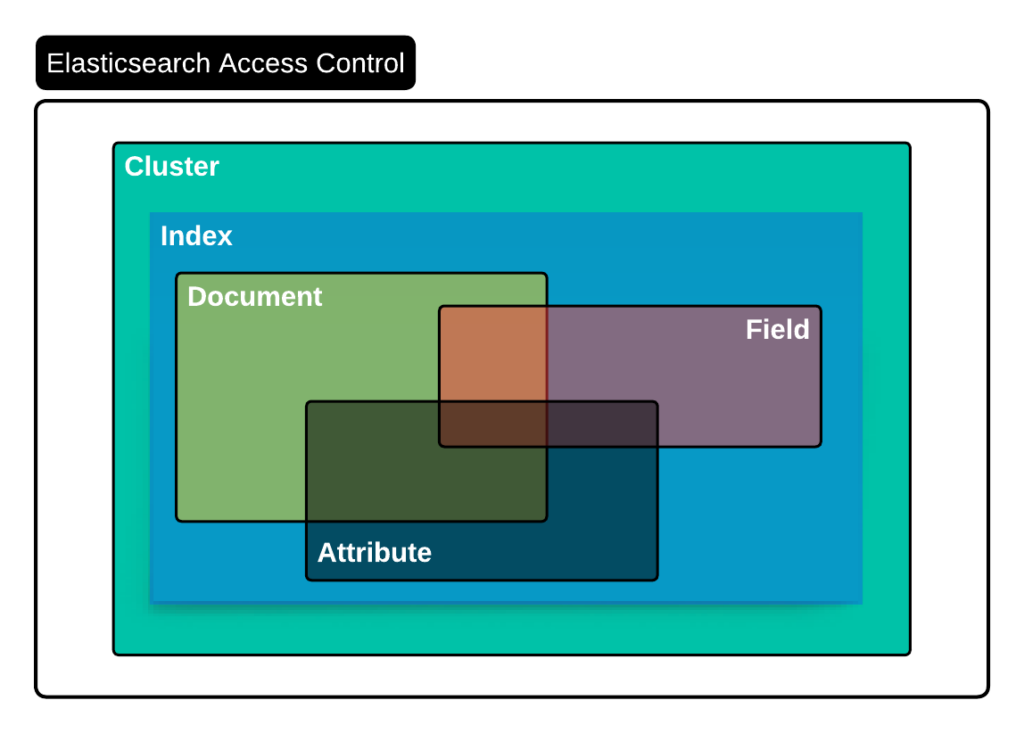

- Standardmäßig sicher: Elasticsearch bietet granulare und abgestufte Zugriffskontrollrichtlinien zum Schutz der Daten. Elasticsearch lässt sich mit branchenüblichen Authentifizierungsanbietern in Unternehmen wie LDAP, SAML usw. integrieren. Weitere Informationen zu den Sicherheitsfunktionen von Elasticsearch im Kontext von RAG finden Sie unter RBAC und RAG – Beste Freunde

Datenzentrierte, risikobewusste Sicherheit von BigID

VectorDBs bieten zwar sicheren Speicher, die darin enthaltenen Daten können jedoch sensibel, verzerrt oder eingeschränkt sein. Hier kommen die branchenführenden Datensicherheits- und Governance-Funktionen von BigID ins Spiel:

- Datenermittlung und -klassifizierung: Ermitteln Sie vertrauliche Informationen aus verschiedenen Wissensquellen mithilfe von KI- und ML-basierten Erkennungs- und Klassifizierungsfunktionen. Identifizieren Sie alle Arten vertraulicher Daten, einschließlich PII, PHI, PCI, Geheimnisse, IP und mehr.

- Schwärzung sensibler Daten: Schwärzen Sie vertrauliche Informationen innerhalb von VectorDBs, wodurch das Risiko einer Offenlegung während des LLM-Trainings und -Abrufs verringert wird.

- Datenzugriffskontrolle und Vertraulichkeitsbezeichnungen: Erleichtern Sie die Erstellung von Metadaten auf Datenvektoren und geben Sie autorisierte Benutzer und Gruppen mit entsprechenden Zugriffsrechten an. Darüber hinaus vollständig und genau Vertraulichkeitsbezeichnungen anwenden (Eingeschränkt, Interne Nutzung, Vertraulich, Öffentlich) auf Datenvektoren, um sicherzustellen, dass Benutzer nur auf autorisierte Informationen zugreifen.

- Indikatoren für die Datenaktualität: Betten Sie Metadaten in Vektoren ein, um sie zu verfolgen Datenveraltung (zuletzt aktualisiert, aufgerufen und erstellt). Dadurch können RAG-Anwendungen den Abruf der aktuellsten Informationen priorisieren.

- Duplikaterkennung und -entfernung: Identifizieren und entfernen Sie doppelte Dokumente vor der Vektorisierung, um redundante Informationsabrufe zu verhindern und die Gesamteffizienz des Systems zu verbessern.

Der Datenkontext und die Erkenntnisse von BigID sowie die Such- und Analysekompetenz von Elastic erschließen das volle Potenzial sicherer RAG-Anwendungen:

- Schnellere Bereitstellung sicherer RAG-Anwendungen: Reduzieren Sie die Zeit, die Sie benötigen, um RAG-Anwendungen zuverlässig in der Produktion bereitzustellen.

- Steigern Sie die Benutzerakzeptanz: Stellen Sie RAG-Anwendungen bereit, die keine sensiblen Daten und irrelevanten Informationen enthalten, und fördern Sie so die Akzeptanz und das Vertrauen der Benutzer.

- Minimieren Sie das Risiko der Datenfreigabe: Reduzieren Sie die Risiken, die mit der Verknüpfung sensibler Daten innerhalb der RAG-Architektur verbunden sind.

- Verbessern Sie den Datenabruf und die Relevanz: RAG-Anwendungen können Daten basierend auf Benutzerzugriffsberechtigungen abrufen und neue Daten priorisieren, wodurch das Risiko von Datenlecks minimiert und den Endbenutzern die relevantesten und wertvollsten Ergebnisse geliefert werden.

BigID und Elastic bieten ein leistungsstarkes Toolkit, das Sicherheitsrisiken minimiert und gleichzeitig das Potenzial von RAG-Anwendungen maximiert. Entdecken Sie verborgene Erkenntnisse und treiben Sie Innovationen mit Zuversicht voran. Möchten Sie mehr erfahren? Richten Sie ein 1:1 ein mit einem unserer BigID AI-Sicherheitsexperten noch heute!