Während die Welt in Richtung Digitalisierung voranschreitet, Gewährleistung der Sicherheit der Cloud-Infrastruktur und ein robustes Management wird unerlässlich, insbesondere für datenzentrierte Organisationen wie BigIDAngesichts des umfangreichen digitalen Fußabdrucks, der viele Cloud-Ressourcen umfasst, ist für BigID ein nahtloses und fehlerfreies Cloud-Sicherheitsmanagement von größter Bedeutung. Die Philosophie von Infrastruktur als Code (IaC) und die Nutzung der Fähigkeiten von GitLab, BigID leitet eine Ära von automatisierte Cloud-Sicherheit. Dieser Blog befasst sich eingehend mit diesem Automatisierungsprozess und erläutert die dahinter stehenden Gründe, seine Vorteile und den detaillierten Prozess.

Sicherheitsherausforderungen bewältigen

Im Mittelpunkt der BigID-Aktivitäten steht die Mammutaufgabe, riesige Datenmengen zu verwalten. Je größer die verarbeiteten Datenmengen, desto höher das Risiko und die Wahrscheinlichkeit potenzieller Sicherheitsbedrohungen. In einer solchen Umgebung steigt die Bedeutung der Echtzeit-Erkennung und -Bekämpfung von Bedrohungen.

In der Vergangenheit wurden Sicherheitsmaßnahmen manuell aktualisiert und implementiert, ein zeit- und ressourcenintensiver Prozess, der mit menschlichen Fehlern behaftet war. Mit der Weiterentwicklung der Technologie wuchs die Erkenntnis, dass die Automatisierung dieser Prozesse mithilfe von IaC-Prinzipien könnte eine effizientere, zuverlässigere und fehlerfreiere Möglichkeit bieten, eine unerschütterliche und konsistente Sicherheitslage aufrechtzuerhalten.

Infrastructure as Code (IaC) mit GitLab nutzen

GitLab hat sich branchenübergreifend zum Standard in der Softwareentwicklung entwickelt und bietet eine umfassende und integrierte Plattform mit Funktionen wie Quellcodeverwaltung und CICD-Tools. BigID nutzt diese robusten Funktionen, um seine Cloud-Sicherheit zu automatisieren.

BigID hat sich von einer traditionellen CICD-Pipeline mit verschiedenen Phasen verabschiedet und den IaC-Ansatz zur Konfiguration und Sicherung seiner Cloud-Infrastruktur übernommen. IaC verändert die Verwaltung und Bereitstellung von Rechenzentren grundlegend. Anstatt auf physische Hardwarekonfiguration oder interaktive Konfigurationstools zurückzugreifen, setzt die IaC-Philosophie auf die Verwendung maschinenlesbarer Definitionsdateien.

Wie funktioniert das in der GitLab-Umgebung? BigID speichert diese Definitionsdateien in einem GitLab-Repository. Wenn Richtlinien, die den gewünschten Zustand der Cloud-Infrastruktur definieren, aktualisiert und im Repository gespeichert werden, kommen die CICD-Tools von GitLab zum Einsatz. Sie nutzen diese Dateien automatisch, um die Cloud-Infrastruktur nach Bedarf zu erstellen, zu aktualisieren oder zu löschen. Diese Vorgehensweise steigert die Effizienz und minimiert gleichzeitig das Fehlerrisiko – eine perfekte Kombination für komplexe Vorgänge.

Konfigurieren der Cloud-Infrastruktur

Um das volle Potenzial der GitLab-Funktionen zur Automatisierung seiner Cloud-SicherheitslageDer BigID-Prozess beginnt mit der Erstellung und Übertragung von Richtliniendateien in ein Repository. Diese Richtliniendateien skizzieren den gewünschten Zustand der Cloud-Infrastruktur. Sobald diese Richtlinien im Repository gespeichert sind, werden die CICD-Tools von GitLab aktiv und wenden diese Änderungen automatisch auf die Cloud-Infrastruktur an.

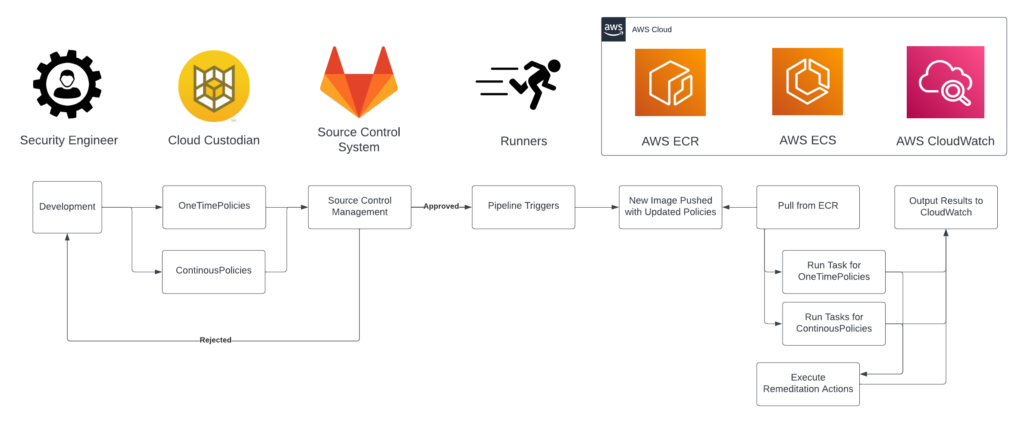

In unserer Architektur enthält ein Repository alle CloudCustodian-Richtlinien. Ein genehmigter Merge Request löst eine Pipeline aus, die Runner für die Ausführung bestimmter Jobs erstellt. Diese Jobs beschreiben die zu erstellenden Containertypen und die Aufgaben, die sie pro Konto und Region ausführen. Je nach Job werden die erstellten Container, ausgestattet mit den aktualisierten CloudCustodian-Richtlinien, in das ECR-Register übertragen. AWS ECS initiiert dann eine Aufgabe, um diese Richtlinien abzurufen und Korrekturmaßnahmen zu ergreifen. Dabei werden AWS Fargate Spot-Instances verwendet. Dieser Prozess folgt einem Hub-and-Spoke-Modell: Der Container, auf dem CloudCustodian ausgeführt wird, verwendet eine mit dem Container verknüpfte AWS-Rolle, um bestimmte Berechtigungen in den Zielkonten und -regionen zur Ausführung der Richtlinie zu übernehmen. Nach Abschluss werden die Ausführungsprotokolle an die entsprechenden CloudWatch-Protokollgruppen weitergeleitet.

Einer der bemerkenswerten Vorteile dieses Ansatzes liegt in seiner Anpassungsfähigkeit und Flexibilität. BigID kann Richtlinien anpassen, die den individuellen Betriebsanforderungen und der sich entwickelnden Bedrohungslandschaft gerecht werden. So könnten die Richtlinien beispielsweise die Verschlüsselung aller ruhenden Daten vorschreiben. Sie könnten auch den Zugriff auf sensible Ressourcen einschränken und so das Sicherheitskonzept stärken.

Im Kontext des Cloud-Sicherheitsmanagements spielen zwei Arten von Richtlinien eine entscheidende Rolle: OneTimePolicies und ContinuousPolicies. OneTimePolicies sind für einmalige, Ad-hoc-Richtlinienänderungen konzipiert. Sie sind besonders nützlich, wenn eine spezifische Änderung erforderlich ist, beispielsweise eine temporäre Anpassung als Reaktion auf eine spezifische Bedrohung oder Änderung in der Cloud-Umgebung. ContinuousPolicies hingegen werden für Richtlinien implementiert, die in regelmäßigen Abständen ausgeführt werden. Diese Richtlinien sind entscheidend für die Aufrechterhaltung einer kontinuierlichen, automatisierten und konsistenten Sicherheitslage. Dadurch kann BigID regelmäßige Prüfungen und Aktualisierungen automatisch durchführen und sicherstellen, dass die Cloud-Infrastruktur dem in den Richtlinien definierten Sollzustand entspricht. Auf diese Weise arbeiten OneTimePolicies und ContinuousPolicies zusammen und ermöglichen sofortige, Ad-hoc-Anpassungen sowie konsistente, geplante Prüfungen. Dies bietet eine umfassende und flexible Cloud-Sicherheitslösung.

Durch die Nutzung des Infrastructure-as-Code-Prinzips und der CICD-Tools von GitLab hat BigID einen bedeutenden Fortschritt im Cloud-Sicherheitsmanagement erzielt. Wir haben unsere Cloud-Sicherheitslage effektiv automatisiert und gewährleisten so ständige Updates, die einen verstärkten Schutz vor potenziellen Bedrohungen bieten und gleichzeitig das Risiko menschlicher Fehler auf ein Minimum reduzieren. Lesen Sie unbedingt unsere Publikation. Beschleunigung der Bedrohungserkennung durch Engineering für zusätzliche CICD-Anwendungsfälle!

Gelernte Lektionen

Eines der größten Hindernisse, auf die wir bei diesem Projekt gestoßen sind, war die optimale Nutzung Amazon AWS-Infrastruktur über unsere GitLab CICD-Pipeline. Die große Auswahl an AWS-Diensten stellte eine steile Lernkurve dar. Es war eine Herausforderung, diese Dienste effizient in die Pipeline zu integrieren und zu verwalten. Darüber hinaus erwies sich die Sicherstellung der konsistenten, automatisierten Bereitstellung unserer Sicherheitsrichtlinien über verschiedene AWS-Konten hinweg als komplex, was zu einer Verlangsamung der Entwicklung führte. Trotz dieser Herausforderungen meisterte das Team diese Probleme, indem es jeden AWS-Dienst, die Funktionsweise der CICD-Pipeline mit jedem Dienst genau verstand und unsere Konfigurationen kontinuierlich testete und iterierte. Diese Erfahrung unterstrich die Bedeutung von fundiertem Wissen und guter Planung im Umgang mit komplexen Cloud-Plattformen.

Abschließende Gedanken

Darüber hinaus setzt dieser Ansatz wertvolle Ressourcen innerhalb von BigID frei und ermöglicht es uns, unsere Bemühungen auf strategischere Aufgaben und kundenorientierte Initiativen zu konzentrieren. Automatisierung erhöht nicht nur die Sicherheit, sondern fördert auch eine Kultur der Proaktivität im Unternehmen. Diese Proaktivität manifestiert sich in der Fähigkeit, potenzielle Schwachstellen zu erkennen und zu beheben, lange bevor sie Schaden anrichten können. Es ist vergleichbar mit einem automatisierten Sicherheitswächter, der niemals schläft und rund um die Uhr wachsam über die Cloud-Infrastruktur wacht.

Darüber hinaus bietet dieser innovative Ansatz Cloud-Sicherheit BigID ist von Natur aus skalierbar. Da BigID seine Geschäftstätigkeit kontinuierlich ausbaut und immer größere Datenmengen verwaltet, lassen sich die IaC-Prinzipien problemlos an dieses Wachstum anpassen. Diese Skalierbarkeit gewährleistet, dass die Cloud-Sicherheit von BigID unabhängig vom Wachstum robust und zuverlässig bleibt und jeder Herausforderung gewachsen ist.

Doch die Reise ist noch nicht zu Ende. Die digitale Landschaft entwickelt sich ständig weiter, und es entstehen neue Sicherheitsbedrohungen. Dank automatisierter Cloud-Sicherheitsmaßnahmen ist BigID bestens gerüstet, um immer einen Schritt voraus zu sein. Wir können unsere Sicherheitsmaßnahmen in Echtzeit anpassen, um diese Bedrohungen zu bekämpfen und so sicherzustellen, dass wir stets einen Schritt voraus sind.

Die Reise von Automatisierung der Cloud-Sicherheit bei BigID ist ein Beleg dafür, wie innovativ Unternehmen Technologien nutzen können, um ihre Sicherheitslage zu verbessern. Durch die Kombination der Prinzipien von Infrastructure as Code mit den CICD-Tools von GitLab verbessert BigID nicht nur seine Abwehrmaßnahmen, sondern ebnet auch den Weg für eine Zukunft, in der Automatisierung eine zentrale Rolle in der Cloud-Sicherheit spielt. In unserer sich ständig verändernden digitalen Welt ist Automatisierung nicht mehr nur ein nettes Extra, sondern eine absolute Notwendigkeit und ein Eckpfeiler für Unternehmen, die sichere, zuverlässige und effiziente Dienste anbieten möchten.

Um mehr über BigIDs laufende Bemühungen zur Cloud-Sicherheit zu erfahren und automatisierte Datenermittlung—Holen Sie sich noch heute eine kostenlose 1:1-Demo.