Stellen Sie sich vor, Sie loggen sich in Ihr geschäftliches E-Mail-Konto ein und finden eine Lösegeldforderung in Höhe von Zehntausenden in Kryptowährung. Panik macht sich breit, als Ihnen klar wird, dass die wichtigsten Daten Ihres Unternehmens verschlüsselt wurden – der Übeltäter? Ein einziges, unvorsichtig in einem Slack-Chat geteiltes Passwort, das Ihre Umgebung für Cyberkriminelle freigibt. Dieses Szenario ist leider alles andere als Fiktion. Unsichere Anmeldeinformationen, wie Benutzernamen und Passwörter, helfen Sie schlechten Schauspielern, Chaos anzurichten durch Datenschutzverletzungen und Ransomware-Angriffe. Aufgedeckte Geheimnisse waren die Ursache einiger der bedeutendsten Sicherheitsvorfälle der letzten Zeit.

Geheimnisse, die sich direkt vor unseren Augen verbergen

Der Begriff „Geheimnis“ wird in IT- und Sicherheitskreisen oft umgangssprachlich verwendet, kann aber missverstanden werden. Betrachten Sie Geheimnisse als sensible Informationen die Zugriff auf kritische Systeme und Daten gewährt. Dazu gehören Datenbankpasswörter, API-Schlüssel, Verschlüsselungsschlüssel und sogar scheinbar harmlose Details wie Benutzeranmeldungen für Collaboration-Tools. Laut der Verizon-Bericht zu den Datenschutzverletzungen 2022, waren kompromittierte Anmeldeinformationen an unglaublichen 80% an Sicherheitsverletzungen beteiligt! Die Kosten? Durchschnittlich $4,24 Millionen pro Vorfall.

Im Streben nach Effizienz und Teamarbeit Entwicklerteams bewahren häufig statische Geheimnisse und passwortgeschützte Konfigurationsdateien zusammen mit ihrem Code auf. Diese Vorgehensweise ist besonders häufig, wenn mehrere Teams an verschiedenen Teilen einer Anwendung zusammenarbeiten. In DevOps, wo Geschwindigkeit und Zusammenarbeit entscheidend sind, werden Code-Schnipsel mit Geheimnissen häufig offen geteilt.

Wo fange ich an?

Die effektivste und optimale Methode zur Eindämmung loser Passwörter und anderer Geheimnisse ist ein proaktiver, automatisierter und umfassender Ansatz für Datenermittlung und Risikobehebung. Aufgrund der enormen Größe und des Ausmaßes der heutigen Daten- und Anwendungsumgebungen ist es von entscheidender Bedeutung, die Geheimnisse überall dort erkennen zu können, wo sie existieren könnten – sei es Anmeldeinformationen in Code-Repositorys in GitHub oder eine Datei mit Benutzernamen und Passwörtern auf einem lokalen SMB-Dateifreigabesystem. Und dann in der Lage zu sein, Ergreifen Sie Abhilfemaßnahmen gegen diese Geheimnisse, um das Risiko einer Offenlegung schnell zu mindern, bevor ein böswilliger Akteur sie ausnutzen kann.

Kennen Sie Ihre Daten. Kennen Sie Ihre Geheimnisse

Der Schutz vor losen Passwörtern und der Offenlegung von Geheimnissen beginnt mit der Kenntnis Ihrer Daten. BigID ist die einzige Lösung, die Ihnen vollständige Datentransparenz und Kontrolle über Ihre gesamte Umgebung bietet – ob in der Cloud oder vor Ort – über strukturierte, unstrukturiertund halbstrukturierte Daten.

Mit BigID, verstehen Sie, wo Ihre Geheimnisse liegen, was sie mit Kontext sind und wer Zugang auf die Datenquellen, in denen sie gespeichert sind, um das Risiko eines Verstoßes zu minimieren. Ergreifen Sie Maßnahmen und implementieren Sie die entsprechenden Sicherheitskontrollen und Schutzmaßnahmen für Geheimnisse sowie alle anderen Arten sensibler, regulierter und personenbezogener Daten.

Erkennen, untersuchen und beheben Sie die Offenlegung geheimer Geheimnisse in Ihrer gesamten Umgebung, einschließlich:

- Support-Chat-Anwendungen wie Slack, Teams, Zendesk und Salesforce.

- Code-Repositorys wie GitLab, GitHub und Bitbucket, um Sichern Sie Ihre Entwicklungspipelines.

- Ticketsysteme wie Jira und Confluence, um sicherzustellen, dass in Problemberichten keine vertraulichen Daten versteckt sind.

- Produktdesign-Tools wie Confluence und Adobe, um Schutz des geistigen Eigentums (IP) innerhalb von Designmodellen.

- E-Mail-Anwendungen wie Gmail und Outlook, um die versehentliche Weitergabe von Anmeldeinformationen zu identifizieren.

- Unterlagen um Geheimnisse zu lüften, die verborgen sind in Google Docs, Microsoft Excel-Tabellen und mehr.

- Cloud-Speicher zur Sicherung Ihrer Datenseen über AWS S3, Google Cloud Storageoder Azure Blob.

BigID bietet Ihrem Sicherheitsteam einen datenzentrierten, risikobewussten Ansatz für Verbessern Sie effektiv Ihre Sicherheitslage, optimieren Sie die Behebung, stellen Sie die Einhaltung von Vorschriften sicher, verkleinern Sie Ihre Angriffsfläche und reduzieren Sie letztendlich das Datenrisiko.

Verbinden Sie sich mit Ihren Datenquellen

Mit BigID können Sie eine beispiellose Anzahl von Datenquellen in der gesamten Umgebung verbinden und scannen. Verbinden und scannen Sie Mainframes, Messaging, Pipelines, Big Data, NoSQL, IaaS, lokale SMB-Dateifreigaben, Anwendungen und mehr, einschließlich Ihres gesamten Entwicklungs-Stacks. Scannen Sie unstrukturierte Datendateien und Quellen 95% schneller mit HyperscanSparen Sie Zeit und Vermeiden Sie blinde Flecken bei sensiblen Daten in der Cloud mit Auto-Discovery, was andere Tools nicht bieten können.

Finden Sie Geheimnisse und sensible Daten mit der Präzision von KI und ML

Klassifizieren, kategorisieren, kennzeichnen, markieren und beschriften Sie mehr Datentypen präziser und unternehmensweit. Kombinieren Sie traditionelle Mustererkennungstechniken mit BigIDs branchenführende ML- und NLP-basierte Klassifizierung Für höchste Genauigkeit und Skalierbarkeit bei der Datenklassifizierung. Passen Sie Klassifikatoren an und optimieren Sie sie, um bestimmte Arten von Geheimnissen zu finden und zu klassifizieren – ob API-Schlüssel, Token, Zertifikate, Passwörter und mehr. Klassifizieren, kategorisieren, kennzeichnen, taggen und beschriften Sie Ihre Daten präzise, schnell und präzise.

Richtlinien erstellen und durchsetzen

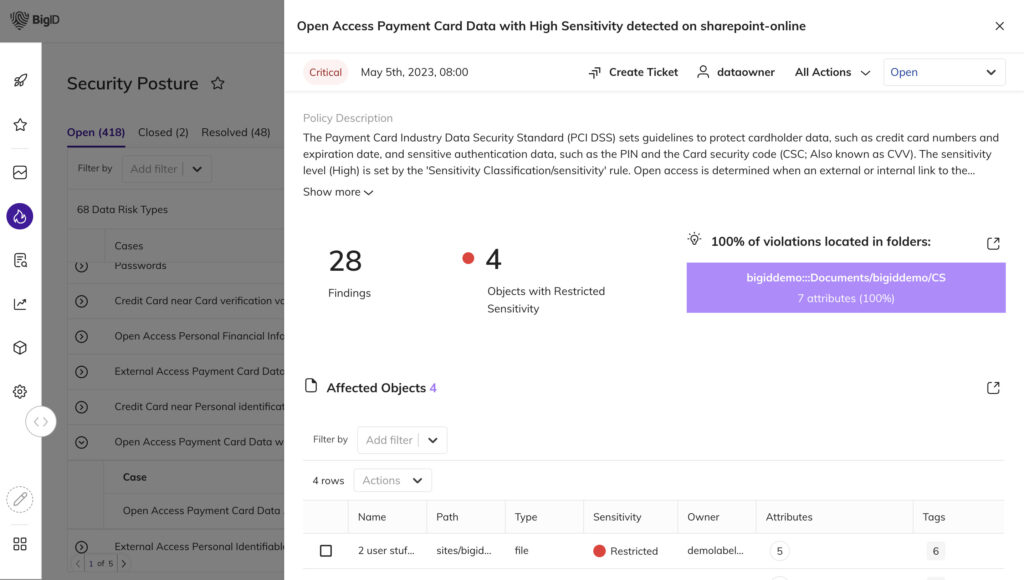

Verwenden Sie vorgefertigte Sensibilitätsklassifizierung und Sicherheitsrichtlinien zur Erkennung von Geheimnissen in der gesamten Umgebung und zur Aufdeckung potenzieller Risiken. Richten Sie diese Richtlinien an Compliance und Rahmenbedingungen aus, wie z. B. NIST, CISAund PCI, wodurch eine effektive Verwaltung und der Schutz vertraulicher Daten ermöglicht wird. Verfolgen Sie den Standort und die Bewegung vertraulicher Daten und richten Sie die erforderlichen Kontrollen zur Einhaltung der Vorschriften ein.

Erkennen, Untersuchen und Beheben von Geheimnissen

Zentralisieren Sie die Erkennung, Untersuchung und Behebung von Datenverlusten und anderen Datenrisiken. BigID ist die einzige Lösung, die eine intelligentere Datenrisikoanalyse ermöglicht, indem sie verschiedene Attribute Ihrer Daten berücksichtigt, darunter Datentyp, Regulierungskategorie, Vertraulichkeitsgrad, Metadaten, Beziehung, Ähnlichkeit, Identität und mehr. Priorisieren Sie kritische Datenrisiken nach Schweregrad, Vertraulichkeit, Standort, Zugänglichkeit und mehr. Beheben Sie Daten individuell nach Ihren Wünschen – zentrale Verwaltung von Sanierungs-Workflows oder dezentralisieren Sie sie über Ihren gesamten Datensicherheitsstapel. Führen Sie verschiedene Korrekturmaßnahmen für Geheimnisse durch, darunter Verschlüsselung, Löschung, Maskierung, Tokenisierung und mehr.

Überwachen und bewerten Sie Ihre Datenrisiken und -gefährdung

Überwachen Sie konsequent die Entdeckung geheimer Informationen, identifizieren Sie potenzielle Insider-Bedrohungen und führen Sie detaillierte Analysen durch. Nutzen Sie die branchenweit erste Hybride Datenrisikobewertungen um einen vollständigen Überblick über die kritischsten Datenrisiken in Ihrer gesamten Umgebung zu erhalten (unabhängig davon, wo sich das Risiko befindet). Generieren Sie automatisch präzise und dennoch umfassende Datenrisikoberichte Es deckt Haltung, Governance und Compliance ab, um ein kontinuierliches Bewusstsein zu fördern und die datengesteuerte Entscheidungsfindung zu verbessern.

Möchten Sie mehr darüber erfahren, wie BigID kann Ihrem Sicherheitsteam dabei helfen, lose Passwörter und andere Geheimnisse in Ihrer gesamten Umgebung zu finden und zu entschärfen? Vereinbaren Sie noch heute ein 1:1-Gespräch mit einem unserer Datensicherheitsexperten!