Sûr, limité, révocable : les jetons Azure SAS expliqués

Dans le paysage actuel centré sur le cloud, où la sécurité des données est primordiale, les entreprises doivent relever le défi d'accorder un accès contrôlé à leurs ressources sans compromettre les identifiants sensibles. Les jetons de signature d'accès partagé (SAS) s'imposent comme une solution clé dans ce domaine. L'azur écosystème, offrant un mécanisme robuste pour déléguer en toute sécurité l'accès à des actifs spécifiques.

Alors que les entreprises exploitent de plus en plus la puissance des services Azure pour leurs opérations, la compréhension des principes fondamentaux des jetons SAS devient essentielle pour préserver l'intégrité des données et atténuer les risques de sécuritéPlongeons dans le monde des jetons SAS, en explorant leur importance, leur mise en œuvre et leurs meilleures pratiques dans cette ère numérique en constante évolution.

Qu'est-ce qu'un jeton SAS ?

Les jetons SAS, ou jetons de signature d'accès partagé, sont un type de jeton de sécurité utilisé dans les services cloud Azure, en particulier Azure Storage, Azure Service Buset Azure Cosmos DBLes jetons SAS permettent d'accorder un accès limité aux ressources de ces services sans partager le compte. clés d'accès directement. Ils sont généralement utilisés pour accorder un accès temporaire à des ressources ou à des opérations spécifiques.

Il existe deux principaux types de jetons SAS :

Service SAS (Signature d'accès partagé)

Les jetons SAS de service permettent d'accorder l'accès à des ressources spécifiques au sein d'un service, telles que des blobs, des files d'attente, des tables ou des fichiers dans Azure Storage. Ils sont généralement créés avec des autorisations spécifiques (lecture, écriture, suppression, etc.) et une date d'expiration. Ils sont généralement associés à un URI de ressource spécifique.

Compte SAS (Signature d'accès partagé)

Les jetons SAS de compte offrent un accès plus large aux ressources d'un compte de stockage ou d'autres services Azure. Ils permettent d'effectuer des opérations sur plusieurs ressources du compte, comme le listage de conteneurs ou de files d'attente, et sont couramment utilisés pour les tâches administratives. Ils disposent également d'autorisations spécifiques et d'un délai d'expiration.

Les deux types de jetons SAS sont créés à partir d'un ensemble de paramètres définissant les autorisations, le délai d'expiration et d'autres contraintes. Une fois générés, les jetons SAS peuvent être ajoutés aux URL comme paramètres de requête ou inclus dans les en-têtes HTTP pour authentifier et autoriser l'accès aux ressources spécifiées. Ils offrent un moyen sécurisé de déléguer l'accès aux ressources des services Azure sans exposer les informations d'identification sensibles.

Comment fonctionnent les jetons SAS ?

Imaginez les jetons SAS (Shared Access Signature) comme des clés spéciales qui permettent à différentes personnes ou systèmes d’accéder à des salles spécifiques d’un bâtiment (comme les services Azure) sans leur donner la clé principale (clés de compte).

Voici comment les organisations peuvent utiliser les jetons SAS :

Déléguez l'accès, réduisez les risques

Imaginez qu'une équipe travaille sur un projet et doive accéder à certains fichiers stockés dans le stockage Azure. Au lieu de donner à chacun la clé principale du stockage (ce qui serait risqué), vous pouvez créer des jetons SAS pour chaque membre de l'équipe. Ces jetons leur permettent d'accéder uniquement aux fichiers nécessaires à leur travail, comme si vous leur donniez une clé n'ouvrant qu'une seule pièce du bâtiment.

Accorder un accès temporaire flexible

Il peut parfois être nécessaire de partager l'accès pour une durée limitée. Par exemple, si vous collaborez avec une entreprise partenaire sur un projet à court terme, vous pouvez créer des jetons SAS qui expirent à la fin du projet. Cela garantit que l'accès n'est accordé que pour la durée nécessaire, réduisant ainsi le risque d'accès non autorisé après la fin du projet.

Activer les autorisations contrôlées

Les jetons SAS vous permettent de spécifier les actions autorisées, comme l'accès en lecture seule ou en écriture. Vous contrôlez ainsi précisément l'utilisation de vos ressources. Par exemple, vous pouvez autoriser un sous-traitant à télécharger des fichiers, mais pas à les supprimer.

Défis courants liés à la gestion des jetons Azure SAS

Pour surmonter les défis associés à la gestion des jetons SAS, à la gestion des risques de sécurité et à la simplification de la complexité de l'intégration, les organisations peuvent mettre en œuvre les stratégies suivantes :

Frais généraux de gestion

- Défi: Si vous avez de nombreux utilisateurs ou services ayant besoin d'accéder à différentes ressources, la gestion de tous les jetons SAS peut devenir complexe. Il peut être difficile de savoir qui a accès à quoi et de garantir la rotation et la révocation régulières des jetons.

- Solution: Mettre en place un système ou un outil centralisé pour gérer les jetons SAS dans toute l'organisation. Ce système doit permettre aux administrateurs de créer, de surveiller et de révoquer les jetons SAS de manière centralisée. Il peut inclure des fonctionnalités telles que le contrôle d'accès basé sur les rôles (RBAC) pour déléguer la gestion des jetons à des équipes ou des personnes spécifiques.

Risques de sécurité

- Défi: Bien que les jetons SAS constituent un moyen sécurisé d'accorder des accès, leur mauvaise utilisation peut néanmoins présenter des risques. Par exemple, si un jeton est accidentellement partagé ou divulgué, il pourrait donner accès à vos ressources sans autorisation.

- Solution: Implémentez des mécanismes de chiffrement pour protéger les jetons SAS en transit et au repos. Utilisez des protocoles de chiffrement tels que HTTPS pour sécuriser les communications et le chiffrement au repos des jetons stockés. Mettez en place des contrôles d'accès pour restreindre l'accès aux systèmes de gestion des jetons et appliquez des mécanismes d'authentification et d'autorisation pour empêcher tout accès non autorisé.

Complexité de l'intégration

- Défi: L'intégration de la génération et de la gestion des jetons SAS à vos applications ou workflows peut nécessiter des efforts, surtout si vous gérez un ensemble diversifié de services et de scénarios d'accès. Garantir une génération de jetons cohérente et sécurisée dans toute votre organisation peut nécessiter une planification et une mise en œuvre minutieuses.

- Solution: Établissez des processus et des directives standardisés pour la génération et l'intégration de jetons entre différentes applications et services. Définissez des conventions de nommage, des configurations de paramètres et des politiques d'accès claires pour garantir la cohérence et la sécurité au sein de l'organisation. Fournissez aux développeurs des outils, des bibliothèques ou des SDK pour simplifier l'intégration des jetons et appliquer les bonnes pratiques de sécurité.

Malgré ces défis, les jetons SAS constituent un outil précieux pour déléguer en toute sécurité l'accès aux ressources Azure au sein des organisations, offrant un équilibre entre sécurité et praticité. Grâce à une planification et une mise en œuvre adéquates, les organisations peuvent exploiter efficacement les jetons SAS pour gérer l'accès à leurs ressources cloud.

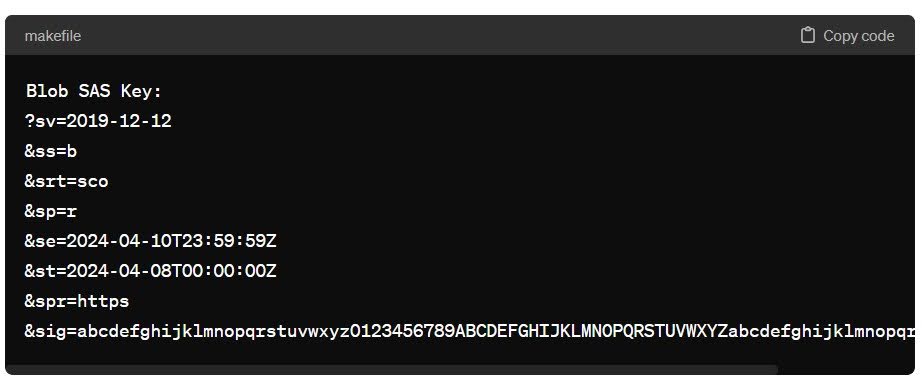

Exemple de clés Azure SAS

Supposons que vous ayez un compte de stockage nommé « examplestorage » avec un conteneur nommé « examplecontainer » et que vous souhaitiez générer une clé SAS pour autoriser l'accès en lecture aux blobs dans ce conteneur pendant une durée limitée.

Voici à quoi pourrait ressembler une clé SAS :

Explication des paramètres :

sv : La version du service de stockage.

ss : Les services signés, dans ce cas, des blobs.

srt : les types de ressources signés, dans ce cas, service (s), conteneur (c) et objet (o).

sp : Les autorisations signées, dans ce cas, lisent (r).

se : L'heure d'expiration du jeton SAS (2024-04-10T23:59:59Z).

st : l'heure de début du jeton SAS (2024-04-08T00:00:00Z).

spr : Le protocole signé, dans ce cas, HTTPS.

sig : la signature, qui est une valeur hachée générée à l'aide de votre clé de compte et des paramètres spécifiés.

Cette clé SAS permet l'accès en lecture (sp=r) aux blobs dans l'exemple de conteneur du 8 avril 2024 au 10 avril 2024, à l'aide du protocole HTTPS.

Veuillez noter que la clé SAS réelle aura une signature plus longue (le paramètre sig), générée à partir de votre clé de compte et d'autres paramètres. De plus, vous pouvez inclure d'autres paramètres en fonction de vos besoins spécifiques, tels que les restrictions IP ou les politiques d'accès enregistrées.

Bonnes pratiques pour sécuriser les jetons Azure SAS

Pour sécuriser les jetons SAS, vous devez suivre certaines bonnes pratiques :

- Limiter l'accès : Accordez uniquement les autorisations nécessaires à la tâche. Par exemple, si une personne a uniquement besoin de lire des fichiers, ne lui accordez pas l'autorisation de les supprimer ou de les modifier.

- Définir l'expiration : Les jetons SAS ont un délai d'expiration. Définissez-le le plus court possible tout en laissant suffisamment de temps pour terminer la tâche. Cela permet de minimiser le risque de fuite du jeton.

- Utiliser HTTPS : Utilisez toujours HTTPS lors de la transmission de jetons SAS. Cela chiffre la communication entre votre client et le service Azure, rendant ainsi l'interception ou la falsification du jeton beaucoup plus difficile.

- Protégez les secrets : Traitez les jetons SAS comme des mots de passe. Ne les codez pas en dur dans le code de votre application et ne les partagez pas ouvertement. Stockez-les en toute sécurité, par exemple dans un coffre-fort sécurisé ou sous forme de variables d'environnement.

- Rotation des jetons : Changez régulièrement vos jetons SAS, surtout si vous pensez qu'ils ont été compromis. Ainsi, même en cas de fuite, la validité d'un jeton sera limitée.

- Suivi et audit : Suivez qui utilise les jetons SAS et ce qu'ils en font. Surveillez toute activité inhabituelle et consultez régulièrement les journaux d'accès et les autorisations pour vous assurer qu'ils sont toujours appropriés.

Comment BigID contribue à réduire et à atténuer les risques grâce aux jetons SAS

Le risque est un facteur inévitable dans toute entreprise moderne, mais ce qui définit souvent le succès d’une entreprise est la manière dont elle choisit d’atténuer ce risque. BigID est la plate-forme leader du secteur en matière de sécurité de la confidentialité des données, de conformité et de gestion des données d'IA, exploitant l'IA avancée et l'apprentissage automatique pour offrir aux organisations un aperçu plus intuitif de toutes leurs données d'entreprise, où qu'elles se trouvent.

Avec BigID, vous pouvez :

- Connaître ses données : Classez, catégorisez, marquez et étiquetez automatiquement les données sensibles avec une précision, une granularité et une ampleur inégalées.

- Réduisez votre surface d'attaque : Réduisez la surface d'attaque en éliminant de manière proactive les données sensibles inutiles et non critiques pour l'entreprise

- Améliorer la sécurité des données : Prioriser et cibler de manière proactive les risques liés aux données, accélérer le SecOps, et automatiser la DSPM.

- Remédier aux données à votre façon : Gestion centralisée de la remédiation des données - déléguer à des parties prenantes, ouvrir des tickets ou effectuer des appels d'API à travers votre pile.

- Activer la confiance zéro : Réduisez les accès surprivilégiés et les données surexposées, et rationalisez la gestion des droits d'accès pour permettre confiance zéro.

Pour commencer à protéger de manière proactive les données de votre entreprise et à atténuer les risques : obtenez une démonstration individuelle avec nos experts en sécurité dès aujourd'hui.