Images de conteneurs tiers suralimentation Kubernetes et des déploiements basés sur des conteneurs, ce qui permet aux équipes d'économiser des semaines de configuration. Mais la commodité a un prix : les images obsolètes deviennent rapidement des failles de sécurité. Chaque nouvelle CVE découverte dans une couche de base ou une dépendance peut transformer l'image d'hier en vecteur d'attaque de demain.

Parce que ces images reposent sur de multiples couches et dépendances, elles comportent souvent des failles cachées. Les chercheurs continuent de découvrir de nouvelles Vulnérabilités et expositions courantes (CVE) dans les systèmes d'exploitation et les logiciels, et chaque image obsolète utilisée ouvre la porte aux attaquants. Ne pas mettre à jour ces images n'introduit pas seulement un risque ; cela intègre des vulnérabilités connues directement dans votre environnement applicatif.

La solution n’est pas d’abandonner les images tierces, mais d’adopter une posture de sécurité proactive.

Grâce à BigID, les entreprises peuvent découvrir chaque image de conteneur tiers utilisée dans leur environnement. Cette visibilité devient le fondement d'une sécurité renforcée : les équipes peuvent ainsi rechercher les nouvelles CVE, évaluer les risques, corriger les vulnérabilités et déployer les versions mises à jour en toute confiance. Les mises à jour régulières ne sont plus une maintenance fastidieuse, mais une pratique simplifiée et automatisée qui protège les applications et les utilisateurs.

BigID va au-delà des bases découverte: il classe Des données structurées aux extraits de code, cette solution offre la visibilité nécessaire pour identifier précisément où les images de conteneurs tiers sont référencées et quand elles mettent les applications en danger. Cette visibilité permet aux équipes d'agir rapidement, de combler les failles de sécurité et de maintenir la résilience.

Découvrir BigID

Cette section est consacrée à l'explication des parties du produit BigID qui sont pertinentes pour assurer le suivi des images de conteneurs tiers.

Travailler avec BigID implique ce flux de travail général :

- Scannez vos données – Connectez les sources de données et analysez leur contenu.

- Afficher les résultats de l'analyse – Cataloguez les objets de données, les résultats des données sensibles, les alertes de risque et accédez à des rapports détaillés.

- Agissez sur vos données – Remédier données redondantes, automatiser la conformité, appliquer les politiques de sécuritéet bien d'autres choses encore.

Analyses BigID sources de données structurées, semi-structurées et non structurées, classant le contenu à l'aide de techniques allant des expressions régulières aux réseaux neuronaux NER. Les équipes peuvent utiliser des classificateurs intégrés ou définir leurs propres classificateurs, garantissant ainsi la précision de tous les éléments, des plus courants aux plus complexes. PII aux références d'images de conteneurs.

Il est important de clarifier quelques termes :

- Source des données : Une source de données est votre référentiel de données que BigID analyse pour vous fournir une analyse approfondie. BigID peut se connecter à des formats structurés, semi-structurés et non structurés.

- Balayage: L'analyse est la fonction principale de BigID qui se connecte à vos sources de données pour extraire des informations sur les données en analysant la structure des données, le contenu et les métadonnées.

- Classificateur: La classification est une technique permettant d'identifier et de catégoriser le contenu des données par mots, structures de phrases et structures grammaticales. Un classificateur est une combinaison de configurations et d'approches permettant une classification précise.

- Méthodes de classification :

- Expression régulière : Les expressions régulières détectent et classent les données en reconnaissant le modèle syntaxique des caractères des données.

- Reconnaissance d'entité nommée (NER) : une technique avancée basée sur un réseau neuronal qui analyse le texte dans des sources de données non structurées, identifie les données personnelles cachées et catégorise le type de contenu.

- DOC: Le service BigID NER propose également des classificateurs de documents (DOC). Ces classificateurs identifient les types de documents dans les fichiers de données non structurées. Ils classent les différents documents selon leur contenu global. Utilisez-les pour trouver des documents tels que des cartes d'embarquement ou des CV dans des sources de données non structurées.

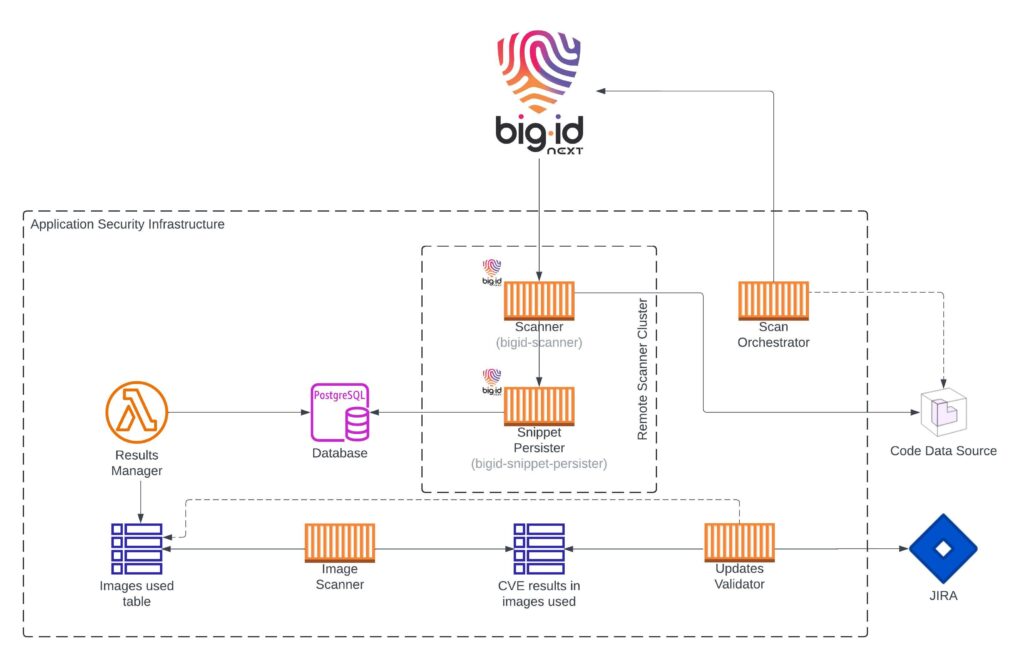

L'architecture de la solution

Comme vous l'avez probablement déjà remarqué dans notre article précédent sur Détection de secrets codés en dur Avec BigID, l'équipe Sécurité des applications de BigID privilégie le développement et l'utilisation d'architectures sans serveur. BigID étant un produit basé sur des API, l'intégration avec ce type de déploiements garantit l'évolutivité et la maintenabilité de la solution. Même un workflow complexe peut être réalisé grâce à cette combinaison de technologies.

Le flux de travail ci-dessus est chargé de garantir une détection entièrement automatisée des nouvelles balises pour les images tierces disponibles à l'utilisation.

- Le déclencheur initial est une notification envoyée au Orchestrateur de numérisation annonçant la sortie d'une nouvelle version. Celle-ci lancera l'orchestration des sources de données et des analyses BigID, en commençant par la création d'une source de données dédiée. Source de données du code (cette source de données est le système de contrôle de version de BigID) correspondant à cette nouvelle version et à l'analyse correspondante. Cette orchestration garantira qu'à la fin de l'analyse, les images référencées dans le code de BigID seront stockées dans la base de données liée à la Persistance de l'extrait.

- Le Responsable des résultats Le composant récupérera ensuite les résultats, les normalisera et les enregistrera dans une table pour un traitement ultérieur.

- L'étape suivante du flux consiste à numériser ces images avec un scanner d'analyse de composition logicielle (de votre choix) - représenté par le Scanner d'images – et enregistrez les résultats.

- Enfin, le Validateur de mises à jour vérifiera les versions plus récentes des images utilisées et leurs résultats CVE, en ouvrant des tickets Jira si des versions plus récentes avec moins de CVE sont trouvées.

Activation de la recherche d'images

BigID fournit la plate-forme de découverte et de classification de données la plus avancée, ce qui rend très simple la recherche des références d'image dans les fichiers Infrastructure-as-Code.

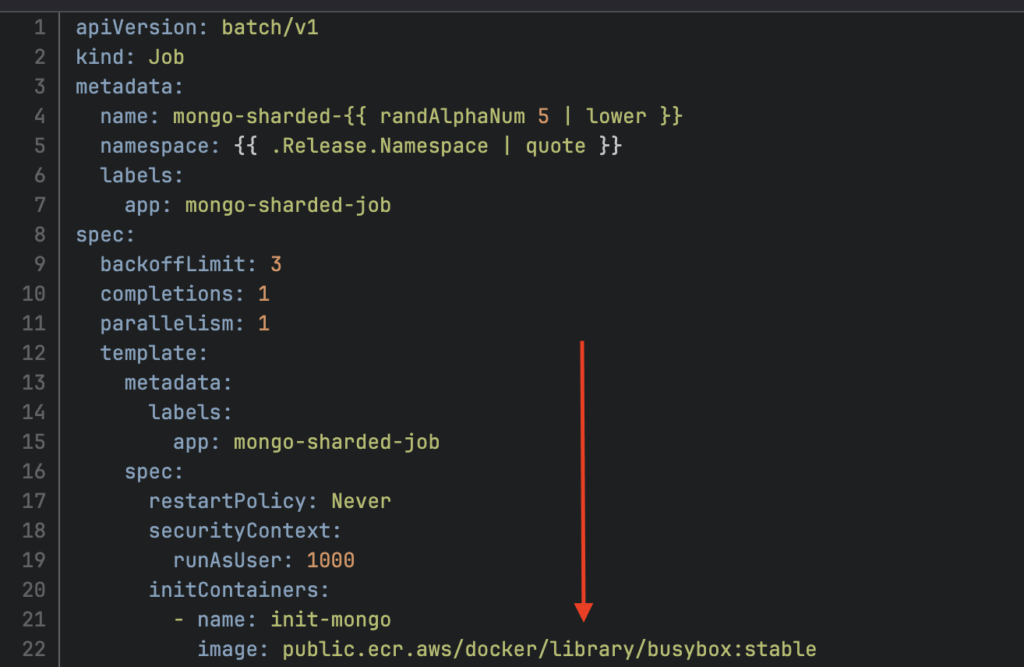

Voici un exemple d’une référence d’image que nous cherchons à numériser :

L’outil principal consiste à créer un classificateur personnalisé basé sur l’expression régulière suivante :

[^\n]{1 200}nom[^\n]{1 200}\n[^#\n]{1 200}image :[ ]*((?:[\w.\-_]+(?::\d+)?\/)?[\w.\-_]+(?:\/[\w.\-_]+)*:[\w.\-_]{1 128})

En appliquant ce classificateur aux balises du système de contrôle de version orchestrées, nous garantissons que les images trouvées dans la base de code ont un taux de faux positifs d'environ 0%.

Réglage du classificateur

Sinon, comment un fichier Infrastructure-as-Code peut-il référencer une image ?

BigID's réglage du classificateur Vous permet de cibler les références d'images dans l'Infrastructure as Code. Commencez par des modèles d'expressions régulières précis pour une grande précision, puis élargissez-les pour identifier les cas limites grâce aux BigID. Classification assistée par l'IA pour éliminer le bruit et réduire les faux positifs.

Une autre facette de la persistance de l'extrait BigID

Nous avons initialement déployé le Cluster de scanners distants et sa base de données associée pour conserver les données sensibles dans un périmètre contrôlé et fiable. Dans ce scénario, cependant, la configuration offre également un moyen simple d'accéder aux résultats de recherche sans interroger directement la source de données, offrant ainsi une architecture plus découplée et plus facile à maintenir.

Transformer le risque de sécurité des conteneurs en résilience

Les images de conteneurs obsolètes sont l'un des vecteurs les plus rapides de vulnérabilités en production. BigID offre aux équipes de sécurité et DevOps une visibilité continue, des alertes proactives et des workflows automatisés pour sécuriser les images, sans freiner l'innovation. La simplicité ne doit pas nécessairement se faire au détriment de la sécurité.

Pour voir BigID en action, réservez une démo 1:1 avec nos experts.