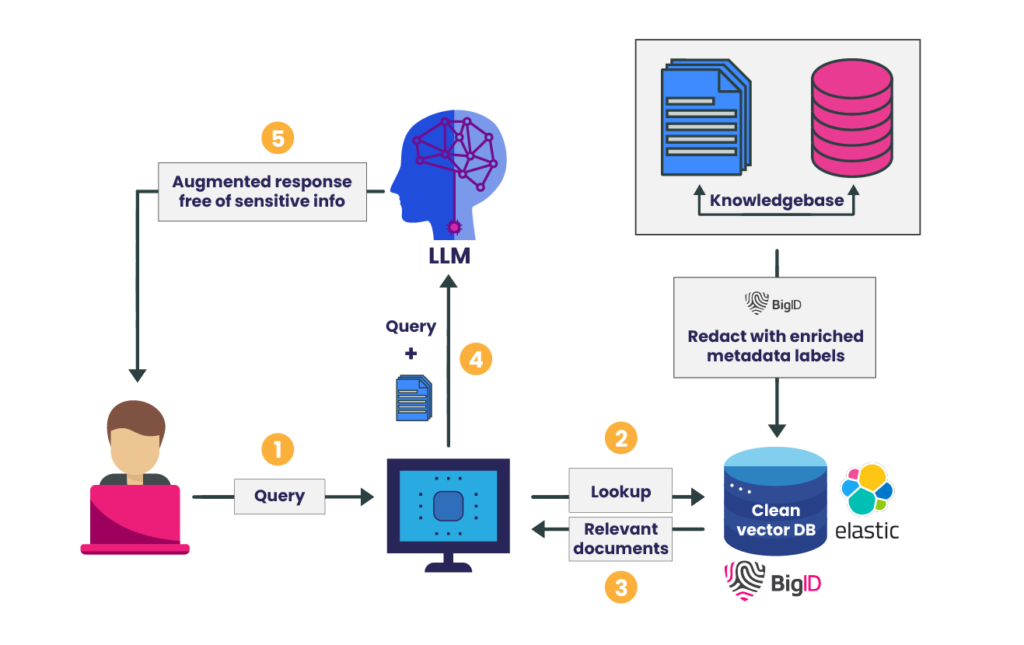

IA générative (GenAI) gagne rapidement en popularité, mais son efficacité peut être limitée par les limites de ses données d'entraînement. Cela inclut le manque d'informations spécifiques, de contexte pertinent et de connaissances obsolètes. De plus, Modèles GenAI peut parfois générer des résultats inexacts ou trompeurs, appelés hallucinations.

La génération augmentée par récupération (RAG) offre une solution convaincante pour relever ces défis. La RAG s'appuie sur les bases de données vectorielles pour fournir aux modèles GenAI un accès à une base de connaissances plus large et plus pertinente. Cependant, les bases de données vectorielles elles-mêmes introduisent de nouvelles considérations et de nouveaux risques. Alors que les applications RAG visent à révolutionner l'expérience client et employé, les bases de données vectorielles stockeront des métadonnées sensibles, biaisées ou restreintes, y compris des informations confidentielles. Les organisations ont besoin de stratégies robustes pour identifier et gérer ces données sensibles au sein de leurs bases de données vectorielles. Un nettoyage et un étiquetage appropriés des données sont essentiels pour maximiser la valeur de la RAG et minimiser le risque d'exposition non autorisée des données. De plus, la mise en œuvre de mesures de protection contre les données redondantes est cruciale pour maintenir l'efficacité des bases de données.

Base de données vectorielles BigID et Elasticsearch pour la récupération sécurisée et la génération augmentée (RAG)

En combinant la sécurité et la confidentialité des données de pointe de BigID avec les capacités de recherche d'entreprise complètes d'Elastic et leur base de données vectorielle Elasticsearch, les organisations peuvent créer des applications RAG sécurisées et fiables, prenant en charge l'utilisation efficace de l'IA générative.

Voici comment chaque solution contribue à une architecture RAG robuste et sécurisée :

Base de données vectorielles Elasticsearch

La plateforme Elastic Search AI joue un rôle essentiel dans l'architecture RAG.

- Base de données vectorielles : Avec la base de données vectorielle Elasticsearch, les développeurs peuvent implémenter la recherche vectorielle et la recherche sémantique, y compris les k plus proches voisins (kNN) et la recherche approximative du voisin le plus proche (ANN), avec une gestion flexible du modèle multi-cloud fournie pour les PNL modèles et un ouvert API d'inférence. Elastic fournit AUTRE, Le modèle hors domaine d'Elastic et l'accès à reclassement modèles pour améliorer les résultats de recherche. Elasticsearch s'intègre également parfaitement aux principaux produits de l'écosystème tiers de fournisseurs tels que Adhérer, LangChainet Index des lamas. Elasticsearch peut être autogéré ou déployé avec Cloud élastique.

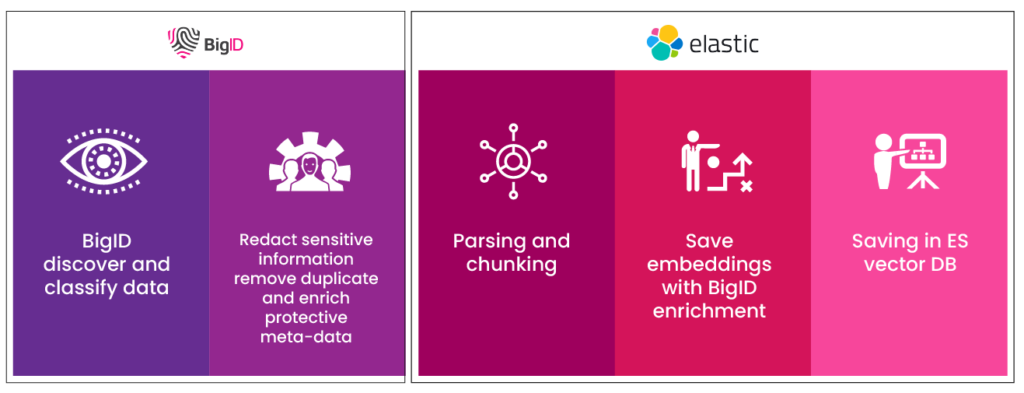

- Analyse, fragmentation et intégrations vectorielles : Elasticsearch excelle dans l'analyse et le découpage des données en segments gérables au sein d'un même document, selon différentes stratégies de découpage, les préparant ainsi à une récupération et une analyse efficaces. Pour en savoir plus, consultez ce blog. découpage via des pipelines d'ingestion.

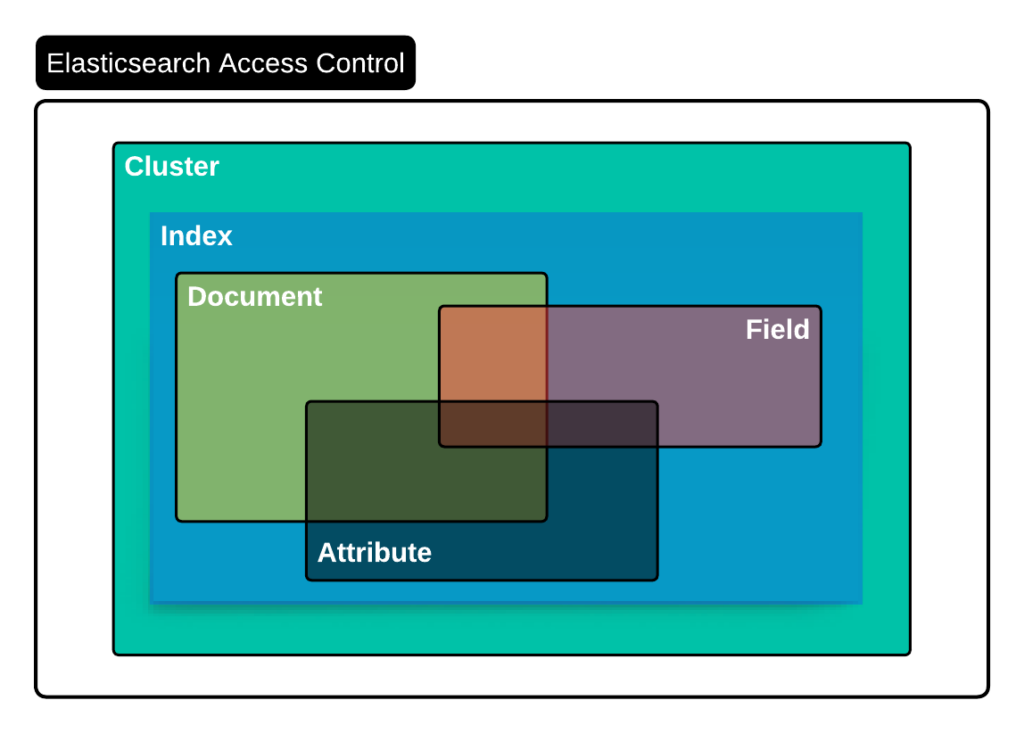

- Sécurisé par défaut : Elasticsearch fournit des politiques de contrôle d'accès granulaires et hiérarchisées pour sécuriser les données. Elasticsearch s'intègre aux fournisseurs d'authentification standard des entreprises, tels que LDAP, SAML, etc. Pour en savoir plus sur les fonctionnalités de sécurité d'Elasticsearch dans le contexte de RAG, consultez la page suivante. RBAC et RAG – Meilleurs amis

La sécurité centrée sur les données et consciente des risques de BigID

Bien que les bases de données vectorielles offrent un stockage sécurisé, les données qu'elles contiennent peuvent être sensibles, biaisées ou restreintes. C'est là qu'interviennent les capacités de sécurité et de gouvernance des données de pointe de BigID :

- Découverte et classification des données : Identifiez les informations sensibles dans diverses sources de connaissances grâce aux capacités de découverte et de classification basées sur l'IA et le ML. Identifiez tous les types de données sensibles, y compris les informations personnelles identifiables (IPI), les informations de santé protégées (PHI), les informations de carte de crédit (PCI), les secrets, la propriété intellectuelle, etc.

- Rédaction de données sensibles : Rédiger des informations sensibles au sein de VectorDBs, atténuant le risque d'exposition pendant la formation et la récupération LLM.

- Contrôle d'accès aux données et étiquettes de sensibilité : Faciliter la création de métadonnées sur les vecteurs de données, en spécifiant les utilisateurs et groupes autorisés avec les niveaux d'accès appropriés. De plus, garantir l'exhaustivité et la précision des données. appliquer des étiquettes de sensibilité (Restreint, Usage interne, Confidentiel, Public) aux vecteurs de données, garantissant que les utilisateurs n'accèdent qu'aux informations autorisées.

- Indicateurs de fraîcheur des données : Intégrer des métadonnées dans des vecteurs pour suivre obsolescence des données (dernière mise à jour, accès et création). Cela permet aux applications RAG de privilégier la récupération des informations les plus récentes.

- Détection et suppression des doublons : Identifiez et supprimez les documents en double avant la vectorisation, évitant ainsi la récupération d'informations redondantes et améliorant l'efficacité globale du système.

Le contexte et les informations sur les données de BigID, ainsi que l'expertise en recherche et en analyse d'Elastic, libèrent tout le potentiel des applications RAG sécurisées :

- Déployez des applications RAG sécurisées plus rapidement : Réduisez le temps nécessaire au déploiement des applications RAG en production en toute confiance.

- Augmenter l’adoption par les utilisateurs : Fournissez des applications RAG nettoyées des données sensibles et des informations non pertinentes, favorisant ainsi une plus grande adoption et une plus grande confiance des utilisateurs.

- Minimiser le risque d’exposition des données : Atténuer les risques associés à la liaison de données sensibles au sein de l’architecture RAG.

- Améliorer la récupération et la pertinence des données : Les applications RAG peuvent récupérer des données en fonction des autorisations d'accès des utilisateurs et prioriser les données récentes, minimisant ainsi les risques de fuite de données et fournissant les résultats les plus pertinents et les plus précieux aux utilisateurs finaux.

BigID et Elastic offrent une boîte à outils puissante, minimisant les risques de sécurité tout en maximisant le potentiel des applications RAG. Accédez à des informations cachées et stimulez l'innovation en toute confiance. Envie d'en savoir plus ? Mettre en place un 1:1 avec l'un de nos experts en sécurité BigID AI dès aujourd'hui !