À mesure que le monde progresse vers la numérisation, assurer la sécurité de l'infrastructure cloud et une gestion robuste devient impérative, en particulier pour organisations centrées sur les données comme BigIDAvec une empreinte numérique étendue englobant de nombreux actifs cloud, une gestion transparente et sans erreur de la sécurité cloud est primordiale pour BigID. Adopter la philosophie Infrastructure en tant que code (IaC) et exploiter les capacités de GitLab, BigID est le fer de lance d'une ère de sécurité automatisée du cloudCe blog explore les profondeurs de ce parcours d’automatisation, expliquant la logique qui le sous-tend, ses avantages et le processus détaillé impliqué.

Relever les défis de sécurité

Au cœur des opérations de BigID se trouve la tâche colossale de gérer d'énormes quantités de données. Plus les données traitées sont importantes, plus le risque et la probabilité de rencontrer des menaces potentielles augmentent. Dans un tel contexte, la détection et la réponse aux menaces en temps réel revêtent une importance accrue.

Historiquement, les mesures de sécurité étaient mises à jour et déployées manuellement, un processus chronophage et gourmand en ressources, sujet aux erreurs humaines. Avec l'évolution technologique, il est devenu évident que l'automatisation de ces processus à l'aide de Principes IaC pourrait fournir un moyen plus efficace, plus fiable et sans erreur de maintenir une posture de sécurité inébranlable et cohérente.

Adopter l'infrastructure en tant que code (IaC) avec GitLab

GitLab est devenu une référence en matière de développement logiciel dans de nombreux secteurs, offrant une plateforme complète et intégrée avec des fonctionnalités telles que la gestion du code source et des outils CICD. BigID a décidé d'exploiter ces solides capacités pour automatiser sa sécurité cloud.

S'éloignant d'un pipeline CICD traditionnel comportant plusieurs étapes, BigID a adopté l'approche IaC pour configurer et sécuriser son infrastructure cloud. L'IaC transforme fondamentalement la gestion et le provisionnement des centres de données informatiques. Au lieu de recourir à une configuration matérielle physique ou à des outils de configuration interactifs, la philosophie IaC privilégie l'utilisation de fichiers de définition lisibles par machine.

Comment cela se déroule-t-il dans l'environnement GitLab ? BigID stocke ces fichiers de définition dans un dépôt GitLab. Lorsque les politiques définissant l'état souhaité de l'infrastructure cloud sont mises à jour et validées dans le dépôt, les outils CICD de GitLab entrent en jeu. Ils utilisent automatiquement ces fichiers pour créer, mettre à jour ou supprimer l'infrastructure cloud, si nécessaire. Ce mode opératoire améliore l'efficacité tout en minimisant les risques d'erreur, une solution idéale pour les opérations complexes.

Configuration de l'infrastructure cloud

Pour exploiter pleinement le potentiel des capacités de GitLab pour automatiser ses posture de sécurité du cloudLe processus BigID commence par la création et l'intégration de fichiers de politiques dans un référentiel. Ces fichiers définissent l'état souhaité de l'infrastructure cloud. Une fois ces politiques intégrées au référentiel, les outils CICD de GitLab entrent en action et appliquent automatiquement ces modifications à l'infrastructure cloud.

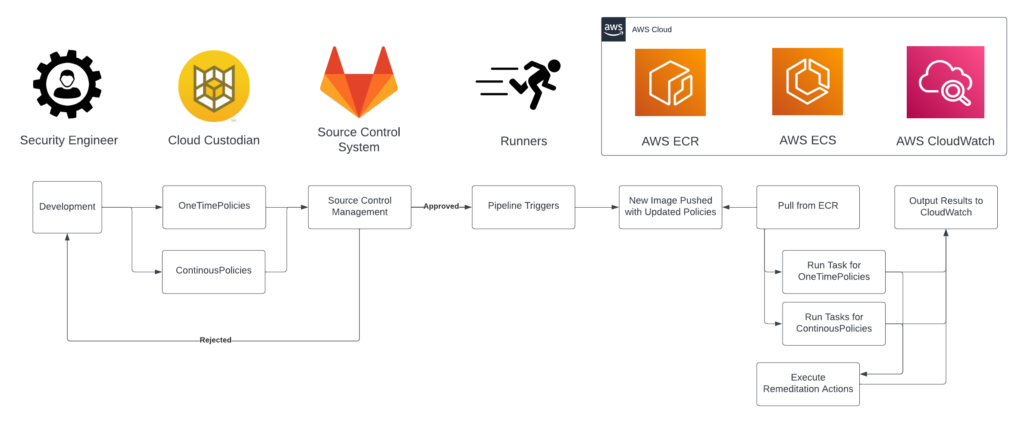

Dans notre architecture, un référentiel héberge toutes les politiques CloudCustodian. Chaque fois qu'une demande de fusion approuvée est effectuée, elle déclenche un pipeline, créant des exécuteurs pour l'exécution de tâches spécifiques. Ces tâches définissent les types de conteneurs à créer et les tâches qu'ils effectueront, compte par compte et région. Selon la tâche, les conteneurs créés, dotés des politiques CloudCustodian mises à jour, sont transférés vers le registre ECR. AWS ECS lance ensuite une tâche pour récupérer ces politiques, qui exécutent et mettent en œuvre les actions correctives, en utilisant les instances AWS Fargate Spot. Ce processus s'appuie sur un modèle en étoile, où le conteneur exécutant CloudCustodian utilise un rôle AWS lié au conteneur pour obtenir des autorisations spécifiques dans les comptes et régions cibles afin d'exécuter la politique. Une fois l'exécution terminée, les journaux d'exécution sont transmis aux groupes de journaux CloudWatch correspondants.

L'un des avantages remarquables de cette approche réside dans son adaptabilité et sa flexibilité. BigID peut adapter ses politiques à ses exigences opérationnelles spécifiques et à l'évolution du paysage des menaces. Par exemple, ces politiques peuvent exiger le chiffrement de toutes les données au repos. Elles peuvent également restreindre l'accès aux ressources sensibles, renforçant ainsi le cadre de sécurité.

Dans le contexte de la gestion de la sécurité cloud, deux types de politiques jouent un rôle essentiel : les politiques OneTimePolicies et les politiques continues. Les politiques OneTimePolicies sont conçues pour des modifications ponctuelles et ponctuelles. Elles sont particulièrement utiles lorsqu'un changement spécifique est nécessaire, comme une modification temporaire en réponse à une menace spécifique ou à un changement dans l'environnement cloud. Les politiques continues, quant à elles, sont mises en œuvre pour les politiques exécutées à intervalles réguliers. Ces politiques sont essentielles au maintien d'une posture de sécurité continue, automatisée et cohérente. BigID peut ainsi effectuer automatiquement des vérifications et des mises à jour régulières, garantissant ainsi que l'infrastructure cloud respecte l'état souhaité défini par les politiques. Ainsi, les politiques OneTimePolicies et les politiques continues fonctionnent ensemble, permettant des ajustements ponctuels immédiats et des vérifications planifiées et cohérentes, offrant ainsi une solution de sécurité cloud complète et flexible.

En exploitant le principe de l'Infrastructure as Code et les capacités des outils CICD de GitLab, BigID a réalisé une prouesse significative en matière de gestion de la sécurité cloud. Nous avons efficacement automatisé notre dispositif de sécurité cloud, garantissant des mises à jour constantes qui renforcent la protection contre les menaces potentielles tout en réduisant au minimum le risque d'erreur humaine. Consultez notre publication. Accélérer la détection des menaces grâce à l'ingénierie pour des cas d'utilisation CICD supplémentaires !

Leçons apprises

L’un des principaux obstacles que nous avons rencontrés au cours de ce projet était l’utilisation optimale Infrastructure Amazon AWS via notre pipeline GitLab CICD. La vaste gamme de services proposés par AWS a nécessité un apprentissage complexe. Intégrer et gérer efficacement ces services au sein du pipeline était complexe. De plus, assurer le déploiement cohérent et automatisé de nos politiques de sécurité sur différents comptes AWS s'est avéré complexe, ce qui a ralenti le développement. Malgré ces difficultés, l'équipe a surmonté ces difficultés en comprenant minutieusement chaque service AWS, le fonctionnement du pipeline CICD avec chaque service, et en testant et en itérant continuellement nos configurations. Cette expérience a souligné l'importance d'une connaissance approfondie et d'une planification adéquate face à des plateformes cloud complexes.

Réflexions finales

Au-delà de cela, cette approche libère des ressources précieuses au sein de BigID, nous permettant de concentrer nos efforts sur des tâches plus stratégiques et des initiatives centrées sur le client. L'automatisation renforce non seulement la sécurité, mais favorise également une culture de proactivité au sein de l'organisation. Cette proactivité se manifeste par la capacité à détecter et à atténuer les vulnérabilités potentielles bien avant qu'elles ne causent des dommages. C'est comme si un gardien de sécurité automatisé veillait en permanence sur l'infrastructure cloud.

De plus, cette approche novatrice de sécurité du cloud L'infrastructure en tant que code (IaC) est intrinsèquement évolutive. À mesure que BigID étend ses activités et gère des volumes de données toujours plus importants, les principes IaC s'adaptent facilement à cette croissance. Cette évolutivité garantit que, quelle que soit l'ampleur de la croissance de BigID, sa sécurité cloud reste robuste et fiable, prête à relever tous les défis.

Mais le voyage ne s'arrête pas là. Le paysage numérique est en constante évolution et de nouvelles menaces de sécurité apparaissent. Grâce à une sécurité cloud automatisée, BigID est bien équipé pour garder une longueur d'avance. Nous pouvons adapter nos mesures de sécurité en temps réel pour contrer ces menaces, garantissant ainsi une longueur d'avance à tout moment.

Le voyage de automatisation de la sécurité du cloud chez BigID témoigne des solutions innovantes que les organisations peuvent utiliser pour renforcer leur sécurité. En associant les principes de l'Infrastructure as Code (IaC) aux outils CICD de GitLab, BigID améliore non seulement ses défenses, mais ouvre également la voie à un avenir où l'automatisation jouera un rôle central dans la sécurité du cloud. Dans ce monde numérique en constante évolution, l'automatisation n'est plus un simple atout ; c'est une nécessité absolue, un pilier pour les organisations qui s'efforcent de fournir des services sécurisés, fiables et efficaces.

Pour en savoir plus sur les efforts continus de BigID en matière de sécurité cloud et découverte automatisée de données—obtenez une démo gratuite 1:1 aujourd'hui.