Beaucoup sécurité du cloud Les pannes sont auto-infligées, souvent causées par une configuration incorrecte. Accorder des privilèges excessifs à des utilisateurs ou à des groupes peut entraîner accès non autorisé et augmente considérablement le risque de violation de données. À mesure que les organisations s'appuient davantage sur le cloud, le nombre de sources, d'ensembles et de fichiers de données sensibles, critiques et réglementés sur leur réseau augmente.

En tant qu'équipe de sécurité, vous devez accepter Confiance zéro, maintenir moindre privilège, et répondez rapidement aux menaces qui contournent vos contrôles. gestion de la posture de sécurité des données (DSPM), connaître l'accessibilité des données est crucial. Malheureusement, les méthodes traditionnelles manquent d'évolutivité multicloud et de visibilité contextuelle pour protéger données sensibles dans tous les domaines sources, ensembles et fichiers.

Protégez-vous dès aujourd'hui contre les risques d'accès. Libérez la puissance de Correction d'Access Intelligence – gérer les droits d’accès directement au sein La plateforme DSPM leader du secteur de BigIDProtégez vos données sensibles comme jamais auparavant, en éliminant les risques d'accès non autorisés et en garantissant une protection complète des données. En intégrant la gestion des droits d'accès à DSPM, sécurisez proactivement vos données sensibles avec précision et efficacité.

Détecter et enquêter sur les violations d'accès

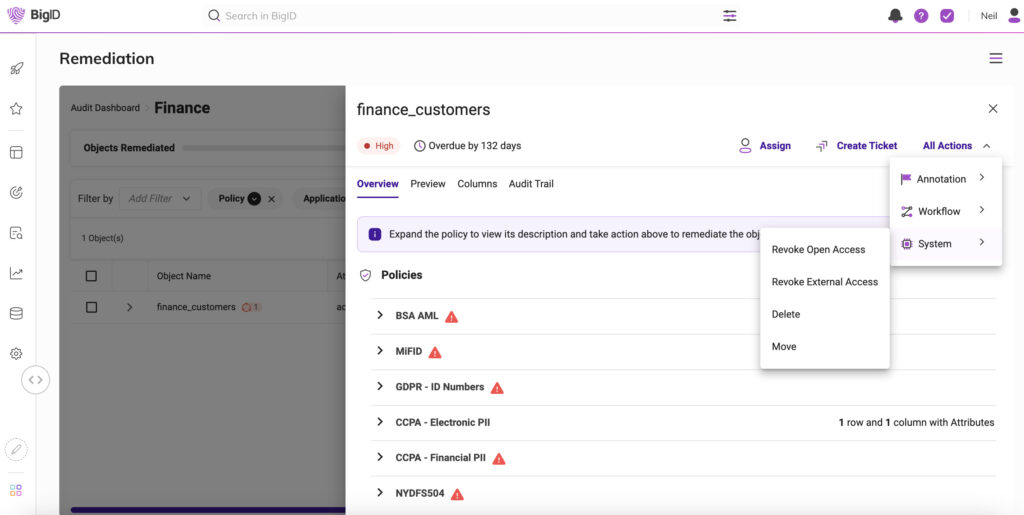

Identifiez et éliminez les privilèges d'accès inutiles en repérant les violations de surexposition. Cela commence par la découverte et la classification automatiques des fichiers contenant des données sensibles. Définissez des règles pour les types de données, comme la limitation de l'accès aux données RH au groupe RH. Pour identifier les risques, définissez des types d'accès comme « Accès externe » ou « Accès libre ». Utilisez-les pour créer des politiques régissant les données sensibles et déclencher les actions appropriées. Par exemple, signalez les fichiers RH avec accès libre ou externe comme violations. De plus, détectez les utilisateurs et les groupes disposant d'un accès non géré aux sources, ensembles et fichiers de données sensibles. Identifiez les sources avec un accès libre pour une intervention ciblée sur des données, des utilisateurs et des groupes spécifiques.

Révoquer les droits d'accès

Réagissez rapidement aux violations grâce à des alertes automatiques et des processus de correction. Surveillez ces violations comme des « cas » sur le tableau de bord de gestion des risques BigID, ainsi que d'autres alertes d'informations sensibles. Agissez rapidement en révoquant les droits d'accès, en assignant des tâches de correction aux propriétaires des sources de données ou en ouvrant des tickets ITSM directement depuis le tableau de bord de gestion des risques BigID. Centralisez la gestion et l'atténuation des risques en intégrant la gestion des droits d'accès au processus DSPM. Comblez l'écart entre la compréhension des données et l'action, pour une gestion et une réponse aux risques simplifiées.

En simplifiant le processus entre la découverte et la correction, BigID vous aide non seulement à accélérer votre opération de sécurité, mais également à atténuer efficacement les risques d'exposition en toute confiance :

Soyez plus efficace

Nous comprenons les défis auxquels vous êtes confrontés pour gérer et sécuriser vos environnements avec des ressources limitées. C'est pourquoi, chez BigID, nous avons privilégié l'intégration de l'automatisation à tous nos produits, notamment DSPM et la gestion des droits d'accès. Grâce à l'automatisation, vous accélérerez vos opérations de sécurité, traiterez plus rapidement les problèmes critiques et optimiserez l'utilisation des ressources. Bénéficiez d'une correction transparente des droits d'accès et d'une efficacité opérationnelle accrue en toute simplicité.

Réduire le risque de violation

Réduisez le risque d'exposition involontaire grâce à des actions rapides et fiables. Optimisez la réduction des risques liés aux données en priorisant les aspects liés à l'accès. Prévenez les accès non autorisés grâce à la détection et à la correction automatisées. Renforcez votre Stratégie Zero Trust avec une approche centrée sur les données et consciente des risques, permettant d'atteindre un modèle de moindre privilège.

Si vous êtes au BlackHat 2023, arrêtez-vous à notre stand (#2600), rejoignez-nous pour un Happy hour VIPou réserver une réunion individuelle pour en savoir plus. Vous ne pouvez pas venir ? Planifiez un démonstration virtuelle 1:1 avec l'un de nos experts en sécurité des données dès aujourd'hui !