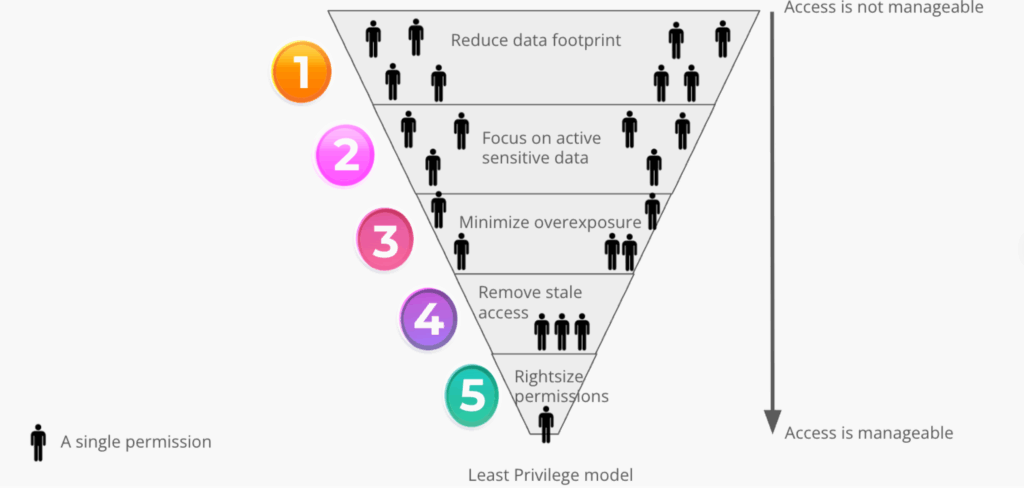

Dans l'environnement de données distribuées d'aujourd'hui, le “moindre privilège”Le modèle « accès restreint » – garantissant aux individus et aux systèmes un accès minimal – est la référence en matière de sécurité. Pourtant, sa mise en œuvre est souvent plus facile à dire qu'à faire. Les équipes de sécurité sont confrontées à un volume ingérable d'autorisations, et l'examen manuel de milliers de droits d'accès pour chaque utilisateur, rôle et groupe est impossible. Pire encore, le contexte fait souvent défaut : gérer les accès est une tâche ardue sans savoir quelles données sont sensibles, réglementées ou critiques pour l'entreprise.

Pour résoudre ce problème, les organisations doivent passer d'une approche centralisée à une approche décentralisée, en donnant les moyens d'agir aux personnes qui connaissent le mieux les données : les propriétaires des données. Voici un parcours pratique en 5 étapes pour réduire votre surface d'attaque et mener des revues de droits d'accès efficaces, en lien avec les produits BigID qui le rendent possible.

Étape 1 : Se concentrer sur les données actives et sensibles

Le défi : On ne peut protéger ce qu'on ne voit pas. Tenter de contrôler les accès à chaque fichier de l'organisation est une source d'épuisement.

La solution : Établissez les priorités. Identifiez les données les plus importantes — les données sensibles, réglementées et critiques pour l'entreprise — et concentrez vos efforts sur celles-ci.

- Produit BigID : Découverte et classification des données.

- Comment cela aide : BigID analyse l'ensemble de votre parc de données (cloud, sur site, SaaS) pour découvrir et classer les informations sensibles. Cela vous donne le contexte nécessaire pour filtrer les informations superflues et concentrer les analyses uniquement sur les données à haut risque.

Étape 2 : Réduisez votre empreinte de données

Le défi : L'accumulation de données accroît les risques. Les données obsolètes et inutilisées conservent souvent d'anciennes autorisations qui ne sont plus contrôlées.

La solution : Supprimez ou archivez les données inutilisées et obsolètes avant même de commencer l'examen des accès. Si les données n'existent pas, elles ne peuvent pas être divulguées.

- Produit BigID : Conservation des données et Suppression des données.

- Comment cela aide : En automatisant les politiques de conservation, BigID vous aide à identifier et à supprimer les données devenues obsolètes. Cela réduit considérablement le volume de fichiers que les responsables des données doivent examiner.

Étape 3 : Supprimer les accès obsolètes

Le défi : Au fil du temps, les utilisateurs accumulent des autorisations qu'ils n'utilisent plus, créant ainsi des voies d'accès “ dormantes ” que les attaquants peuvent exploiter.

La solution : Révoquez immédiatement les autorisations inutilisées ou obsolètes.

- Produit BigID : Accès aux renseignements.

- Comment cela aide : BigID identifie les permissions inutilisées depuis longtemps. Vous pouvez automatiser la révocation de ces permissions manifestement obsolètes sans intervention humaine, ce qui facilite grandement la vérification manuelle.

Étape 4 : Minimiser la surexposition

Le défi : Certains des risques les plus élevés proviennent de paramètres d'accès étendus qui sont facilement négligés, tels que les fichiers partagés via des liens publics ou accessibles à “ Tout le monde ” dans l'organisation.

La solution : Avant de solliciter l'intervention des propriétaires des données, il convient de corriger tout accès ouvert et externe à celles-ci. Cela réduit immédiatement la surface d'attaque.

- Produit BigID : Access Intelligence & DSPM (Gestion de la posture de sécurité des données) .

- Comment cela aide : BigID détecte et signale les données surexposées, identifiant les accès ouverts et externes aux informations sensibles. Les équipes de sécurité peuvent ainsi sécuriser ces accès à haut risque à l'échelle mondiale, garantissant que seuls les utilisateurs strictement nécessaires puissent y accéder lors de la vérification finale.

Étape 5 : Ajuster les autorisations (La couche humaine)

Le défi : Une fois les risques évidents éliminés par automatisation, il reste des utilisateurs légitimes susceptibles de disposer de privilèges excessifs. La validation de ces utilisateurs exige une connaissance du contexte métier dont les équipes de sécurité sont souvent dépourvues.

La solution : Donner aux propriétaires des données les moyens d'examiner et de valider les accès restants afin de garantir un véritable modèle de moindre privilège.

- Produit BigID : Application de remédiation déléguée.

- Comment cela aide : C’est là que les choses se concrétisent. BigID transfère la responsabilité de la sécurité aux responsables des données grâce à un flux de travail simplifié et automatisé. Ces derniers peuvent ainsi facilement consulter les droits d’accès actuels et décider de les conserver ou de les révoquer.

Conclusion

En combinant la réduction automatisée de la surface de données avec un examen des droits délégués, les organisations peuvent passer d'un système chaotique et volumineux à un modèle de moindre privilège rationalisé et sécurisé.

Prêt à réduire votre surface d'attaque ? Identifiez vos données sensibles, nettoyez les accès obsolètes et ouverts, et redonnez le pouvoir à vos propriétaires de données grâce à BigID.

Contactez dès aujourd'hui l'un de nos experts en sécurité des données. Réservez une séance individuelle ici pour commencer !