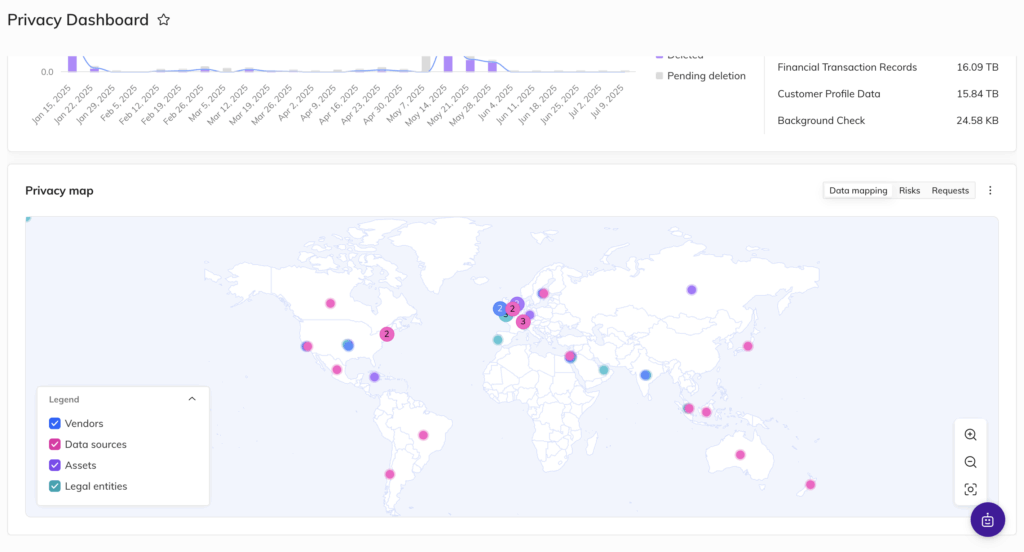

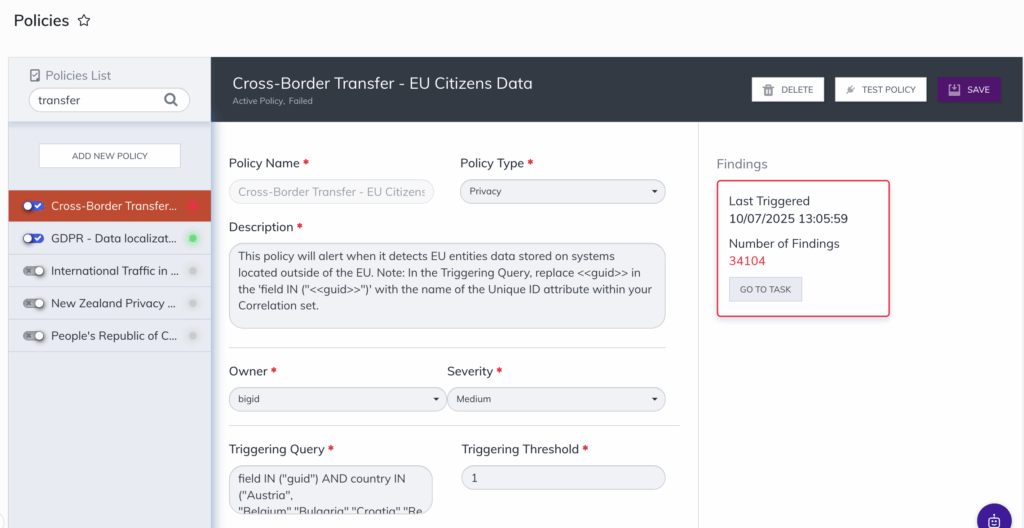

Grenzüberschreitende Datenbewegungen abbilden

- Kartieren Sie, wie sich Daten über geografische Regionen und Cloud-Umgebungen hinweg bewegen

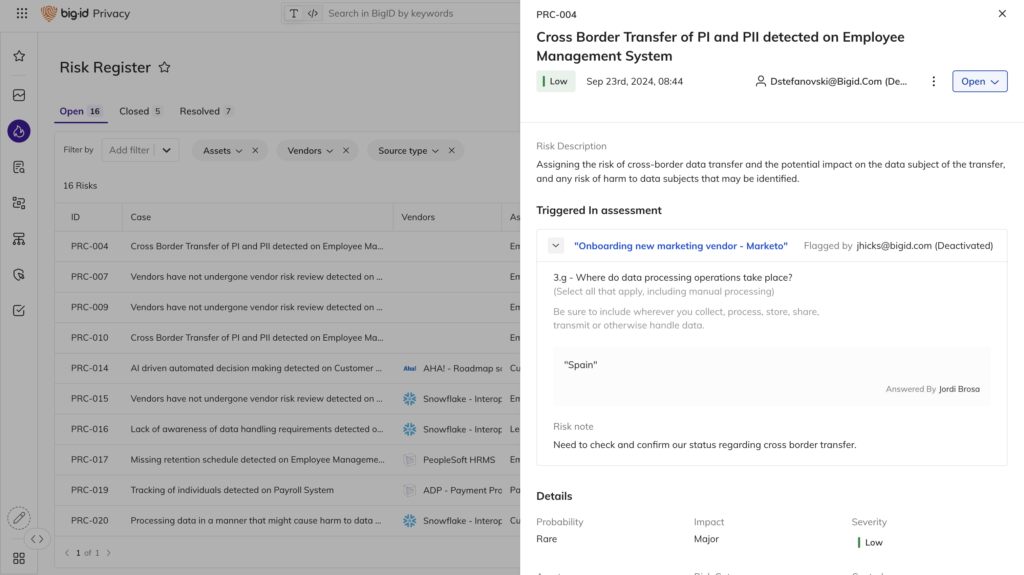

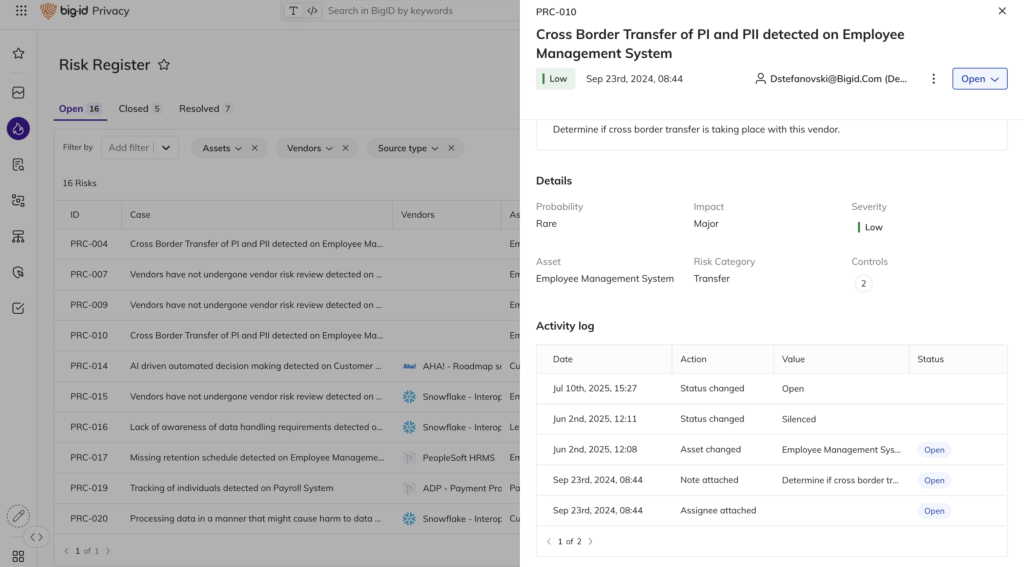

- Erkennen Sie nicht genehmigte oder riskante Überweisungen, bevor es zu Verstößen kommt

- Verfolgen Sie risikoreiche Datenflüsse, die ausländischen Zugriffskontrollen unterliegen