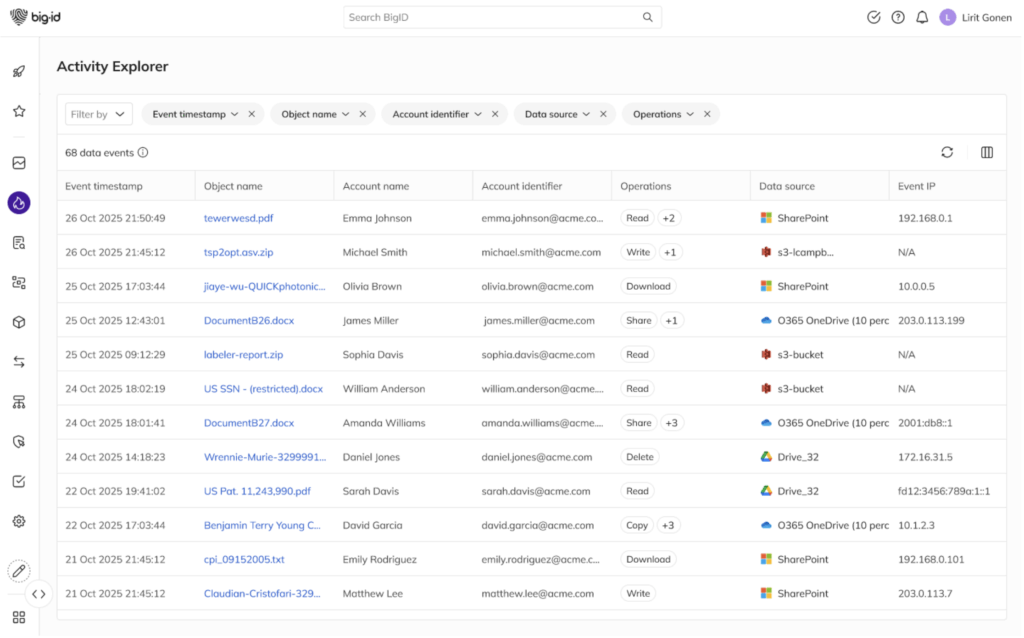

Einheitliche Aktivitätsüberwachung über Cloud-, SaaS- und On-Premise-Umgebungen hinweg

- Aktivitäten aus AWS S3, SharePoint, OneDrive, Google Drive, NetApp und Dateifreigaben in einer einzigen Ansicht zusammenführen

- Die Notwendigkeit, Protokolle von verschiedenen Tools und Plattformen zusammenzuführen, entfällt.

- Bereitstellung einer zentralen Datenquelle für den Datenzugriff und die Datennutzung im gesamten Bestand