Security by Design: Der Bauplan für widerstandsfähige digitale Systeme

Jenseits der SbD-Checklistenmentalität

Cybersicherheitsbedrohungen entwickeln sich schneller denn je, doch viele Unternehmen behandeln Sicherheit immer noch als zweitrangig – als ein Häkchen, das erst nach der Softwareentwicklung gesetzt wird. Security by Design (SbD) stellt dieses reaktive Modell auf den Kopf. Anstatt Schwachstellen nach der Markteinführung zu beheben, integriert SbD Sicherheitsprinzipien in die Grundlage digitaler Produkte und Dienste.

Doch was beinhaltet dieser Ansatz? Wie können Unternehmen Sicherheit effektiv integrieren, ohne Innovationen zu behindern? Und welchen Platz nimmt KI in dieser sich entwickelnden Landschaft ein? Lassen Sie uns das genauer betrachten.

Was ist Security by Design?

Security by Design (SbD) ist ein proaktiver Ansatz für Cybersicherheit, der sicherstellt, dass Sicherheitsaspekte in jeder Phase des Softwareentwicklungszyklus (SDLC) integriert werden. Anstatt Sicherheitskontrollen nachträglich hinzuzufügen, integriert SbD Schutzmaßnahmen von Grund auf.

Schlüsselprinzipien von Security by Design:

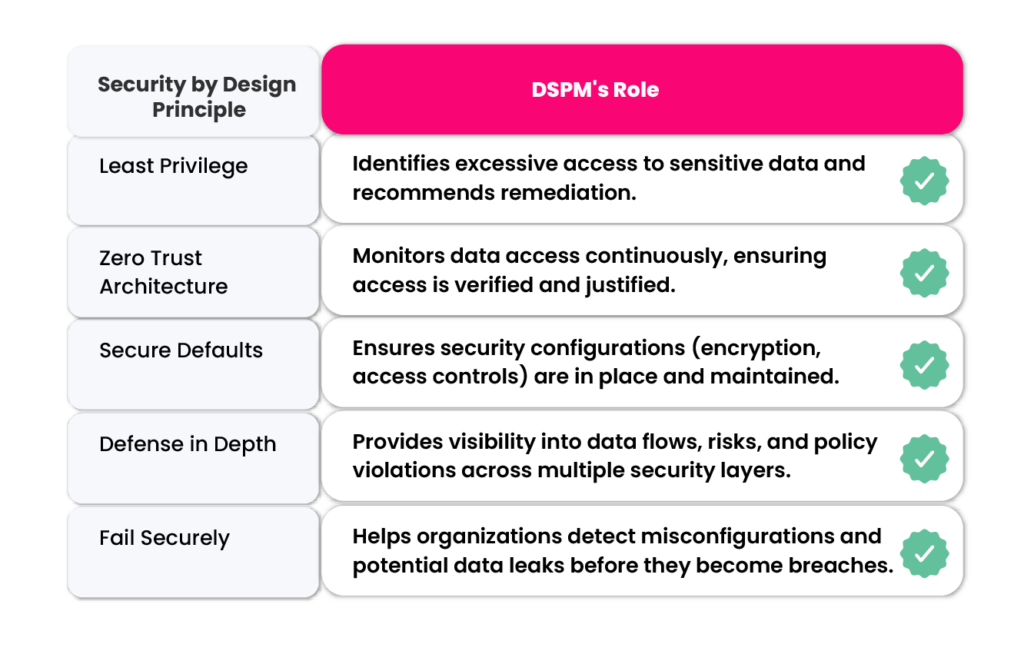

- Geringste Privilegien: Gewähren Sie nur den erforderlichen Mindestzugriff.

- Verteidigung in der Tiefe: Legen Sie mehrere Sicherheitskontrollen übereinander, um Redundanz zu gewährleisten.

- Sicheres Scheitern: Stellen Sie sicher, dass Systeme Fehler sicher bewältigen.

- Zero Trust-Architektur: Gehen Sie davon aus, dass kein Benutzer oder Gerät grundsätzlich vertrauenswürdig ist.

- Sichere Standardeinstellungen: Priorisieren Sie sofort einsatzbereite, sicherheitsfreundliche Konfigurationen.

Warum Security by Design wichtiger ist als je zuvor

1. Die steigenden Kosten von Sicherheitsmängeln

Eine Studie von IBM Die durchschnittlichen Kosten eines Datenschutzverstoßes beliefen sich im Jahr 2024 auf 144,88 Millionen TP4. Je früher Sicherheitslücken erkannt werden, desto günstiger ist ihre Behebung. Die frühzeitige Integration von Sicherheitsmaßnahmen reduziert diese Risiken deutlich.

2. Regulierungs- und Compliance-Druck

Mit Regelungen wie GDPR, CCPAund NIST 800-53Unternehmen müssen nachweisen, dass sie sich für bewährte Sicherheitspraktiken einsetzen. SbD stellt sicher, dass die Einhaltung der Vorschriften nicht in letzter Minute erfolgt.

3. Vertrauen und Wettbewerbsvorteile

Kunden legen zunehmend Wert auf Datensicherheit. Unternehmen, die SbD priorisieren, profilieren sich als vertrauenswürdige Marken, was zu einer besseren Kundenbindung und einem höheren Geschäftswachstum führen kann.

So erzielen Sie Erfolg mit Security by Design

1. Einführung eines sicheren Entwicklungslebenszyklus (SDLC)

Sicherheit muss in jede Phase der Entwicklung integriert werden:

- Anforderungserfassung: Sicherheitsbedarf frühzeitig erkennen.

- Entwurfsphase: Integrieren Sie Bedrohungsmodellierung.

- Kodierung: Implementieren sichere Codierungspraktiken.

- Testen: Verwenden Sie automatisierte Sicherheitsscans und Penetrationstests.

- Einsatz: Überwachen und reagieren auf Bedrohungen in Echtzeit.

2. Sicherheitsrahmen nutzen

Mehrere Rahmenwerke unterstützen Organisationen bei der effektiven Umsetzung von SbD:

- NIST Cybersecurity Framework (CSF): Bietet einen strukturierten Ansatz zum Management von Cybersicherheitsrisiken.

- OWASP Software Assurance Maturity Model (SAMM): Hilft Entwicklern, Sicherheitspraktiken zu bewerten und zu verbessern.

- ISO/IEC 27001: Legt einen globalen Standard für das Informationssicherheitsmanagement fest.

3. Verankerung einer Sicherheitskultur in allen Teams

Sicherheit ist nicht nur ein IT-Problem. Entwickler, Designer, Produktmanager und Führungskräfte müssen Sicherheit als Teil ihrer Arbeitsabläufe verstehen und berücksichtigen.

Die Rolle von DSP und DSPM bei Security by Design

1. DSP & DSPM: Stärkung der Sicherheit durch Design

DSP (Data Security Posture) beschreibt die allgemeine Sicherheitslage der Daten eines Unternehmens in Cloud-, lokalen und hybriden Umgebungen. DSPM (Data Security Posture Management) bietet kontinuierliche Überwachung, Klassifizierung und Risikobewertung, um bewährte Sicherheitspraktiken während des gesamten Datenlebenszyklus durchzusetzen.

2. Wo DSPM die Sicherheit durch Design verbessert

3. DSPM in Aktion: Ein Security by Design-Anwendungsfall

Stellen Sie sich ein SaaS-Unternehmen vor, das mit den Finanzdaten seiner Kunden umgeht:

- Ohne DSPM: Vertrauliche Daten könnten ohne ordnungsgemäße Verschlüsselung, übermäßigen Benutzerzugriff oder schwache Berechtigungen in der Cloud gespeichert werden – ein Verstoß gegen die Security-by-Design-Prinzipien.

- Mit DSPM: Das System erkennt automatisch falsch konfigurierte S3-Buckets, kennzeichnet übermäßige Berechtigungen und stellt sicher, dass Verschlüsselungsrichtlinien durchgesetzt werden.

4. Erfolgsmessung: DSPM-Metriken in Security by Design

Um herauszufinden, ob Ihr Security by Design-Ansatz funktioniert, verwenden Sie DSPM zur Nachverfolgung:

- Datenrisikobewertung: Wie gefährdet sind Ihre sensiblen Daten?

- Verstöße gegen die Zugriffskontrolle: Folgen die Berechtigungen dem Prinzip der geringsten Privilegien?

- Datenbewegung und Schattendaten: Werden vertrauliche Datenkopien außerhalb der Sicherheitsrichtlinien erstellt?

- Compliance-Bereitschaft: Stimmt Ihre Datenhaltung mit GDPR, CCPAoder NIST-Standards?

Die Hürden bei der Implementierung von Security by Design (und wie man sie überwindet)

1. Wahrgenommene Komplexität und Kosten

- Herausforderung: Viele Teams halten SbD für zu kompliziert oder zu teuer.

- Lösung: Beginnen Sie im Kleinen mit wirkungsvollen Sicherheitsmaßnahmen und optimieren Sie die Sicherheitstests durch Automatisierung.

2. Widerstand der Entwickler

- Herausforderung: Entwickler haben möglicherweise das Gefühl, dass Sicherheit Innovationen bremst.

- Lösung: Bieten Sie Sicherheitsschulungen an, integrieren Sie Sicherheit nahtlos in Entwicklungstools und belohnen Sie sichere Codierungspraktiken.

3. Balance zwischen Sicherheit und Benutzererfahrung

- Herausforderung: Zu strenge Sicherheitsmaßnahmen können Benutzer frustrieren.

- Lösung: Implementieren Sie adaptive Sicherheitsmaßnahmen, wie etwa eine risikobasierte Authentifizierung, die sich an das Benutzerverhalten anpassen.

Wo KI Security by Design unterstützt (und beeinträchtigt)

KI als Sicherheitsverbündeter

- Bedrohungserkennung und -reaktion: KI-gesteuerte Sicherheitstools analysieren riesige Datensätze, um Anomalien schneller zu erkennen als Menschen.

- Automatisierte Codeüberprüfung: KI kann Schwachstellen im Code vor der Bereitstellung identifizieren.

- Verhaltensanalytik: KI verbessert Zero Trust, indem sie verdächtiges Benutzerverhalten in Echtzeit erkennt.

KI als Sicherheitsrisiko

- KI-gestützte Cyberangriffe: Angreifer nutzen KI, um ausgeklügelte Phishing- oder Malware-Kampagnen zu automatisieren.

- Falsch-Positive: KI kann normales Verhalten als Bedrohung kennzeichnen, was zu Alarmmüdigkeit führt.

- Datenschutzbedenken: KI-Modelle erfordern riesige Datenmengen, die bei unsachgemäßer Handhabung neue Sicherheitsrisiken mit sich bringen können.

Integrieren Sie Sicherheit in Ihre DNA mit BigID

Security by Design ist keine einmalige Initiative, sondern eine kontinuierliche Verpflichtung. Wenn Sie das nächste Mal ein neues Produkt oder eine neue Dienstleistung auf den Markt bringen, fragen Sie sich: Ist Sicherheit im Kern verankert oder erst im Nachhinein gedacht?

BigID ist die erste modulare Datenplattform, die sämtliche Datenrisiken in den Bereichen Sicherheit, Einhaltung gesetzlicher Vorschriften und KI abdeckt. Sie macht unterschiedliche, isolierte Lösungen überflüssig, indem sie die Funktionen von DSPM, DLP, Datenzugriffs-Governance, KI-Modell-Governance, Datenschutz, Datenaufbewahrung und mehr in einer einzigen, Cloud-nativen Plattform vereint.

Mit BigID können Organisationen:

- Kennen Sie Ihre Daten: Automatisches Klassifizieren, Kategorisieren, Markieren und Kennzeichnen sensibler Daten mit unübertroffener Genauigkeit, Granularität und Skalierbarkeit.

- Verbesserung der Datensicherheitslage: Priorisieren und bekämpfen Sie Datenrisiken proaktiv, beschleunigen Sie SecOps und automatisieren Sie DSPM.

- Bereinigen Sie Daten auf Ihre Weise: Verwalten Sie die Datenbereinigung zentral – delegieren Sie Aufgaben an Stakeholder, öffnen Sie Tickets oder tätigen Sie API-Aufrufe über Ihren Stack hinweg.

- Aktivieren Sie Zero Trust: Reduzieren Sie überprivilegierte Zugriffe und übermäßig exponierte Daten und optimieren Sie die Verwaltung der Zugriffsrechte, um Zero Trust zu ermöglichen.

- Erstklassige Etikettierung und Kennzeichnung: BigID wendet automatisch und konsistent detaillierte Klassifizierungsmetadaten, Vertraulichkeitsbezeichnungen und Verwendungs-Tags an und ermöglicht so die nachgelagerte Durchsetzung in Microsoft Purview, Google Workspace und darüber hinaus.

- KI-Intelligenz und KI-Sicherheit: Der KI-gesteuerte Ansatz von BigID identifiziert nicht nur vertrauliche Inhalte, sondern schützt auch KI-Modelle und -Pipelines vor Offenlegung und unbefugtem Training mit riskanten Daten.

Um zu sehen, wie BigID Ihre Sicherheitsinitiativen ankurbeln kann – Holen Sie sich noch heute eine 1:1-Demo mit unseren Experten.