Insider-Bedrohungen sind in den letzten Jahren branchenübergreifend zu einem der drängendsten Probleme bei der Bewältigung von Sicherheitsstrategien und -risiken geworden. Im Kern handelt es sich bei einer Insider-Bedrohung um ein menschliches Risiko, das zu Reputations- oder finanziellen Schäden führen kann, die sich negativ auf das Unternehmen auswirken.

Die Bekämpfung von Insider-Bedrohungen stellt für die meisten Unternehmen eine Herausforderung dar. Dies liegt an der Komplexität der Sicherheitstools, der Eliminierung menschlicher Risikofaktoren, Verfahrenslücken und dem Verständnis für die Weiterentwicklung eines solchen Programms. Zu den wichtigsten Lücken bei der Einführung eines Insider-Bedrohungsprogramms gehören der Kontext vorhandener Daten und das Verständnis der Gefährdung durch diese Daten.

Es gibt eine Vielzahl von Sicherheitstools mit Funktionen, die Teilbereiche eines Insider-Threat-Programms erfüllen können, aber es gibt immer wieder eine Lücke, die Sicherheitsteams finden: den Kontext.

Daten kontextualisieren

Die Datenerkennungs- und Klassifizierungsfunktionen von BigID Unternehmen können sofort mit der Bereitstellung von Kontext für ihre Daten beginnen. Während einer Untersuchung von Insider-Bedrohungen gibt es Momente, in denen Analysten nicht wissen, welche Daten weitergegeben wurden. BigID kann diese Belastung verringern und die Untersuchung schnell erweitern, um festzustellen, ob E-Mails, Sozialversicherungsnummern, medizinische Daten oder sogar Passwörter außerhalb des Unternehmens weitergegeben wurden. Dadurch wird die Unklarheit darüber beseitigt, welche Daten an einen Unbefugter was der Organisation in Zukunft schaden könnte.

Selbst mit Datenermittlungs- und Klassifizierungsfunktionen können wir mehr erreichen, indem wir automatische Kennzeichnung der entdeckten sensiblen DatenDies hilft zu unterscheiden, welche Daten zu Ihren „Kronjuwelen“ gehören und welche nicht. Durch die automatische Kennzeichnung werden bereits vorhandene Sicherheitstools, wie z. B. SharePoint- oder Google Workspace-Sicherheitsfunktionen, erweitert, um präzisere Warnmeldungen zu ermöglichen. Dadurch können einige der menschlichen Risiken, die mit Insider-Bedrohungen verbunden sind, gemindert werden. Sehen wir uns an, wie dies erreicht werden kann.

Kennzeichnung mit BigID

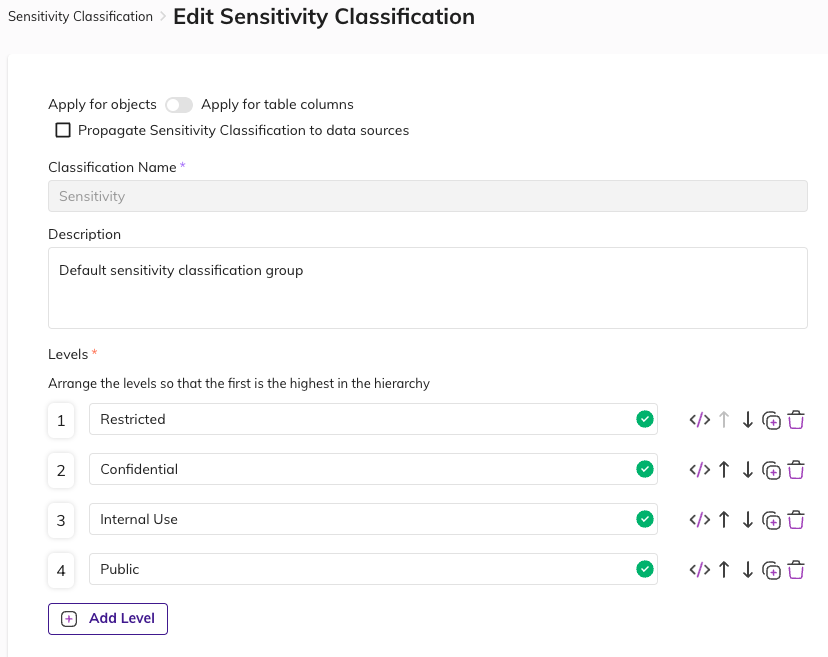

In der BigID-Plattform müssen einige erste Schritte unternommen werden, um Ihre vertraulichen Informationen erfolgreich automatisch kennzeichnen. Unter „Datenverwaltung > Vertraulichkeitsklassifizierung“ können Sie interne Datenklassifizierungsstandards anpassen, die nicht nur innerhalb der BigID-Plattform, sondern auch in SharePoint und Google Workspace berücksichtigt werden. Jede Organisation hat individuelle Definitionen für die Klassifizierung ihrer sensiblen Daten.

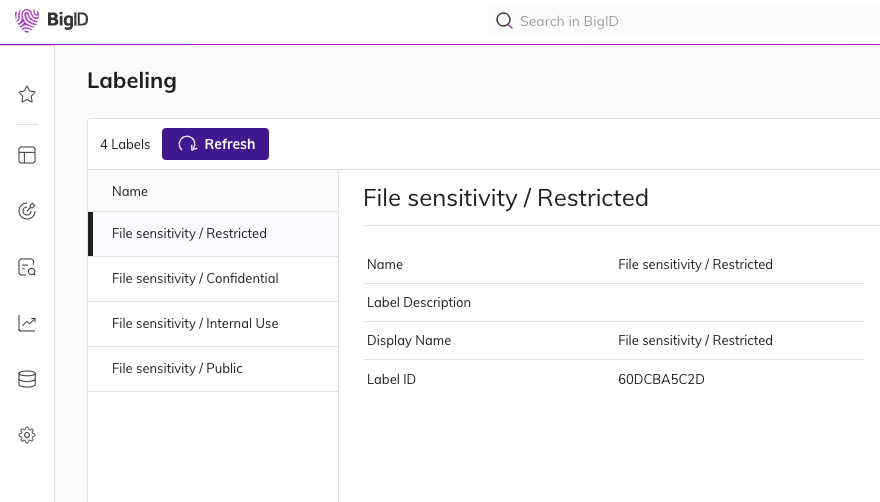

Um bei einer Untersuchung von Insider-Bedrohungen präzisere Ergebnisse zu erzielen, ist es notwendig, diese Informationen im Voraus zu kennzeichnen. Nach der Ausrichtung der SensibilitätsklassifizierungenDer nächste Schritt besteht in der Nutzung der Dateibeschriftungsanwendung. In der Dateibeschriftungsanwendung können Benutzer die Anwendung mit GDrive- oder MIP-Beschriftungsfunktionen konfigurieren.

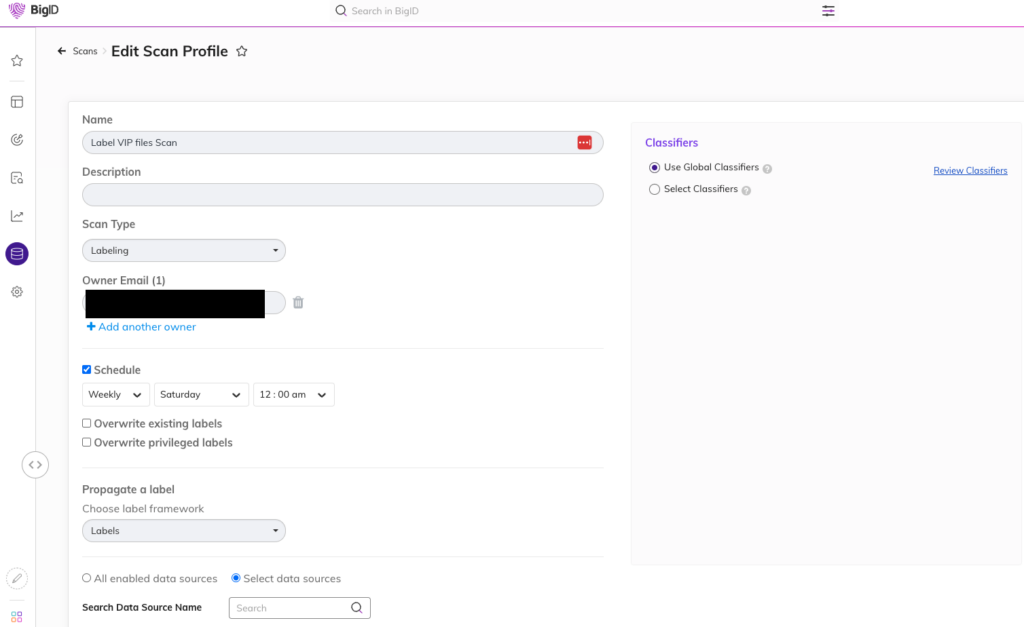

Das Scanprofil muss konfiguriert werden, damit die Labeling-Anwendung die Klassifizierungsbezeichnungen auf das Objekt anwenden kann. Während BigID die Datenquellen scannt, weist es die definierte Vertraulichkeitsbezeichnung basierend auf der Abfrage zu, der Sie diese Bezeichnungen zuweisen möchten.

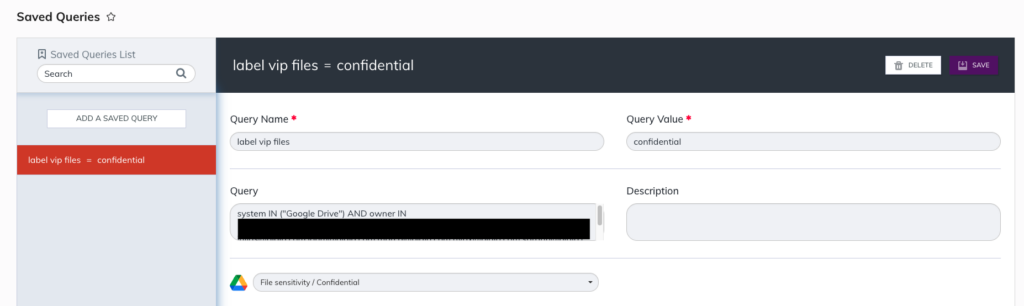

Sie möchten beispielsweise sicherstellen, dass jede von E-Staff erstellte Datei mit dem Label „Vertraulich“ versehen wird. In „Gespeicherte Abfragen“ ruft der Benutzer jedes E-Staff-Mitglied explizit auf und führt die Scan- und Kennzeichnungsaktion aus. An diesem Punkt werden alle Ihre sensiblen Daten mit der von Ihnen definierten Vertraulichkeitsklassifizierung versehen, die sowohl im BigID-Katalog als auch im nativen Collaboration-Tool berücksichtigt wird.

Die automatische Kennzeichnung basierend auf der Klassifizierung der Daten ist der Bereich, in dem sich DLP nie weiterentwickeln konnte. Da DLP-Lösungen Ereignisse aufgrund von Richtlinienverstößen auslösen, muss in den meisten Fällen immer noch bestätigt werden, ob es sich tatsächlich um PII, PHI, PCI usw. handelt. Dies führt zu unnötigem Zeitverlust.

Darüber hinaus wirkt DLP tatsächlich nur auf dem Endpunkt, was ohnehin schon zu spät ist, oder ist in eine CASB-Lösung integriert, deren Klassifizierungen bei weitem nicht so robust sind wie die von BigID. Die Möglichkeit, BigID in ein Insider-Threat-Programm zu integrieren, ist lediglich ein Vorteil, der dazu beiträgt, die technischen Fähigkeiten zu optimieren, die für ein erfolgreiches Insider-Threat-Programm erforderlich sind.

Grundlegendes zum Zugriff

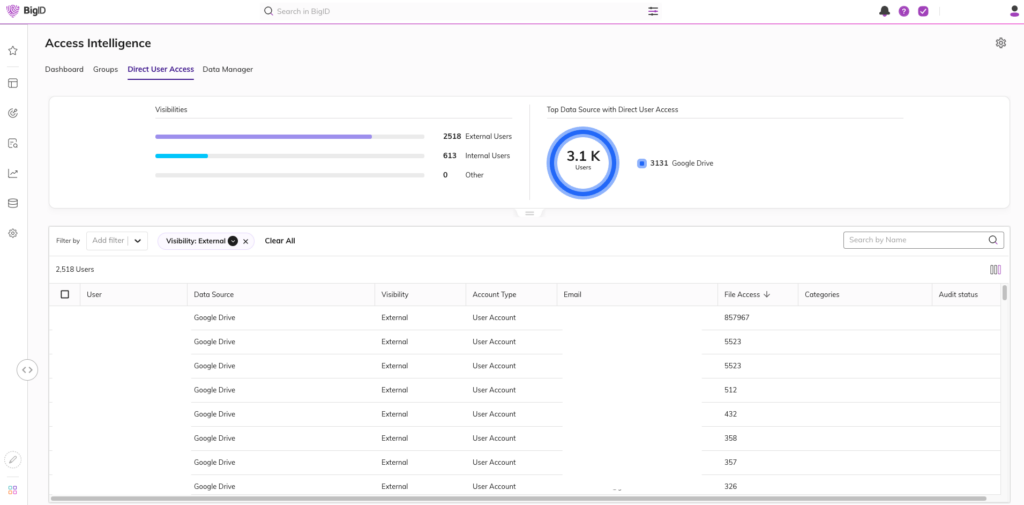

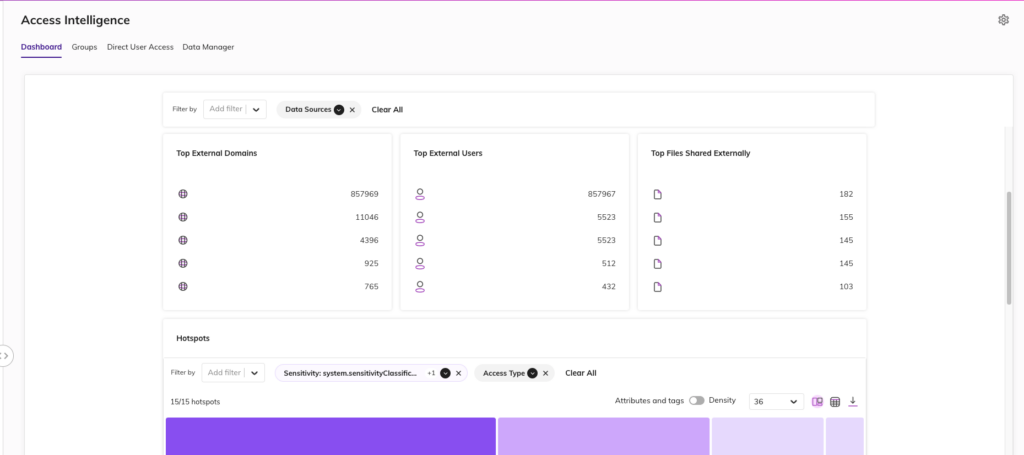

Die meisten Organisationen haben heute keine klare Möglichkeit, den Zugriff auf bestimmte Dateien oder Cloud-Speicherlösungen zu dokumentieren. Dies ist von entscheidender Bedeutung, um zu verstehen, welche Risiken in ihren Umgebungen bereits bestehen, um unerwünschte Gefährdungen effektiv zu minimieren. Glücklicherweise bietet BigID diese Möglichkeit durch unsere Access Intelligence App.

Was diese App für ein Insider-Threat-Programm im Wesentlichen so wichtig macht, ist die Tatsache, dass Sie sehen können, wer sonst noch außerhalb Ihrer Domäne Zugriff auf Ihre Informationen hat.

Während Unternehmen ihr Programm gegen Insider-Bedrohungen ausbauen, müssen sie zeitweise Audit-Protokolle in den Protokollen der Kollaborationsplattformen überprüfen, um festzustellen, wer Dokumente außerhalb des Unternehmens freigegeben hat. Leider ist dies eine sehr zeitpunktbezogene Methode und birgt das Risiko, dass diese Protokolle aufgrund der Aufbewahrungsfristen oder gar des Protokollvolumens verloren gehen.

Mit der Access Intelligence-Anwendung verfügen Analysten über einen weiteren Datenpunkt, auf den sie sich beziehen können, wenn es darum geht, wer vertrauliche Informationen außerhalb ihrer Organisation weitergibt und diese Person dadurch zu einer potenziellen Insider-Bedrohung machen könnte.

Die sofortige Verfügbarkeit dieser Informationen ist für ein Sicherheitsteam äußerst wichtig. Zusammen mit dem Kontext der betreffenden Daten vereinfacht dies den Untersuchungsprozess und ermöglicht ein besseres Verständnis, ob jemand tatsächlich eine Insider-Bedrohung darstellt. Dies ermöglicht dem Sicherheitsteam, den Zugriff zu widerrufen, Mitarbeiter zu schulen und das allgemeine Datenrisiko zu reduzieren.

Kombiniert mit DSPM

Diese beiden Hauptmerkmale neben unserem Flaggschiff DSPM Produkte sind ein Muss für jedes Unternehmen, das sein Insider-Bedrohungs-Programm verbessern möchte. Es gibt kein Patentrezept oder keine Lösung, die alle Insider-Bedrohungsrisiken abdeckt. Insider-Bedrohungen sind ein menschliches Risiko, bei dem mehrere Variablen eine Rolle spielen. BigID kann jedoch helfen, diese Lücken in neuen oder bestehenden Insider-Bedrohungs-Programmen zu schließen. Die DSPM-Plattform von BigID ist hier, um diese Lücken zu füllen, mehr Kontext für Untersuchungen bereitzustellen, Ihr bestehendes Risiko zu verstehen und eine Harmonisierung mit vorhandenen Werkzeugen vorzunehmen.

Erfahren Sie mehr darüber, wie BigID Ihrem Unternehmen helfen kann, Insider-Bedrohungen zu minimieren – Holen Sie sich noch heute eine 1:1-Demo mit unseren Experten.