Mit der Skalierung von Cloud-, SaaS- und On-Premise-Umgebungen in Unternehmen hat die Datenaktivität explosionsartig zugenommen. Dateien werden in Dutzenden von Systemen hochgeladen, synchronisiert, abgerufen, geteilt, kopiert, heruntergeladen und gelöscht – oft durch eine wachsende Vielfalt an Identitäten, die neben menschlichen Benutzern auch Servicekonten, automatisierte Workflows und neue Technologien umfassen. KI-Agenten.

Doch trotz all dieser Entwicklungen haben die meisten Sicherheitsteams nach wie vor Schwierigkeiten, die grundlegende Frage zu beantworten, die jeder Untersuchung zugrunde liegt:

Wer hat was wann mit welchen Daten gemacht?

Die Antwort ist selten einfach. Sie ist oft in isolierten Protokolldateien, inkonsistenten Prüfprotokollen und Tools verborgen, die nicht für moderne Datenökosysteme entwickelt wurden. Aktivitäts-Explorer, BigID schließt diese Lücke – und bietet Teams eine einheitliche, kontextbezogene und vollständig durchsuchbare Sicht auf alle Datenaktivitäten in ihrer hybriden Umgebung.

Die Transparenzlücke: Verstreute Protokolle, langsame Untersuchungen, übersehene Signale

Audit- und Überwachungstools wurden nicht für die heutige Realität entwickelt. Sie entstanden zu einer Zeit, als Daten zentralisiert, Identitäten menschlich und Aktivitätsmuster vorhersehbar waren. Heute müssen Teams sich in folgenden Bereichen zurechtfinden:

- Cloud-Objektspeicher mit inkonsistenter Sichtbarkeit

- Kollaborationswerkzeuge mit verzögerten oder unvollständigen Prüfprotokollen

- Lokale Systeme ohne einheitliche Zugriffshistorie

- DSPM Tools, die zwar Risiken aufzeigen, aber wenig Einblick in die Nutzung bieten.

- Aktivitätsüberwachungstools, die Verhalten erkennen, aber die Datensensitivität ignorieren

Diese Fragmentierung schafft blinde Flecken und reale Risiken:

- Lücken zwischen Cloud-, SaaS- und On-Premise-Systemen

- Schwierigkeiten bei der Unterscheidung zwischen normal und. verdächtiges Verhalten

- Begrenzter Einblick in Servicekonten und automatisierte Prozesse

- Keine Aufsicht über KI-gesteuerte oder maschinelle Identitäten

- Langsame, unvollständige Ermittlungen zu Datenschutzverletzungen

- Herausforderungen bei der Erfüllung HIPAA, GLBA, GDPRund CCPA Prüfungsanforderungen

Die Sicherheitsteams müssen Beweise aus einem halben Dutzend Systemen zusammentragen – oft unter Druck und ohne volles Vertrauen in die Aussagekraft der Protokolle.

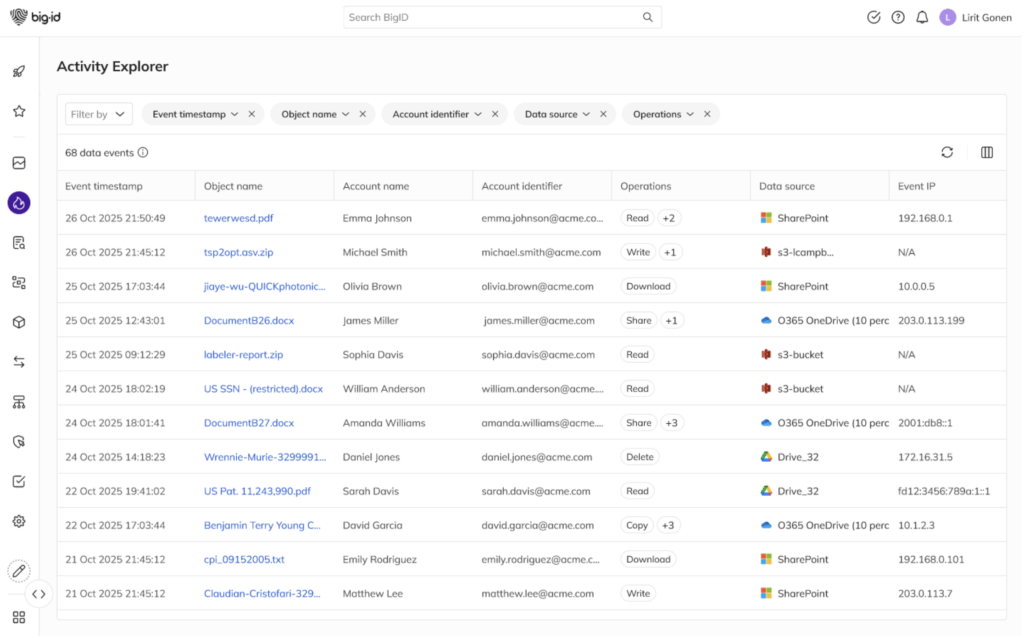

Aktivitäts-Explorer: Ein Ort, um alle Datenaktivitäten zu verstehen

Activity Explorer, ein Teil von BigID Überwachung der Datenaktivität Die Lösung bietet eine einheitliche und kontextreiche Sicht darauf, wie Daten systemübergreifend abgerufen und genutzt werden, wie zum Beispiel AWS S3, SharePoint, OneDrive, Google Drive, NetApp, und lokale Dateifreigaben.

Anstatt Protokolle von verschiedenen Plattformen zusammenzufügen, können Teams nun Aktivitäten mit aussagekräftigem Kontext angereichert sehen: Datensensibilität, Klassifizierung, Identitätsdetails, Berechtigungen, Eigentumsrechte und Zugriffsrechte.

Activity Explorer ist auf die tatsächliche Art und Weise zugeschnitten, wie moderne Daten bewegt werden.

Präzise suchen und ermitteln

Aktivitäten lassen sich nach Identität (Mensch oder Maschine), Vorgangstyp, Datenressource, Zeitraum oder Sensibilitätsstufe filtern und verfolgen. Untersuchungen, die früher Stunden dauerten, sind jetzt in Sekundenschnelle erledigt.

Jede Aktion in hybriden Umgebungen nachverfolgen

Sehen Sie in einer einzigen Ansicht, wie Daten übertragen werden – welche Daten abgerufen, geteilt, heruntergeladen, gelöscht oder geändert wurden – in Cloud-, SaaS- und On-Premise-Umgebungen.

Überwachen Sie alle Identitätstypen, nicht nur Benutzer

Activity Explorer erfasst Aktivitäten von:

- Benutzer

- Servicekonten

- Automatisierte Workflows

- KI-Assistenten und KI-gesteuerte Agenten

Mit der Weiterentwicklung von Identitätsmodellen hält auch die Sichtbarkeit Schritt.

Schneller ermitteln und reagieren

Beantworten Sie Fragen wie:

- “Wer hat diese Datei gelöscht?”

- “Was hat dieser Benutzer gestern berührt?”

- “Welche sensiblen Dateien wurden in diesem Zeitraum heruntergeladen?”

Analysieren Sie den Explosionsradius bei einem Durchbruch zuverlässig

Sehen Sie sofort jede Datei und jedes Repository, mit dem eine kompromittierte Identität in Berührung gekommen ist – das verkürzt die Eindämmungszeit und verdeutlicht das Ausmaß der Gefährdung.

Compliance-fähige Prüfprotokolle erstellen

Activity Explorer reichert jedes Ereignis mit Sensibilitäts-, Klassifizierungs- und Eigentümerinformationen an und liefert so klare Nachweise für regulatorische Prüfungen gemäß HIPAA, GLBA, DSGVO, CCPA und mehr.

Warum der Aktivitäts-Explorer anders ist

Activity Explorer bietet einen Kontext und eine Transparenz, die herkömmliche Tools zur Überwachung von Datenaktivitäten und andere DSPM-Plattformen nicht bieten. Er basiert auf den umfassenden Dateneinblicken und dem Kontext von BigID und wandelt Rohdaten in aussagekräftige Erkenntnisse um.

Mit Activity Explorer erhalten Unternehmen folgende Vorteile:

- Kontextreiche Untersuchungen: Die Aktivität korrelierte mit Sensibilität, Identität, Berechtigungen und Besitzverhältnissen.

- Hybride Sichtbarkeit: Eine einheitliche Prüfansicht, die Cloud-, SaaS- und On-Premise-Datensysteme umfasst.

- Identitätsabdeckung: Von menschlichen Nutzern über Servicekonten bis hin zu Automatisierung und KI-Agenten

- Datenbasierte Erkennung: Hochriskante Handlungen traten durch kontextbezogene Intelligenz zutage.

- Schnellere Antwortzeit: Suchbasierte Untersuchungen, die durch den Datenkontext von BigID ermöglicht werden.

Dies ist BigIDs Data Activity Monitoring – entwickelt für moderne, verteilte, KI-beschleunigte Umgebungen.

Schluss mit fragmentierten Protokollen! Sehen Sie, was wirklich mit Ihren Daten passiert.

Unternehmen können sich nicht länger auf fragmentierte Protokolle oder isolierte Überwachungslösungen verlassen, um zu verstehen, wie sensible Daten verwendet werden. Activity Explorer bietet die Transparenz, den Kontext und die Untersuchungsgeschwindigkeit, die erforderlich sind, um Insiderbedrohungen frühzeitig zu erkennen, die Reaktion auf Vorfälle zu beschleunigen und die Compliance in hybriden Umgebungen sicherzustellen.

Möchten Sie mehr erfahren? Richten Sie ein 1:1 ein Sprechen Sie noch heute mit einem unserer KI- und Datensicherheitsexperten!