In der sich ständig weiterentwickelnden Cybersicherheitslandschaft sind Unternehmen zahlreichen Bedrohungen ausgesetzt, die Cloud-Infrastruktur, Nutzerendpunkte, sensible Daten und den täglichen Betrieb gefährden können. Um diese Risiken wirksam zu bekämpfen, müssen Sicherheitsteams böswilligen Akteuren durch kontinuierliche Verbesserung und Implementierung von Bedrohungserkennungssystemen immer einen Schritt voraus sein. Ein entscheidender Aspekt dieses Prozesses ist die Quellenkontrolle der Bedrohungserkennung, da sie die Integrität, Transparenz und Zusammenarbeit der Sicherheitsteams gewährleistet.

Bisher haben wir uns stark auf unsere Enterprise-Suite an Sicherheitstechnologien verlassen und gleichzeitig neu entwickelte Techniken manuell integriert. Doch mit der kontinuierlichen Entdeckung neuer Techniken und die Erweiterung der MITRE ATT&CK-Frameworkwurde deutlich, dass ein systematischerer und automatisierterer Ansatz für unsere Strategie zur Bedrohungserkennung erforderlich war. Daraufhin konzentrierten wir uns auf die Entwicklung eines CICD-basiertes Framework für die Entwicklung unserer Bedrohungserkennung und deren nahtlose Integration in unseren täglichen Betrieb.

Die Einrichtung einer Quellcodeverwaltung, auch Versionskontrolle genannt, ist ein System, das Änderungen an Dateien verfolgt und die Zusammenarbeit mehrerer Mitwirkender ermöglicht. Obwohl sie oft mit der Softwareentwicklung in Verbindung gebracht wird, geht ihr Wert über Code-Repositorys hinaus und spielt eine wichtige Rolle bei Sicherheitsoperationen.

Erreichen der Quellcodeverwaltung zur Bedrohungserkennung

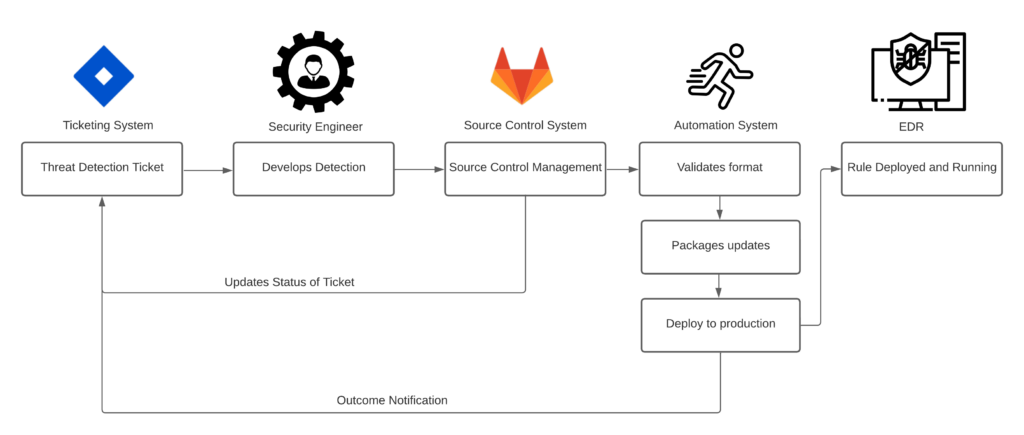

Die Implementierung der Quellcodeverwaltung zur Bedrohungserkennung erfordert einen umfassenden Ablauf und die Entwicklung der Integrationen, um unsere Technologien erfolgreich und harmonisch zu synchronisieren. Dieser Prozess umfasst mehrere wichtige Schritte für eine erfolgreiche Quellcodeverwaltungs-Erkennungspipeline.

Zuallererst beginnt alles mit einem Quellcodeverwaltungssystem (SCS)Die Wahl eines geeigneten SCS, wie zum Beispiel BitBucket oder GitLab, basierend auf der aktuellen Situation in Ihrem Unternehmen. Weitere Faktoren wie Skalierbarkeit, verteilte Workflows und Integrationsmöglichkeiten mit vorhandenen Sicherheitstools müssen berücksichtigt werden. Sobald dies abgeschlossen ist, kommt die Einrichtung eines dedizierten Repositorys für Bedrohungserkennungen ins Spiel. Daraus können zusätzliche Sicherheitsentwicklungsinitiativen entstehen, wie z. B. forensische Automatisierungsskripte, Cloud-Richtlinien oder die Pflege von Konfigurationsdateien für Ihr SIEM. Sobald die Technologien etabliert sind, geht es um die Prozesse und Workflows, um sicherzustellen, dass Sie und Ihr Team den vereinbarten Standard einhalten.

Eine strategische Namenskonvention für Zweigstellennamen trägt wesentlich dazu bei, Ihre Bedrohungserkennungen zu standardisieren und die Mehrdeutigkeit einer bestimmten Erkennung zu reduzieren. Manche Erkennungen können ein Signal oder eine Ereigniskette mit höherer Genauigkeit sein, die einen höheren Schweregrad rechtfertigt. Standards bei der Erstellung, Zusammenführung und Bereitstellung von Zweigstellen tragen dazu bei, Fehler zu minimieren und den etablierten Prozess aufrechtzuerhalten, der in der Standardarbeitsanweisung (SOP) verankert sein sollte. Dies schafft letztendlich eine Grundlage für die Nachverfolgung von Änderungen, um zu sehen, wer Änderungen an einer bestimmten Erkennungsregel vorgenommen hat. Teammitglieder können zusammenarbeiten, um Verbesserungen zu überprüfen, zu kommentieren und vorzuschlagen, um bessere Ergebnisse zu erzielen oder die Suchleistung zu verbessern. Allerdings kann keine Erkennung ohne entsprechende Genehmigungen bereitgestellt oder zusammengeführt werden. Hierfür haben wir ein mehrköpfiges Genehmigungsverfahren eingeführt. Dieses etablierte Verfahren ermöglicht es erfahrenen Ingenieuren, die endgültige Entscheidung darüber zu treffen, ob eine Erkennung gut ist oder nicht. Dies stellt sicher, dass die richtige Sprache verwendet wird, reduziert die Wahrscheinlichkeit redundanter Regeln, die andere möglicherweise erfassen, und stellt sicher, dass die Regel von zwei oder mehr erfahrenen Mitarbeitern auf ihre Eignung geprüft wurde. Sobald die schwere Laufarbeit erledigt ist, geht es darum, den Bereitstellungsprozess zu automatisieren, sodass keine manuellen Eingaben mehr erforderlich sind und die Anzahl menschlicher Fehler reduziert wird.

Die meisten SCS verfügen über interne Integrationen, um einen CICD-Workflow zu erreichen. Diese Workflows ermöglichen es dem Automatisierungsprozess, das Format zu testen und den bereitzustellenden Code systematisch zu paketieren. So wird sichergestellt, dass die Änderungen validiert und harmonisch mit den Sicherheitstools synchronisiert werden. Sobald die Änderungen die Test- und Validierungsphase durchlaufen haben, können wir mithilfe von CICD-Pipelines Regeln automatisch bereitstellen oder aktualisieren, sobald Änderungen im Repository identifiziert wurden.

Technologiefluss

Der Weg BigID hat eine Bedrohungserkennungs-Pipeline bereitgestellt, die im folgenden Diagramm dargestellt ist.

Wir haben einen Rückstand an Ideen und Erkennungshypothesen, die wir basierend auf Neuigkeiten in der Branche und anderen Open-Source-Technologien entwickeln möchten, wie Sigma. Anschließend integrieren wir diese Ideen in unsere Sprints, um mithilfe unserer verwalteten Tools und der entsprechenden Prozesse unsere ständig wachsende Erkennungspipeline zu entwickeln, zu testen und einzusetzen. So stellen wir sicher, dass wir unsere zuverlässigen und validierten Erkennungsmechanismen einsetzen, die mehrere Angriffstechniken abdecken. Nach der Implementierung in unserem EDR-System überprüfen wir kontinuierlich, ob die Erkennungen entweder a) funktionieren und das gewünschte Ziel erkennen oder b) überhaupt nicht ausgelöst werden. Beide Optionen bieten die Möglichkeit, effektive Signaturen bereitzustellen, um das Eindringen von Malware in unsere Umgebung zu verhindern.

Gelernte Lektionen

Von der Konzeption bis zur Implementierung war die Entwicklung der CICD-Komponente unserer Bedrohungserkennungs-Pipeline die größte Herausforderung. Dies gab unserem Team die Möglichkeit, Sicherheitstechnologien mithilfe von CICD-Technologien zu entwickeln, zu verbinden und zu synchronisieren und uns so auf zukünftige Initiativen vorzubereiten.

Dies eröffnete zusätzliche Möglichkeiten und Ideen für einen effektiveren Ansatz unserer Bedrohungserkennungsstrategie. Wir werden uns mit der Einrichtung eines Bedrohungserkennungslabors befassen, das sowohl traditionelle Betriebssysteme als auch Container und Kubernetes-Systeme abdeckt.

Dies sind die Schritte, die BigID unternommen hat, um die Gesamtleistung zu verbessern. Sicherheitslage der Organisation und erhöhen die Anzahl der Erkennungsregeln, die wir in unseren Sicherheitstechnologien einsetzen können. Dadurch können wir effektiver und effizienter arbeiten und zusammenarbeiten, um sicherzustellen, dass BigID-Systeme und -Netzwerke vom Endpunkt bis zur Cloud sicher sind.

Lesen Sie mehr zu diesem Thema in unserem Blogbeitrag auf DATA-Erkennung und -Reaktion.