Sécurité dès la conception : le modèle pour des systèmes numériques résilients

Au-delà de la mentalité de la liste de contrôle SbD

Les menaces de cybersécurité évoluent plus vite que jamais, et pourtant, de nombreuses organisations considèrent encore la sécurité comme une préoccupation secondaire, une simple case à cocher une fois le logiciel développé. La sécurité dès la conception (SbD) renverse ce modèle réactif. Au lieu de corriger les vulnérabilités après le lancement, la SbD intègre les principes de sécurité au cœur même des produits et services numériques.

Mais qu'implique cette approche ? Comment les organisations peuvent-elles intégrer efficacement la sécurité sans freiner l'innovation ? Et quelle est la place de l'IA dans ce paysage en constante évolution ? Décryptons-la.

Qu'est-ce que la sécurité dès la conception ?

La sécurité dès la conception (SbD) est une approche proactive de la cybersécurité, garantissant l'intégration des considérations de sécurité à chaque étape du cycle de vie du développement logiciel (SDLC). Plutôt que d'ajouter des contrôles de sécurité ultérieurement, la SbD intègre des mesures de protection dès le départ.

Principes clés de la sécurité dès la conception :

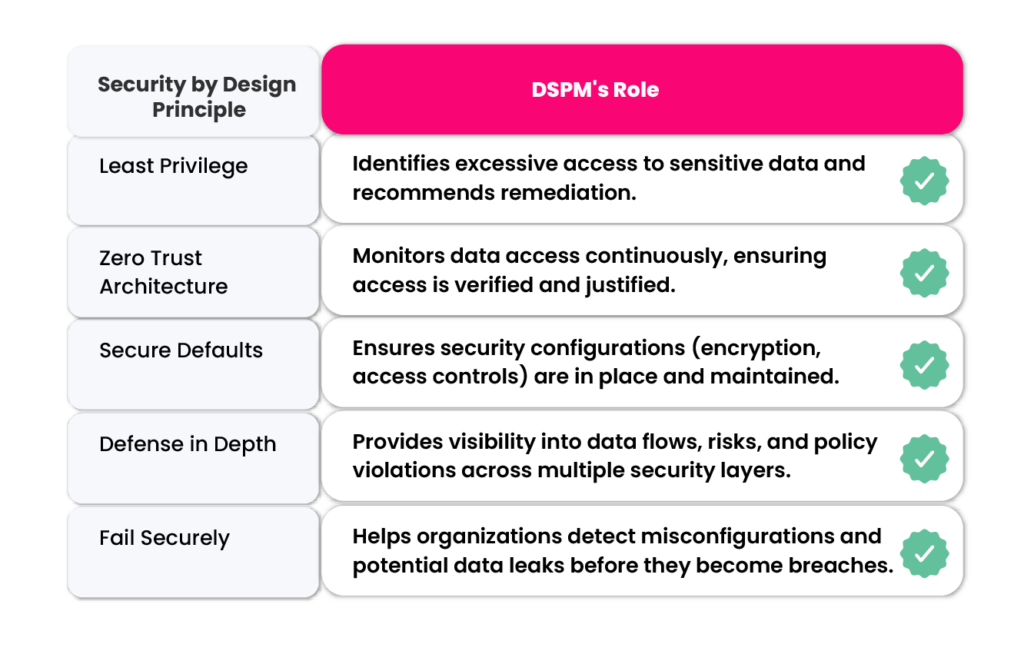

- Privilège minimum : Accordez uniquement l’accès minimum nécessaire.

- Défense en profondeur : Superposez plusieurs contrôles de sécurité pour la redondance.

- Échouez en toute sécurité : Assurez-vous que les systèmes gèrent les pannes en toute sécurité.

- Architecture Zero Trust : Supposons qu’aucun utilisateur ou appareil ne soit intrinsèquement digne de confiance.

- Valeurs par défaut sécurisées : Privilégiez les configurations respectueuses de la sécurité dès le départ.

Pourquoi la sécurité dès la conception est plus importante que jamais

1. Le coût croissant des défaillances de sécurité

Une étude réalisée par IBM Une étude a révélé que le coût moyen d'une violation de données en 2024 était de 14,88 millions de livres sterling. Plus les failles de sécurité sont détectées tôt, moins leur correction est coûteuse. Intégrer la sécurité dès le départ réduit considérablement ces risques.

2. Pressions réglementaires et de conformité

Avec des règlements tels que GDPR, CCPAet NIST 800-53Les organisations doivent démontrer leur engagement envers les meilleures pratiques de sécurité. SbD garantit que la conformité ne soit pas un problème de dernière minute.

3. Confiance et avantage concurrentiel

Les clients sont de plus en plus préoccupés par la sécurité des données. Les entreprises qui privilégient la sécurité des données se distinguent par leur fiabilité, ce qui peut favoriser la fidélisation de leurs clients et la croissance de leur activité.

Comment réussir avec la sécurité dès la conception

1. Adopter un cycle de vie de développement sécurisé (SDLC)

La sécurité doit être intégrée à chaque phase du développement :

- Collecte des exigences : Identifiez les besoins de sécurité le plus tôt possible.

- Phase de conception : Intégrer la modélisation des menaces.

- Codage: Mettre en œuvre pratiques de codage sécurisées.

- Essai: Utilisez des analyses de sécurité automatisées et des tests de pénétration.

- Déploiement: Surveiller et réagir aux menaces en temps réel.

2. Exploiter les cadres de sécurité

Plusieurs cadres guident les organisations dans la mise en œuvre efficace du SbD :

- Cadre de cybersécurité du NIST (CSF) : Fournit une approche structurée de la gestion des risques de cybersécurité.

- Modèle de maturité de l'assurance logicielle OWASP (SAMM) : Aide les développeurs à évaluer et à améliorer les pratiques de sécurité.

- ISO/IEC 27001 : Établit une norme mondiale pour la gestion de la sécurité de l’information.

3. Intégrer la culture de la sécurité dans toutes les équipes

La sécurité n'est pas seulement un problème informatique. Les développeurs, les concepteurs, les chefs de produit et les dirigeants doivent tous comprendre et intégrer la sécurité à leurs processus de travail.

Le rôle du DSP et du DSPM dans la sécurité par conception

1. DSP et DSPM : renforcer la sécurité dès la conception

La DSP (Data Security Posture) fait référence à la sécurité globale des données d'une organisation dans les environnements cloud, sur site et hybrides. La DSPM (Data Security Posture Management) assure une surveillance, une classification et une évaluation des risques continues afin de mettre en œuvre les meilleures pratiques de sécurité tout au long du cycle de vie des données.

2. Où DSPM améliore la sécurité dès la conception

3. DSPM en action : un cas d'utilisation de la sécurité par conception

Imaginez une entreprise SaaS gérant les données financières des clients :

- Sans DSPM : Les données sensibles peuvent être stockées dans le cloud sans cryptage approprié, sans accès utilisateur excessif ou sans autorisations faibles, violant ainsi les principes de sécurité dès la conception.

- Avec DSPM: Le système détecte automatiquement compartiments S3 mal configurés, signale les autorisations excessives et garantit que les politiques de chiffrement sont appliquées.

4. Mesurer le succès : indicateurs DSPM dans la sécurité par conception

Pour savoir si votre approche de sécurité dès la conception fonctionne, utilisez DSPM pour suivre :

- Score de risque des données : Dans quelle mesure vos données sensibles sont-elles exposées ?

- Violations du contrôle d'accès : Les autorisations suivent-elles le principe du moindre privilège ?

- Mouvement de données et données fantômes : Des copies de données sensibles sont-elles créées en dehors des politiques de sécurité ?

- Préparation à la conformité : Votre posture en matière de données est-elle conforme à GDPR, CCPA, ou les normes NIST ?

Les obstacles à la mise en œuvre de la sécurité dès la conception (et comment les surmonter)

1. Complexité et coût perçus

- Défi: De nombreuses équipes considèrent que SbD est trop compliqué ou trop coûteux.

- Solution: Commencez petit avec des mesures de sécurité à fort impact et utilisez l’automatisation pour rationaliser les tests de sécurité.

2. Résistance des développeurs

- Défi: Les développeurs peuvent penser que la sécurité ralentit l’innovation.

- Solution: Proposez une formation en matière de sécurité, intégrez la sécurité de manière transparente dans les outils de développement et récompensez les pratiques de codage sécurisées.

3. Équilibrer la sécurité et l'expérience utilisateur

- Défi: Des mesures de sécurité trop strictes peuvent frustrer les utilisateurs.

- Solution: Mettez en œuvre des mesures de sécurité adaptatives, telles que l’authentification basée sur les risques, qui s’ajustent en fonction du comportement de l’utilisateur.

Où l'IA aide (et nuit) à la sécurité dès la conception

L'IA comme alliée de la sécurité

- Détection et réponse aux menaces : Les outils de sécurité basés sur l’IA analysent des ensembles de données massifs pour détecter les anomalies plus rapidement que les humains.

- Revue de code automatisée : L’IA peut identifier les vulnérabilités du code avant le déploiement.

- Analyse comportementale : L’IA améliore le Zero Trust en détectant les comportements suspects des utilisateurs en temps réel.

L'IA comme risque pour la sécurité

- Cyberattaques alimentées par l'IA : Les attaquants utilisent l’IA pour automatiser des campagnes sophistiquées de phishing ou de malware.

- Faux positifs : L’IA peut signaler un comportement normal comme une menace, ce qui entraîne une fatigue d’alerte.

- Préoccupations relatives à la confidentialité des données : Les modèles d’IA nécessitent de grandes quantités de données, qui pourraient introduire de nouveaux risques de sécurité en cas de mauvaise gestion.

Intégrez la sécurité à votre ADN avec BigID

La sécurité dès la conception n'est pas une initiative ponctuelle, mais un engagement permanent. Lors du prochain lancement d'un nouveau produit ou service, posez-vous la question suivante : la sécurité est-elle intégrée dès le départ ou n'est-elle qu'une réflexion a posteriori ?

BigID est la première plateforme de données modulaire capable de gérer l'intégralité des risques liés aux données, notamment la sécurité, la conformité réglementaire et l'IA. Elle élimine le recours à des solutions disparates et cloisonnées en combinant les fonctionnalités de DSPM, de DLP, de gouvernance de l'accès aux données, de gouvernance des modèles d'IA, de confidentialité, de conservation des données, et bien plus encore, le tout au sein d'une plateforme cloud-native unique.

Avec BigID, les organisations peuvent :

- Connaître ses données : Classez, catégorisez, marquez et étiquetez automatiquement les données sensibles avec une précision, une granularité et une ampleur inégalées.

- Améliorer la sécurité des données : Priorisez et ciblez de manière proactive les risques liés aux données, accélérez SecOps et automatisez DSPM.

- Remédier aux données à votre façon : Gérer de manière centralisée la correction des données - déléguer aux parties prenantes, ouvrir des tickets ou faire des appels d'API à travers votre stack.

- Activer la confiance zéro : Réduisez les accès surprivilégiés et les données surexposées, et rationalisez la gestion des droits d'accès pour permettre la confiance zéro.

- Étiquetage et marquage de premier ordre : BigID applique automatiquement et de manière cohérente des métadonnées de classification approfondie, des étiquettes de sensibilité et des balises d'utilisation, alimentant ainsi l'application en aval dans Microsoft Purview, Google Workspace et au-delà.

- Intelligence et sécurité de l'IA : L'approche basée sur l'IA de BigID identifie non seulement le contenu sensible, mais protège également les modèles et les pipelines d'IA contre l'exposition et la formation non autorisée sur des données à risque.

Pour découvrir comment BigID peut relancer vos initiatives de sécurité : Obtenez une démonstration 1:1 avec nos experts dès aujourd'hui.