Imaginez-vous vous connecter à votre messagerie professionnelle et tomber sur une demande de rançon exigeant des dizaines de milliers de dollars en cryptomonnaie. La panique vous gagne lorsque vous réalisez que les données les plus importantes de votre entreprise ont été chiffrées. Le coupable ? Un seul mot de passe divulgué, partagé par inadvertance dans une conversation Slack, qui a ouvert votre environnement aux cybercriminels. Ce scénario, malheureusement, est loin d'être une fiction. Des identifiants piratés, comme noms d'utilisateur et mots de passe, aider les mauvais acteurs à semer le chaos violations de données et attaques de ransomwareLes secrets révélés ont été la source de certains des incidents de sécurité les plus marquants de l’actualité récente.

Les secrets cachés à la vue de tous

Le terme « secret » est souvent utilisé familièrement dans les milieux informatiques et de la sécurité, mais il peut être mal compris. Considérez les secrets comme n'importe quel informations sensibles qui autorise l'accès aux systèmes et données critiques. Cela inclut les mots de passe des bases de données, les clés API, les clés de chiffrement et même des informations apparemment anodines comme les identifiants des utilisateurs pour les outils de collaboration. Selon Rapport d'enquête sur les violations de données de Verizon 2022Des informations d'identification compromises ont été impliquées dans un nombre impressionnant de violations de données (80%) ! Le coût ? Une moyenne de $4,24 millions par incident.

Dans la quête d'efficacité et de travail en équipe, les équipes de développeurs conservent souvent des secrets statiques et des fichiers de configuration remplis de mots de passe à côté de leur code. Cette pratique est particulièrement courante lorsque plusieurs équipes collaborent sur différentes parties d'une application. DevOps, où la rapidité et la collaboration sont essentielles, des extraits de code contenant des secrets sont fréquemment partagés ouvertement.

Par où commencer ?

La méthode la plus efficace et optimale pour atténuer les mots de passe et autres secrets perdus consiste à adopter une approche proactive, automatisée et complète. découverte de données et remédiation des risquesEn raison de la taille et de l'échelle considérables des environnements de données et d'applications actuels, il est essentiel de pouvoir détecter les secrets partout où ils pourraient exister, que ce soit informations d'identification dans les référentiels de code sur GitHub, ou un fichier contenant les noms d'utilisateur et les mots de passe, hébergé sur un système de partage de fichiers SMB local. Et ensuite, pouvoir prendre des mesures correctives contre ces secrets pour atténuer rapidement le risque d’exposition avant qu’un mauvais acteur ne puisse en profiter.

Connaissez vos données. Connaissez vos secrets.

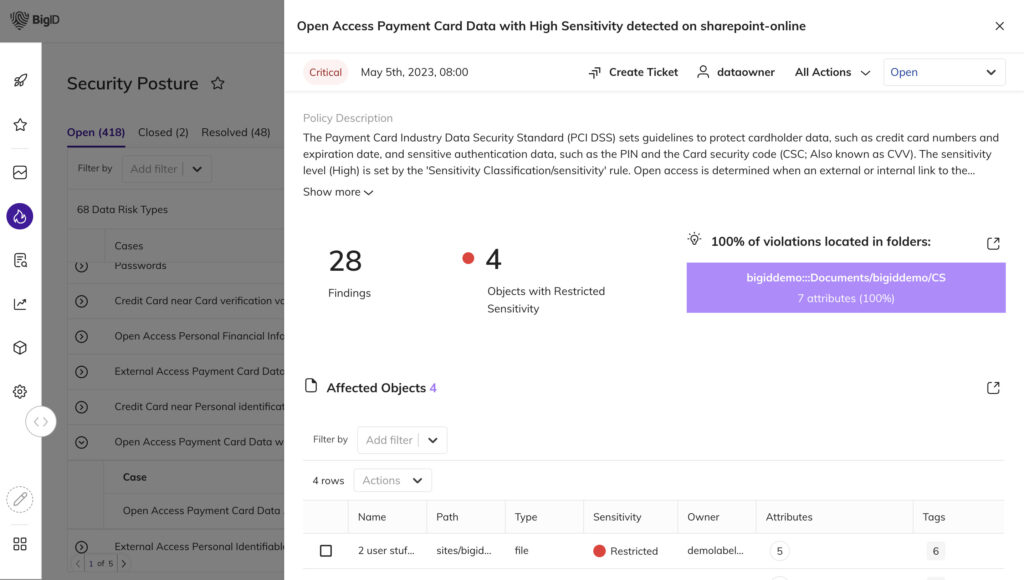

Pour se protéger contre les mots de passe perdus et l'exposition de secrets, il faut d'abord connaître ses données. BigID est la seule solution qui vous offre une visibilité et un contrôle complets sur l'ensemble de votre environnement, qu'il s'agisse de dans le cloud ou sur site – à travers structuré, non structuréet des données semi-structurées.

Avec BigID, comprenez où se trouvent vos secrets, ce qu'ils sont dans leur contexte et qui les détient accéder aux sources de données où elles résident afin de réduire le risque de violation. Prenez les mesures nécessaires et mettez en œuvre les contrôles de sécurité et les mesures de protection appropriés concernant les secrets, ainsi que tous les autres types de données sensibles, réglementées et personnelles.

Détectez, enquêtez et corrigez l'exposition des secrets dans l'ensemble de votre environnement, notamment :

- Prise en charge des applications de chat comme Slack, Teams, Zendesk et Salesforce.

- Dépôts de code comme GitLab, GitHub et Bitbucket pour sécurisez vos pipelines de développement.

- Systèmes de billetterie comme Jira et Confluence pour garantir que les données sensibles ne se cachent pas dans les rapports de problèmes.

- Outils de conception de produits comme Confluence et Adobe pour protéger la propriété intellectuelle (PI) dans les maquettes de conception.

- Applications de messagerie électronique comme Gmail et Outlook pour identifier le partage accidentel d'informations d'identification.

- Documents pour découvrir des secrets cachés dans Google Docs, feuilles Microsoft Excel et plus encore.

- Stockage en nuage pour sécuriser vos lacs de données à travers AWS S3, Stockage Google Cloud, ou Azure Blob.

BigID fournit à votre équipe de sécurité une approche centrée sur les données et consciente des risques améliorer efficacement votre posture de sécurité, rationalisez la correction, assurez la conformité, réduisez votre surface d'attaque et, en fin de compte, réduisez les risques liés aux données.

Connectez-vous à vos sources de données

Avec BigID, connectez-vous et analysez un nombre inégalé de sources de données dans tout votre environnement. Connectez-vous et analysez les mainframes, la messagerie, les pipelines, le Big Data, NoSQL, l'IaaS, les partages de fichiers SMB sur site, les applications, etc., y compris l'ensemble de votre pile de développement. Numérisez les fichiers et sources de données non structurées 95% plus rapidement avec HyperscanGagnez du temps et éviter les angles morts des données sensibles dans le cloud avec la découverte automatique, que d'autres outils ne peuvent pas fournir.

Trouvez des secrets et des données sensibles grâce à la précision de l'IA et du ML

Classez, catégorisez, signalez, étiquetez et étiquetez davantage de types de données, avec plus de précision, à l'échelle de l'entreprise. Combinez les techniques traditionnelles de recherche de motifs avec Classification basée sur le ML et le NLP de BigID, leader du secteur Pour une précision et une évolutivité inégalées dans la classification des données. Personnalisez et optimisez les classificateurs pour trouver et classer des types spécifiques de secrets, qu'il s'agisse de clés API, de jetons, de certificats, de mots de passe, etc. Classez, catégorisez, signalez, étiquetez et étiquetez vos données avec précision, rapidité et exactitude.

Créer et appliquer des politiques

Utiliser des éléments pré-construits classification de sensibilité et des politiques de sécurité visant à détecter les secrets dans l'environnement et à identifier les risques potentiels. Alignez ces politiques sur la conformité et des cadres tels que NIST, CISAet PCI, permettant une gestion et une protection efficaces des secrets et des données sensibles. Suivez l'emplacement et le mouvement des secrets et établissez les contrôles nécessaires à la conformité.

Détecter, enquêter et remédier aux risques liés aux secrets

Centralisez la détection, l'investigation et la remédiation des vulnérabilités critiques et autres risques liés aux données. BigID est la seule solution offrant une analyse plus intelligente des risques liés aux données en examinant divers attributs de vos données, notamment le type de données, la catégorie réglementaire, le niveau de sensibilité, les métadonnées, les relations, la similarité, l'identité, etc. Hiérarchisez les risques critiques liés aux données par niveau de gravité, en fonction de la sensibilité, de la localisation, de l'accessibilité, etc. Corrigez vos données de manière unique. gérer de manière centralisée les flux de travail de correction ou décentralisez-les au sein de votre pile de sécurité des données. Exécutez diverses actions correctives contre les secrets, notamment le chiffrement, la suppression, le masquage, la tokenisation, etc.

Surveillez et évaluez les risques et l'exposition de vos données

Surveillez en permanence les détections secrètes, identifiez les menaces internes potentielles et effectuez des analyses approfondies. Exploitez la première solution du secteur. évaluations des risques liés aux données hybrides Pour obtenir une vue d'ensemble complète des risques les plus critiques pour vos données, quel que soit l'endroit où ils se situent, dans votre environnement. Générez automatiquement des rapports concis et complets. rapports sur les risques liés aux données couvrant la posture, la gouvernance et la conformité pour aider à favoriser une sensibilisation continue et à améliorer la prise de décision basée sur les données.

Vous souhaitez en savoir plus sur la façon dont BigID peut aider votre équipe de sécurité à trouver et à atténuer les mots de passe perdus et autres secrets dans l'ensemble de votre environnement ? Organisez dès aujourd'hui un entretien individuel avec l'un de nos experts en sécurité des données !