À mesure que les entreprises développent leurs environnements cloud, SaaS et sur site, l'activité liée aux données a explosé. Les fichiers sont chargés, synchronisés, consultés, partagés, copiés, téléchargés et supprimés sur des dizaines de systèmes, souvent par un nombre croissant d'identités qui incluent désormais non seulement les utilisateurs humains, mais aussi les comptes de service, les flux de travail automatisés et les nouvelles technologies émergentes. Agents d'intelligence artificielle.

Malgré tous ces progrès, la plupart des équipes de sécurité peinent encore à répondre à la question fondamentale qui sous-tend toute enquête :

Qui a fait quoi, quand et sur quelles données ?

La réponse est rarement simple. Elle est souvent enfouie dans des journaux cloisonnés, des pistes d'audit incohérentes et des outils qui n'ont pas été conçus pour les écosystèmes de données modernes. Explorateur d'activités, BigID comble cette lacune en offrant aux équipes une vue unifiée, contextuelle et entièrement consultable de toutes les activités de données au sein de leur environnement hybride.

Le manque de visibilité : rapports épars, enquêtes lentes, signaux manqués

Les outils d'audit et de surveillance n'ont pas été conçus pour la réalité actuelle. Ils ont été développés à une époque où les données étaient centralisées, les identités humaines et les schémas d'activité prévisibles. Désormais, les équipes doivent s'adapter à :

- Stockage d'objets cloud avec visibilité incohérente

- Outils de collaboration avec journaux d'audit différés ou partiels

- Systèmes sur site sans historique d'accès unifié

- DSPM des outils qui mettent en évidence les risques mais manquent d'informations sur l'utilisation

- Des outils de surveillance d'activité qui détectent les comportements mais ignorent la sensibilité des données

Cette fragmentation crée des angles morts et des risques réels :

- Lacunes entre les systèmes cloud, SaaS et sur site

- Difficulté à distinguer le normal du. comportement suspect

- Visibilité limitée sur les comptes de service et les processus automatisés

- Aucun contrôle des identités générées par l'IA ou les machines

- Enquêtes sur les violations de données lentes et incomplètes

- Défis liés à la réunion HIPAA, GLBA, GDPRet CCPA exigences d'audit

Les équipes de sécurité doivent reconstituer les preuves provenant d'une demi-douzaine de systèmes, souvent sous pression et sans avoir pleinement confiance dans le récit des journaux.

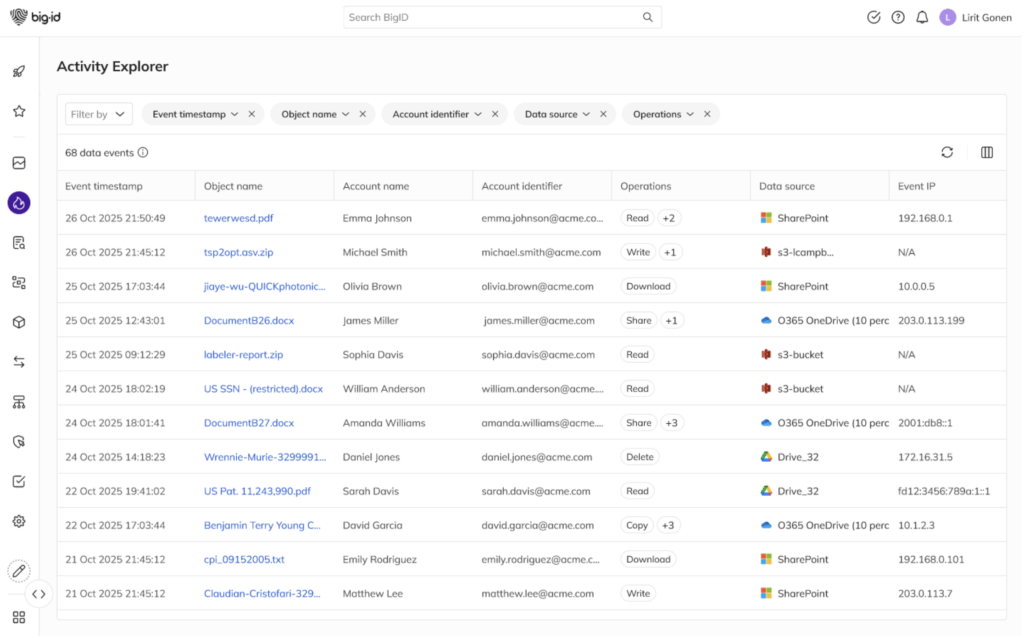

Explorateur d'activités : un seul endroit pour comprendre toutes les activités liées aux données

Activity Explorer, qui fait partie de BigID Surveillance de l'activité des données Cette solution offre une vue unifiée et riche en contexte de la manière dont les données sont consultées et utilisées dans différents systèmes tels que… AWS S3, SharePoint, OneDrive, Google Drive, NetApp, et les partages de fichiers sur site.

Au lieu de compiler des journaux provenant de plateformes distinctes, les équipes peuvent désormais consulter une activité enrichie d'un contexte pertinent : sensibilité des données, classification, détails d'identité, autorisations, la propriété et l'accès à l'information.

Activity Explorer est conçu pour s'adapter à la façon dont les données modernes circulent réellement.

Rechercher et enquêter avec précision

Filtrez et suivez l'activité par identité (humaine ou machine), type d'opération, ressource de données, plage horaire ou niveau de sensibilité. Les investigations qui prenaient des heures ne prennent plus que quelques secondes.

Tracer chaque action dans les environnements hybrides

Visualisez en un seul coup d'œil comment les données circulent — ce qui a été consulté, partagé, téléchargé, supprimé ou modifié — entre les environnements cloud, SaaS et sur site.

Surveillez tous les types d'identité, pas seulement les utilisateurs.

L'explorateur d'activités capture l'activité provenant de :

- Utilisateurs

- Comptes de service

- Flux de travail automatisés

- assistants IA et Agents pilotés par l'IA

À mesure que les modèles d'identité évoluent, la visibilité suit le même rythme.

Enquêter et réagir plus rapidement

Répondez à des questions comme :

- “ Qui a supprimé ce fichier ? ”

- “ Qu’a touché cet utilisateur hier ? ”

- “ Quels fichiers sensibles ont été téléchargés pendant cette période ? ”

Analysez avec confiance le rayon d'explosion de la brèche

Visualisez instantanément chaque fichier et dépôt auquel une identité compromise a eu accès – réduisant ainsi le temps de confinement et clarifiant l'exposition.

Maintenir des pistes d'audit conformes

Activity Explorer enrichit chaque événement avec des informations de sensibilité, de classification et de propriété, fournissant ainsi des preuves claires pour les audits réglementaires dans le cadre des réglementations HIPAA, GLBA, RGPD, CCPA et plus encore.

Pourquoi Activity Explorer est différent

Activity Explorer offre un niveau de contexte et de visibilité que les outils de surveillance des activités de données traditionnels et les autres plateformes DSPM ne proposent pas. Il s'appuie sur les analyses de données approfondies et le contexte de BigID, transformant les événements bruts en informations pertinentes.

Avec Activity Explorer, les organisations bénéficient de :

- Enquêtes riches en contexte : L'activité était corrélée à la sensibilité, à l'identité, aux autorisations et à la propriété.

- Visibilité hybride : Une vue d'audit unifiée couvrant les systèmes de données cloud, SaaS et sur site

- Couverture d'identité : Des utilisateurs humains aux comptes de service, en passant par l'automatisation et les agents IA

- Détection basée sur les données : Les actions à haut risque ont été mises en évidence grâce à l'intelligence contextuelle.

- Délai de réponse plus rapide : Enquêtes basées sur la recherche, alimentées par le contexte de données de BigID

Voici la solution de surveillance de l'activité des données de BigID – conçue pour les environnements modernes, distribués et accélérés par l'IA.

Dépassez les journaux fragmentés. Voyez ce qui se passe réellement avec vos données.

Les organisations ne peuvent plus se fier à des journaux fragmentés ou à une surveillance cloisonnée pour comprendre l'utilisation des données sensibles. Activity Explorer offre la visibilité, le contexte et la rapidité d'investigation nécessaires pour détecter rapidement les menaces internes, accélérer la réponse aux incidents et garantir la conformité dans les environnements hybrides.

Vous voulez en savoir plus ? Mettre en place un 1:1 Contactez dès aujourd'hui l'un de nos experts en IA et en sécurité des données !