Dans un environnement de cybersécurité en constante évolution, les organisations sont confrontées à de nombreuses menaces susceptibles de compromettre l'infrastructure cloud, les terminaux utilisateurs, les données sensibles et les opérations quotidiennes. Pour lutter efficacement contre ces risques, les équipes de sécurité doivent garder une longueur d'avance sur les acteurs malveillants en affinant et en déployant en permanence leurs systèmes de détection des menaces. Un aspect crucial de ce processus est le contrôle à la source des menaces, car il garantit l'intégrité, la transparence et la collaboration des équipes chargées des opérations de sécurité.

Auparavant, nous nous appuyions fortement sur notre suite de technologies de sécurité d'entreprise, tout en intégrant manuellement des techniques récemment découvertes. Cependant, avec la poursuite de la découverte de nouvelles techniques et l'expansion de la Cadre MITRE ATT&CK, il est devenu évident qu'une approche plus systématique et automatisée était nécessaire pour notre stratégie de détection des menaces. C'est alors que nous avons réorienté nos efforts vers le développement d'une Cadre basé sur le CICD pour le développement de notre système de détection des menaces et son intégration transparente dans nos opérations quotidiennes.

La mise en place d'un contrôle de source, également appelé contrôle de version, est un système qui suit les modifications apportées aux fichiers et permet la collaboration entre plusieurs contributeurs. Souvent associé au développement logiciel, son utilité dépasse les dépôts de code et joue un rôle essentiel dans opérations de sécurité.

Réaliser un contrôle à la source pour la détection des menaces

La mise en œuvre du contrôle des sources pour la détection des menaces implique un flux de travail rigoureux et du temps consacré au développement des intégrations pour synchroniser harmonieusement nos technologies. Ce processus comprend plusieurs étapes clés pour garantir la réussite d'un pipeline de détection contrôlé des sources.

Tout commence avant tout par un Système de contrôle de la source (SCS). Choisir un SCS approprié, tel que BitBucket ou GitLab, en fonction des éléments déjà en place dans votre organisation. D'autres facteurs devront être pris en compte, comme l'évolutivité, les flux de travail distribués et les capacités d'intégration avec les outils de sécurité existants. Une fois ces éléments finalisés, la mise en place d'un référentiel dédié aux détections de menaces entre en jeu. D'autres initiatives de développement de sécurité peuvent en découler, comme des scripts d'automatisation forensique, des politiques cloud ou la maintenance des fichiers de configuration de votre SIEM. Une fois les technologies mises en place, il s'agit de définir les processus et les flux de travail pour garantir que vous et votre équipe respectez la norme convenue.

Une convention de nommage stratégique pour les branches contribue grandement à standardiser vos détections de menaces et à réduire l'ambiguïté d'une détection spécifique. Certaines détections peuvent être un signal ou une chaîne d'événements plus fidèles justifiant une sévérité plus élevée. L'application de normes pour la création, la fusion et le déploiement des branches permet de minimiser les erreurs et de maintenir le processus établi, qui doit être intégré dans les procédures opérationnelles standard (POS). Cela permettra d'établir une base de suivi des modifications permettant de savoir qui a modifié une règle de détection spécifique. Les membres de l'équipe pourront ainsi collaborer pour examiner, commenter et suggérer des améliorations afin d'obtenir de meilleurs résultats ou d'optimiser les performances de recherche. Cependant, aucune détection ne peut être déployée ou fusionnée sans les approbations appropriées. C'est pourquoi nous avons mis en place un processus d'approbation multi-personnes. Ce processus établi permet aux ingénieurs seniors de décider de la pertinence d'une détection. Cela garantit l'utilisation d'un langage approprié, réduit le risque de règles redondantes et garantit qu'elle a été vérifiée par au moins deux membres seniors pour confirmer sa pertinence. Une fois le gros du travail accompli, il s'agit de savoir comment automatiser le processus de déploiement afin qu'il n'y ait plus de saisies manuelles et que le nombre d'erreurs humaines soit réduit.

La plupart des SCS disposent d'intégrations internes pour mettre en place un workflow CICD. Ces workflows permettent d'automatiser le processus de test du format et de packager le code à déployer de manière systématique. Cela permet de garantir la validation des modifications et leur parfaite synchronisation avec les outils de sécurité. Une fois les modifications passées les phases de test et de validation, les pipelines CICD permettent de déployer ou de mettre à jour automatiquement les règles lorsque des modifications sont identifiées dans le dépôt.

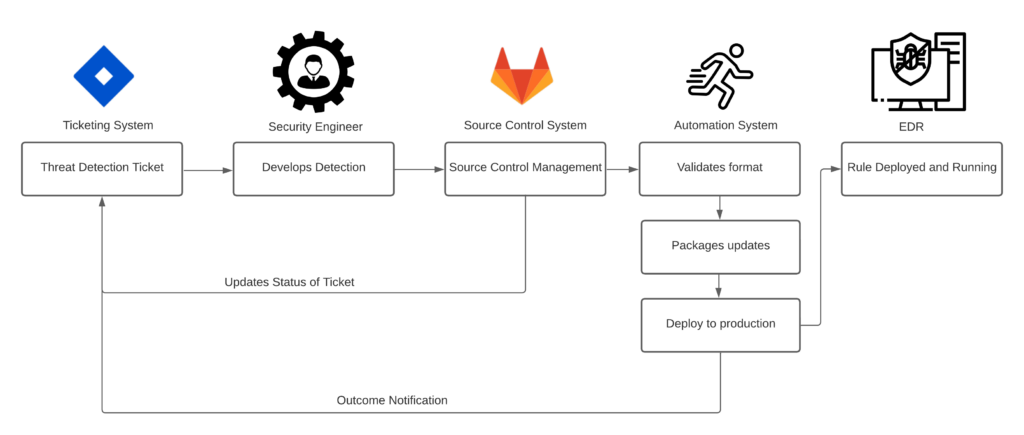

Flux technologique

Le chemin BigID a déployé un pipeline de détection des menaces qui peut être illustré dans le diagramme ci-dessous.

Nous avons un arriéré d'idées et d'hypothèses de détection que nous souhaitons développer en fonction des actualités du secteur et d'autres technologies open source comme Sigma. Nous intégrons ensuite ces idées à nos sprints pour développer, tester et déployer nos outils de détection en constante évolution, grâce à nos outils gérés et contrôlés à la source, ainsi qu'aux processus correspondants. Cela nous permet de garantir la fiabilité et la validation de nos détections, couvrant de multiples techniques d'attaque. Une fois déployées dans notre système EDR, nous vérifions en permanence que les détections a) fonctionnent et détectent correctement, ou b) ne se déclenchent pas du tout. Dans les deux cas, nous nous assurons de déployer des signatures efficaces pour empêcher les logiciels malveillants de pénétrer dans notre environnement.

Leçons apprises

De la conceptualisation à la mise en œuvre, le plus grand défi a été de développer le composant CICD de notre pipeline de détection des menaces. Cela a permis à notre équipe d'apprendre à développer, connecter et synchroniser les technologies de sécurité en exploitant les technologies CICD et, in fine, de nous préparer à nos futures initiatives.

Cela a également ouvert de nouvelles perspectives et pistes pour optimiser notre stratégie de détection des menaces. Nous envisageons notamment de créer un laboratoire de détection des menaces couvrant les systèmes d'exploitation traditionnels, mais aussi les conteneurs et les systèmes Kubernetes.

Voici les mesures prises par BigID pour améliorer l'ensemble posture de sécurité de l'organisation et d'augmenter le nombre de règles de détection que nous pouvons déployer sur nos technologies de sécurité. Grâce à cela, nous pouvons travailler et collaborer plus efficacement pour garantir la sécurité des systèmes et réseaux BigID, du terminal au cloud.

Pour en savoir plus sur ce sujet, consultez notre article de blog sur ddétection et réponse aux attaques ATA.