En el panorama digital actual, la fusión de exposición de datos sensibles y el formidable poder de inteligencia artificial Ha transformado el campo de batalla de la ciberseguridad. Al navegar por este complejo terreno, es evidente que la IA no es solo una herramienta en manos de los ciberadversarios, sino un catalizador para la evolución de... violaciones de datosContinúe leyendo para descubrir cómo las innovaciones impulsadas por IA han transformado los métodos y la escala de exposición de datos.

¿Qué es la exposición de datos confidenciales?

Hoy más que nunca, comprender la exposición de datos sensibles es fundamental para salvaguardar la integridad de nuestra información. Los aspectos clave incluyen:

Definición de datos sensibles y su importancia

Los datos confidenciales abarcan las joyas de la corona de la información: información personal identificable (IPI), datos financieros, propiedad intelectualY más. Es la columna vertebral tanto de las empresas como de las personas, y posee un inmenso valor e importancia.

Comprender los ataques de exposición de datos confidenciales y sus tácticas

Los ataques de exposición de datos confidenciales son maniobras sigilosas orquestadas por ciberdelincuentes para acceder, robar o comprometer información confidencial. Estos ataques se presentan en diversas formas, desde phishing y malware hasta sofisticadas técnicas de hacking. Sus tácticas evolucionan constantemente, explotando vulnerabilidades en los sistemas y el comportamiento humano.

Vulnerabilidades comunes de datos confidenciales

Las vulnerabilidades suelen abundar en la mayoría de las organizaciones. Comprenderlas es crucial para construir defensas sólidas contra las amenazas de exposición de datos. Algunos factores que contribuyen a la creciente superficie de vulnerabilidad para posibles filtraciones incluyen:

- Intrusión impulsada por IA: Con el auge de la IA, los ciberdelincuentes están aprovechando algoritmos avanzados para violar los sistemas y explotar las vulnerabilidades con una velocidad y precisión sin precedentes.

- Renacimiento del phishing: Los ataques de phishing basados en IA ahora imitan el comportamiento humano, lo que dificulta su detección. Estos ataques suelen inducir a los usuarios a compartir información confidencial mediante correos electrónicos, mensajes o sitios web engañosos.

- Vulnerabilidades del IoT: Los dispositivos del Internet de las Cosas (IoT) recopilan grandes cantidades de datos, pero a menudo carecen de medidas de seguridad robustas. Los ataques basados en IA pueden explotar estas vulnerabilidades para obtener acceso no autorizado a información confidencial.

- Amenazas internas potenciadas por la IA: Los empleados o personas con información privilegiada que tienen acceso a datos confidenciales representan un riesgo importante, especialmente cuando se combinan con herramientas de IA que pueden navegar rápidamente por los sistemas y eludir los protocolos de seguridad.

- Inseguridad en la nube: Si bien los servicios en la nube ofrecen comodidad, las configuraciones mal configuradas o controles de acceso débiles puede exponer datos confidenciales a ataques impulsados por IA, lo que lleva a infracciones devastadoras.

- Explotación de la cadena de suministro: Los algoritmos de IA pueden identificar eslabones débiles en las cadenas de suministro, lo que permite a los atacantes infiltrarse en redes confiables y acceder a datos confidenciales a través de proveedores o socios externos.

- Suplantación de identidad deepfake: Tecnología deepfake Los ataques impulsados por IA pueden fabricar grabaciones de audio o video convincentes, lo que conduce a ataques de ingeniería social en los que se manipula a las personas para que divulguen información confidencial.

- Minería de redes sociales: Los algoritmos de IA analizan grandes cantidades de datos de redes sociales y extraen información personal que puede explotarse para ataques dirigidos o robo de identidad.

Impactos de la exposición de datos confidenciales

Tras la exposición de datos sensibles, las organizaciones se enfrentan a repercusiones multifacéticas que van mucho más allá de los simples dígitos y bytes. Exploremos las profundas implicaciones:

Ramificaciones financieras: cálculo de los costos de las infracciones

En remediación Si bien se han implementado medidas para imponer multas regulatorias, el costo financiero de las filtraciones de datos puede ser alarmante. Cada registro comprometido repercute en los balances, lo que obliga a las organizaciones a reevaluar sus estrategias de gestión de riesgos ante el aumento de los gastos.

Daño reputacional: efectos sobre la confianza y la integridad de la marca

La confianza, una vez destruida, no se recupera fácilmente. La erosión de la confianza del consumidor puede empañar incluso a las marcas más resilientes, lo que subraya la importancia crucial de salvaguardar la reputación en una era de mayor transparencia y escrutinio.

Consecuencias legales y regulatorias: cómo afrontar los desafíos del cumplimiento

Navegar por el laberinto de marcos legales y regulatorios se convierte en una ardua tarea tras una filtración de datos. El incumplimiento no solo conlleva fuertes sanciones, sino que también socava la credibilidad organizacional, lo que requiere un enfoque proactivo para la gestión del cumplimiento.

Interrupción operativa: el costo para la continuidad del negocio

A medida que las operaciones se paralizan en medio del caos de una filtración de datos, el impacto en la continuidad del negocio se hace dolorosamente evidente. Desde la interrupción de los flujos de trabajo hasta la vulneración de las cadenas de suministro, las repercusiones de la exposición de datos confidenciales subrayan la importancia de la resiliencia y la preparación.

En esencia, comprender los profundos impactos de la exposición de datos confidenciales permite a las organizaciones fortalecer sus defensas y mitigar los riesgos, fomentando una cultura de resiliencia frente a las amenazas cambiantes.

.

Ejemplos de exposición de datos confidenciales

No hay dos industrias iguales, ni tampoco lo son sus desafíos de ciberseguridad. Desde la sanidad hasta las finanzas, cada sector se enfrenta a su propia combinación de requisitos regulatorios, panoramas de amenazas y limitaciones operativas. Algunos ejemplos en diversas industrias incluyen:

Violación de datos de Equifax (2017):

Incidente: Los piratas informáticos explotaron una vulnerabilidad en el sitio web de Equifax y obtuvieron acceso a información personal sensible de aproximadamente 147 millones de consumidores.

Lecciones aprendidas: Esta brecha subrayó la importancia de la gestión oportuna de parches y de medidas robustas de ciberseguridad. Puso de relieve la necesidad de que las organizaciones prioricen la seguridad de los datos de sus clientes e inviertan en soluciones robustas. detección y respuesta capacidades para mitigar rápidamente las infracciones.

Violación de datos de Marriott International (2018):

Incidente: Marriott reveló una violación de datos que afectó a su sistema de reservas Starwood, comprometiendo la información personal de hasta 500 millones de huéspedes.

Lecciones aprendidas: La filtración de datos de Marriott puso de relieve la importancia de la debida diligencia durante las fusiones y adquisiciones, y enfatizó la importancia de integrar las evaluaciones de ciberseguridad en dicho proceso. También subrayó la necesidad de que las organizaciones supervisen de cerca los sistemas y proveedores externos para detectar y mitigar posibles riesgos.

En esencia, explorar ejemplos de exposición de datos sensibles ofrece una hoja de ruta para navegar por las turbulentas aguas de la ciberseguridad. Al extraer lecciones de incidentes de alto perfil, mantenerse alerta ante las tendencias emergentes y adaptar las respuestas a los desafíos específicos de cada sector, las organizaciones pueden fortalecer sus defensas y proteger los datos sensibles en un panorama digital en constante evolución.

El papel de la IA en la exposición de datos confidenciales

Desbloquear el potencial de la inteligencia artificial (IA) en el ámbito de la exposición de datos sensibles conlleva tanto promesas como riesgos. Algunas de las formas en que se puede utilizar la IA incluyen:

Aprovechar la IA para la detección y la prevención

Aprovechar el potencial de la IA permite a las organizaciones mantenerse a la vanguardia en la constante lucha contra las ciberamenazas. Desde la detección de anomalías hasta el análisis predictivo, la IA potencia las medidas de seguridad tradicionales, reforzando las defensas con una agilidad y eficacia sin precedentes.

Amenazas impulsadas por IA: comprender los riesgos

Sin embargo, a medida que la IA evoluciona, también lo hacen las capacidades de los actores maliciosos. Las amenazas impulsadas por la IA se ciernen sobre el horizonte, empleando tácticas sofisticadas para explotar vulnerabilidades e infiltrarse en defensas reforzadas. Comprender el panorama complejo de las amenazas de la IA es fundamental para mantenerse alerta en una era de innovación constante.

Perspectivas de futuro: Anticipando el papel evolutivo de la IA en la seguridad de los datos

De cara al futuro, la trayectoria del papel de la IA en la seguridad de datos sigue siendo emocionante e incierta. A medida que los algoritmos de IA se vuelven cada vez más sofisticados, también nuestras defensas deben evolucionar para afrontar el desafío. Anticipar la trayectoria de la evolución de la IA proporciona a las organizaciones la previsión necesaria para adaptarse y prosperar en medio de los paradigmas cambiantes de la ciberguerra.

La intersección de la IA y la exposición de datos sensibles ofrece un panorama complejo de oportunidades y riesgos. Al aprovechar el potencial transformador de la IA y mantenerse alerta ante sus peligros inherentes, las organizaciones pueden desenvolverse en el panorama digital con confianza y resiliencia.

Mitigación de riesgos de exposición de datos confidenciales

En la incesante lucha por proteger los datos confidenciales, las medidas proactivas son la piedra angular de la defensa. Las mejores prácticas para mitigar riesgos incluyen:

Implementación de protocolos de seguridad robustos y mejores prácticas

A la vanguardia de la defensa se encuentran robustos protocolos de seguridad, meticulosamente diseñados para resistir la avalancha de ciberamenazas. Desde los controles de acceso hasta los estándares de cifrado, la implementación de las mejores prácticas fortalece la fortaleza digital, erigiendo barreras contra posibles intrusos.

Capacitación y concientización de los empleados: fortalecimiento del cortafuegos humano

En una era donde el error humano se encuentra entre las mayores vulnerabilidades, capacitar a los empleados con conocimiento se vuelve primordial. Mediante una capacitación integral y una mayor concienciación, las personas se convierten en la primera línea de defensa, reforzando el cortafuegos humano contra la ingeniería social y los ataques de phishing.

Adopción de tecnologías avanzadas: del cifrado al análisis del comportamiento

Adoptar la vanguardia de la innovación tecnológica abre nuevas vías para proteger los datos confidenciales contra intrusiones. Desde robustos algoritmos de cifrado hasta análisis de comportamiento de vanguardia, las tecnologías avanzadas están preparadas para revolucionar la seguridad de los datos, ofreciendo información y protecciones antes inimaginables.

Mitigar los riesgos de exposición de datos sensibles exige un enfoque multifacético que combine la destreza tecnológica con la vigilancia humana. Las organizaciones pueden navegar por el panorama digital con confianza y resiliencia adoptando medidas proactivas y fomentando una cultura de seguridad.

El enfoque proactivo de BigID para la protección de datos confidenciales

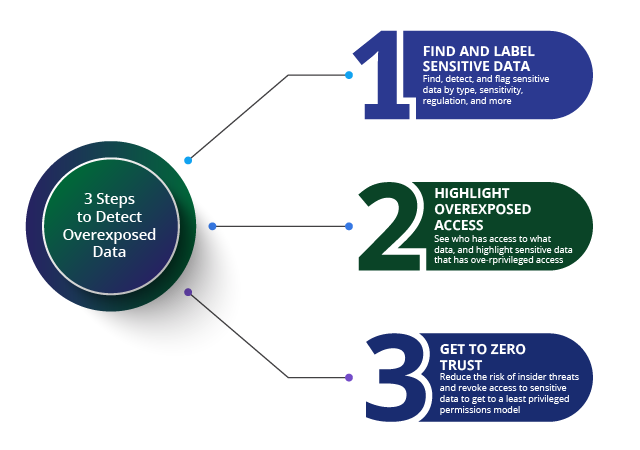

Para las organizaciones que buscan mantenerse al día con las ciberamenazas emergentes, BigID les respalda. Nuestro enfoque de seguridad centrado en los datos combina el descubrimiento profundo de datos, la clasificación de datos de última generación y la gestión de riesgos. Sepa dónde se encuentran sus datos, su nivel de confidencialidad y quién accede a ellos para proteger los activos más valiosos de su empresa.

Con BigID puedes:

- Conozca sus datos: La capacidad de identificar sus datos es el primer paso fundamental para proteger la información confidencial. Para reducir el riesgo, las organizaciones necesitan identificar todos sus datos, en todas partes. Descubrimiento y clasificación de datos de BigID Ayuda a las organizaciones a identificar automáticamente sus datos confidenciales, personales y regulados en todo el panorama de datos.

- Clasificación de los datos: Clasifique todos los datos, en cualquier lugar, para cumplir con la normativa de privacidad y protección de datos. Clasifique por categoría, tipo, sensibilidad, política y más con Capacidades avanzadas de clasificación de datos de BigID.

- Reducir el riesgo: Gestionar el acceso a datos empresariales críticos y confidenciales: las organizaciones necesitan incorporar control de acceso para identificar quién tiene (y quién no debería tener) acceso a datos confidenciales. Aplicación de inteligencia de acceso de BigID Ayuda a las organizaciones a identificar y remediar problemas de acceso a datos de alto riesgo con información basada en ML para identificar y priorizar el riesgo de acceso a archivos.

- Respuesta a incidentes: Cuando ocurren incidentes, cada segundo cuenta. Análisis de violaciones de identidad de BigID Evalúa eficazmente el alcance y la magnitud de una filtración de datos. Identifica rápidamente qué usuarios y datos personales se han visto comprometidos y responde en consecuencia. Más información. prevención de violaciones de datos aquí.

Para ver cómo BigID puede reforzar su programa de seguridad y ayudarlo a comenzar a proteger los datos de su empresa: Programe una demostración 1:1 con nuestros expertos hoy.