Ante el panorama de amenazas en constante evolución, la industria de la seguridad ha aprovechado los datos y la investigación de inteligencia de amenazas para enriquecer la telemetría recopilada por diversos sensores. Nos hemos esforzado por conocer al adversario y comprender sus tácticas, técnicas y procedimientos para ofrecer precisión, detección y mecanismos de alerta.

En los últimos años hemos visto la evolución de la inteligencia de amenazas desde los días de los informes sobre actores de amenazas con una lista de indicadores de compromiso hasta el enriquecimiento directo de datos ("inteligencia de amenazas procesable") en plataformas SIEM o SOAR para la "detección de amenazas en tiempo real".

¿Y para qué sirve todo esto? En definitiva, para poder proteger los sistemas que contienen datos sensibles.

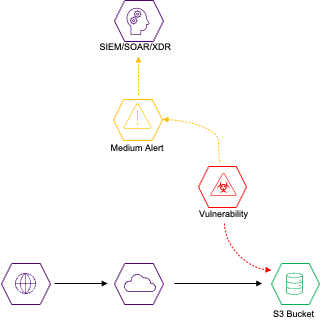

Como industria, hemos fallado y estamos muy atrasados en la comprensión de nuestros datos. Es fundamental comprender la información que poseemos, quién tiene acceso a ella y qué sistemas la almacenan. Los avances en tecnologías de seguridad nos han permitido identificar malware, errores de configuración y vulnerabilidades, a la vez que integramos información procesable sobre amenazas y correlacionamos todos estos puntos de telemetría para priorizar las alertas.

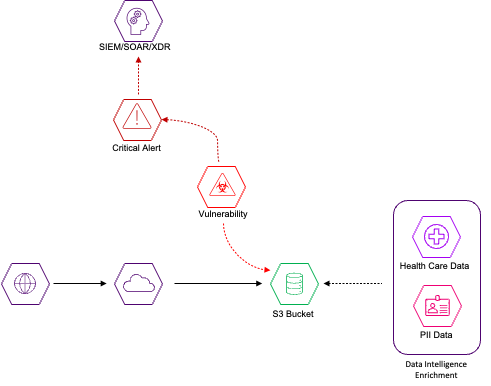

Pero, ¿puedes realmente priorizar las alertas de los sistemas si no sabes qué sistemas poseen información? ¿Datos críticos o sensibles? De aquí surgió el concepto de Enriquecimiento de Inteligencia de Datos: descubrir todos los datos críticos o sensibles de su entorno e integrarlos con sus herramientas de seguridad para una mayor priorización de alertas de validez.

Cómo empezar con el enriquecimiento de inteligencia de datos

Desde la detección de amenazas hasta la respuesta a incidentes, aquí hay 5 pasos para comenzar su viaje:

-

- Desarrolle su estrategia de seguridad para mitigar los vectores de ataque que puedan persistir en su entorno

- Dependiendo del vector de ataque que esté buscando, asegúrese de que sus herramientas de detección (en este caso, nos referiremos a las herramientas de gestión de la postura de seguridad en la nube) tengan la capacidad de ingerir datos de telemetría de las soluciones de descubrimiento de datos.

- Utilizando BigID descubrir y clasificar todos los datos de su entorno

- Al utilizar la(s) integración(es) de BigID con su alerta CSPM, la gravedad se calculará automáticamente debido a los datos contenidos en el sistema sobre el que se alerta, y la priorización se ajustará en consecuencia.

- Su equipo de seguridad, Centro de operaciones de seguridad (SOC) o Detección y respuesta administradas (MDR) podrán responder a las alertas que son cruciales para reducir el riesgo para su negocio.

Finalmente puede eliminar el ruido, reducir la fatiga de alertas y capacitar a su equipo de seguridad para que sea mejor, más rápido y más fuerte, todo mientras se mantiene un paso adelante del cambiante panorama de amenazas. Obtenga un Demostración 1:1 hoy.