imagens de contêineres de terceiros sobrecarregar Kubernetes e implantações baseadas em contêineres, economizando semanas de configuração e ajustes para as equipes. Mas essa conveniência tem um preço: imagens desatualizadas rapidamente se tornam vulnerabilidades de segurança. Cada nova CVE descoberta em uma camada base ou dependência pode transformar a imagem de ontem no vetor de ataque de amanhã.

Como essas imagens dependem de múltiplas camadas e interdependências, elas frequentemente apresentam falhas ocultas. Pesquisadores continuam a descobrir novas Vulnerabilidades e Exposições Comuns (CVEs) Em sistemas operacionais e pacotes de software, cada imagem desatualizada em uso cria uma porta aberta para ataques. Deixar de atualizar essas imagens não apenas introduz riscos, como também incorpora vulnerabilidades conhecidas diretamente no ambiente de sua aplicação.

A solução não é abandonar as imagens de terceiros, mas sim adotar uma postura proativa em relação à segurança.

Com o BigID, as empresas podem descobrir todas as imagens de contêiner de terceiros em uso em todo o seu ambiente. Essa visibilidade se torna a base para uma segurança mais robusta, permitindo que as equipes verifiquem novas CVEs, avaliem riscos, corrijam vulnerabilidades e implementem versões atualizadas com confiança. As atualizações regulares deixam de ser uma manutenção tediosa e se tornam uma prática simplificada e automatizada que protege tanto os aplicativos quanto os usuários.

O BigID vai além do básico. descoberta: isto classifica Tudo, desde dados estruturados a trechos de código, oferece a visibilidade necessária para ver exatamente onde as imagens de contêiner de terceiros são referenciadas e quando elas colocam os aplicativos em risco. Essa visão permite que as equipes ajam rapidamente, corrijam as falhas de segurança e mantenham a resiliência.

Conhecendo o BigID

Esta seção é dedicada a explicar as partes do produto BigID relevantes para garantir o rastreamento de imagens de contêineres de terceiros.

Trabalhar com o BigID envolve este fluxo de trabalho geral:

- Analise seus dados – Conecte fontes de dados e analise seus conteúdos.

- Visualizar resultados da verificação – Catalogar objetos de dados, descobrir dados confidenciais, alertas de risco e detalhar relatórios.

- Tome medidas com base nos seus dados – Remediar Dados redundantes, automatizar a conformidade, aplicar políticas de segurançae muito mais.

Análises BigID fontes de dados estruturados, semiestruturados e não estruturados, classificando conteúdo usando técnicas que vão desde expressões regulares até reconhecimento de entidades nomeadas (NER) por meio de redes neurais. As equipes podem usar classificadores integrados ou definir os seus próprios, garantindo precisão para tudo, desde o mais comum até o mais complexo. Informações de identificação pessoal para referências de imagem de contêiner.

Com isso, é importante esclarecer alguns termos:

- Fonte de dados: Uma fonte de dados é o seu repositório de dados que o BigID analisa para fornecer insights detalhados. O BigID pode se conectar a formatos estruturados, semiestruturados e não estruturados.

- Digitalização: A função principal do BigID é a de digitalização, que se conecta às suas fontes de dados para extrair informações relevantes por meio da análise da estrutura, do conteúdo e dos metadados dos dados.

- Classificador: A classificação é uma técnica para identificar e categorizar o conteúdo de dados por meio de palavras, padrões de frases e estruturas gramaticais. Um classificador é uma combinação de configurações e abordagens que fornecem uma forma precisa de classificação.

- Métodos de classificação:

- Expressão regular: Expressões regulares detectam e classificam dados reconhecendo o padrão sintático dos caracteres presentes nos dados.

- Reconhecimento de Entidades Nomeadas (NER): Uma técnica avançada baseada em redes neurais que analisa textos em fontes de dados não estruturados, identificando dados pessoais ocultos e categorizando o tipo de conteúdo.

- DOC: O serviço BigID NER também fornece classificadores de documentos (DOC). Os classificadores DOC encontram tipos de documentos em arquivos de dados não estruturados. Eles classificam diferentes documentos de acordo com o conteúdo do arquivo como um todo. Use-os para encontrar documentos como cartões de embarque ou currículos em fontes de dados não estruturados.

A Arquitetura da Solução

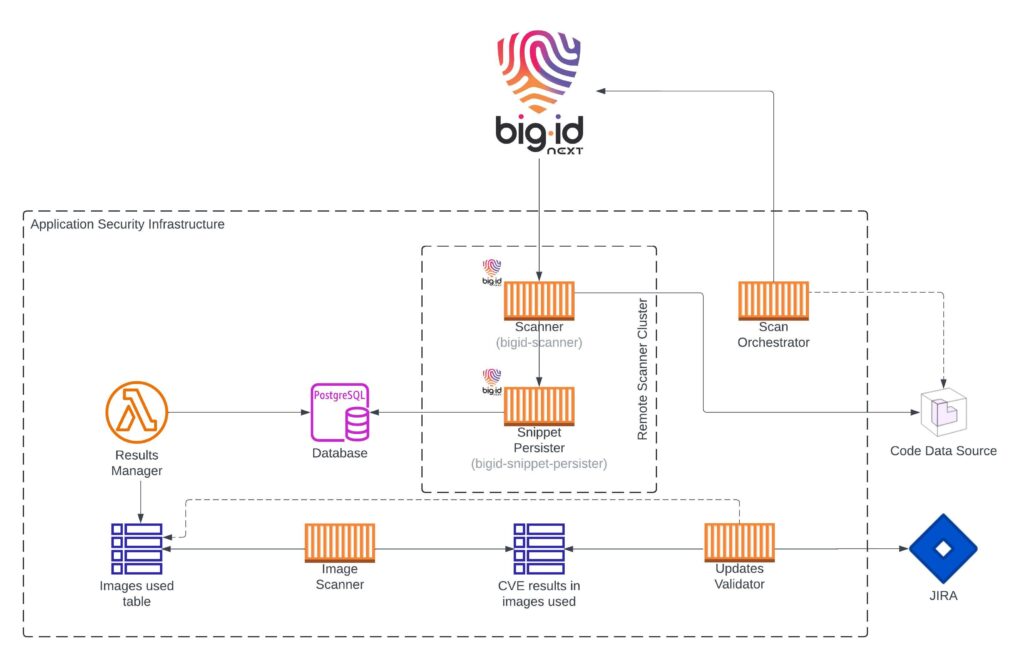

Como você provavelmente já deve ter percebido em nosso artigo anterior sobre Detecção de segredos pré-programados Com o BigID, a equipe de Segurança de Aplicativos do BigID gosta de desenvolver e usar arquiteturas sem servidor. Como o BigID é um produto baseado em API, a integração com esse tipo de implantação garante que toda a solução seja escalável e de fácil manutenção. Até mesmo fluxos de trabalho complexos podem ser implementados com essa combinação de tecnologias.

O fluxo de trabalho acima é responsável por garantir a detecção totalmente automatizada de novas tags para imagens de terceiros que estejam disponíveis para uso.

- O gatilho inicial é uma notificação enviada para o Orquestrador de Varreduras informando que uma nova versão foi lançada. Isso dará início à orquestração das fontes de dados e varreduras do BigID, começando com a criação de uma fonte de dados dedicada ao Fonte de dados de código (Esta fonte de dados é o Sistema de Controle de Versões do BigID) tag correspondente a esta nova versão e à respectiva digitalização. Esta orquestração garantirá que, ao final da digitalização, as imagens referenciadas no código do BigID sejam armazenadas no banco de dados vinculado ao Persistente de trecho.

- O Gerente de Resultados O componente irá então buscar os resultados, normalizá-los e salvá-los em uma tabela para processamento posterior.

- A próxima etapa do fluxo de trabalho é digitalizar essas imagens com um scanner de Análise de Composição de Software (de sua escolha) – representado pelo Scanner de imagens – e salve os resultados.

- Finalmente, o Validador de atualizações Verificaremos se existem versões mais recentes das imagens utilizadas e seus resultados de CVE, abrindo chamados no Jira caso sejam encontradas versões mais recentes com menos vulnerabilidades.

Ativar a pesquisa de imagens

A BigID oferece a plataforma de descoberta e classificação de dados mais avançada, tornando muito simples encontrar referências de imagens em arquivos de Infraestrutura como Código.

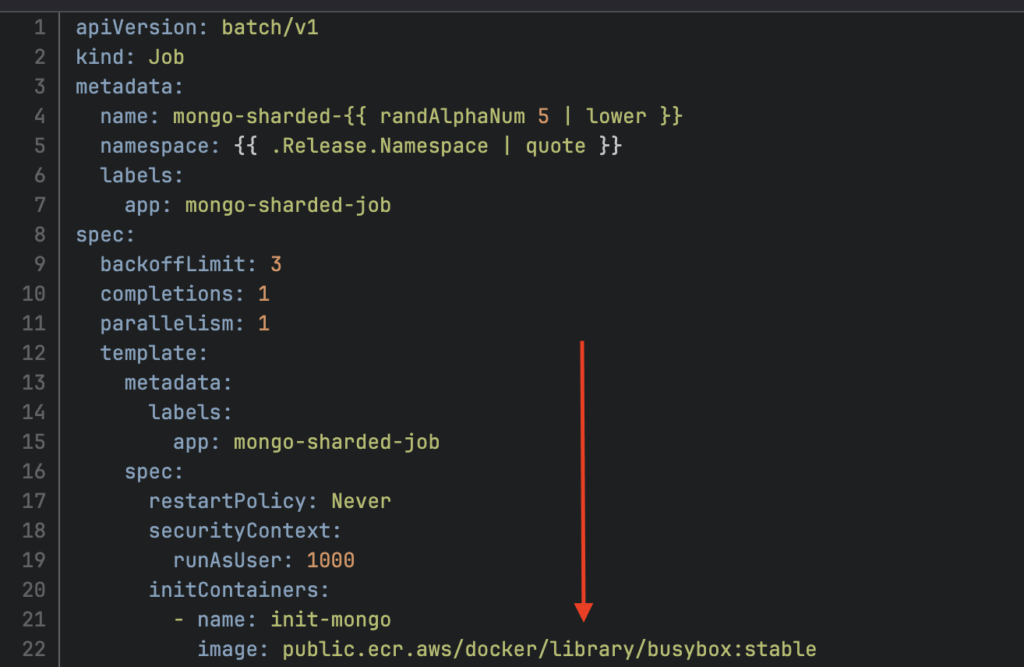

Segue um exemplo de imagem de referência que pretendemos digitalizar:

O principal facilitador é a criação de um classificador personalizado com base na seguinte expressão regular:

[^\n]{1,200}nome[^\n]{1,200}\n[^#\n]{1,200}imagem:[ ]*((?:[\w.\-_]+(?::\d+)?\/)?[\w.\-_]+(?:\/[\w.\-_]+)*:[\w.\-_]{1,128})

Ao aplicar este classificador às tags do Sistema de Controle de Versão orquestrado, garantimos que as imagens encontradas na base de código tenham uma taxa de falsos positivos de aproximadamente 0,0%.

Ajuste do classificador

De que outra forma um arquivo de Infraestrutura como Código pode referenciar uma imagem?

BigID's ajuste do classificador Permite identificar referências de imagens em Infraestrutura como Código. Comece com padrões regex precisos para alta acurácia e, em seguida, amplie para capturar casos extremos — usando o BigID. Classificação assistida por IA Para filtrar o ruído e reduzir os falsos positivos.

Outra faceta do persistente de snippets do BigID

Inicialmente, implantamos o Cluster de scanners remotos e seu banco de dados associado para manter dados sensíveis dentro de um limite controlado e confiável. Nesse cenário, porém, a configuração também cria uma maneira simples de acessar os resultados da pesquisa sem consultar diretamente a fonte de dados, proporcionando uma arquitetura mais desacoplada e de fácil manutenção.

Transformando o risco de segurança de contêineres em resiliência

Imagens de contêiner desatualizadas são uma das maneiras mais rápidas pelas quais vulnerabilidades se infiltram em produção. O BigID oferece às equipes de segurança e DevOps visibilidade contínua, alertas proativos e fluxos de trabalho automatizados para manter as imagens seguras, sem comprometer a inovação. Conveniência não precisa significar abrir mão da segurança.

Para ver o BigID em ação, Agende uma demonstração individual com nossos especialistas.