À medida que o mundo avança rumo à digitalização, Garantir a segurança da infraestrutura em nuvem e uma gestão robusta torna-se imprescindível, especialmente para Organizações centradas em dados como a BigIDCom uma ampla presença digital que abrange diversos ativos em nuvem, alcançar uma gestão de segurança em nuvem perfeita e sem erros é fundamental para a BigID. Adotando a filosofia de Infraestrutura como Código (IaC) e aproveitando as capacidades de GitLab, BigID está liderando uma era de segurança de nuvem automatizadaEste blog explora em detalhes essa jornada de automação, explicando a lógica por trás dela, seus benefícios e o processo envolvido.

Enfrentando os Desafios de Segurança

No centro das operações da BigID reside a tarefa gigantesca de gerenciar vastas quantidades de dados. Quanto maior a escala de dados gerenciados, maior o risco e a probabilidade de encontrar potenciais ameaças à segurança. Nesse cenário, a importância da detecção e resposta a ameaças em tempo real se torna ainda maior.

Historicamente, as medidas de segurança eram atualizadas e implementadas manualmente, um processo demorado e dispendioso em termos de recursos, sujeito a erros humanos. Com a evolução da tecnologia, surgiu a percepção de que a automatização desses processos, utilizando... Princípios de IaC poderia fornecer uma maneira mais eficiente, confiável e livre de erros de manter uma postura de segurança inabalável e consistente.

Adotando a Infraestrutura como Código (IaC) com o GitLab

O GitLab se tornou um padrão de desenvolvimento de software em diversos setores, oferecendo uma plataforma abrangente e integrada com recursos como gerenciamento de código-fonte e ferramentas de CI/CD. São essas robustas capacidades que a BigID decidiu aproveitar para automatizar sua postura de segurança na nuvem.

A BigID, ao abandonar o modelo tradicional de CI/CD com suas diversas etapas, adotou a abordagem IaC para configurar e proteger sua infraestrutura em nuvem. A IaC transforma fundamentalmente a maneira como os data centers são gerenciados e provisionados. Em vez de recorrer à configuração física de hardware ou a ferramentas de configuração interativas, a filosofia da IaC prioriza o uso de arquivos de definição legíveis por máquina.

Como isso se desenrola no ambiente GitLab? O BigID armazena esses arquivos de definição em um repositório GitLab. Quando as políticas que definem o estado desejado da infraestrutura em nuvem são atualizadas e confirmadas no repositório, as ferramentas de CI/CD do GitLab entram em ação. Elas usam automaticamente esses arquivos para criar, atualizar ou excluir a infraestrutura em nuvem conforme necessário. Esse modo de operação aumenta a eficiência e minimiza o risco de erros, uma combinação perfeita para operações complexas.

Configurando a infraestrutura em nuvem

Para aproveitar todo o potencial das funcionalidades do GitLab na automação de seus processos, é necessário... postura de segurança na nuvemO processo da BigID começa com a criação e o envio de arquivos de política para um repositório. Esses arquivos de política definem o estado desejado da infraestrutura em nuvem. Assim que essas políticas são enviadas para o repositório, as ferramentas de CI/CD do GitLab entram em ação e aplicam automaticamente essas alterações à infraestrutura em nuvem.

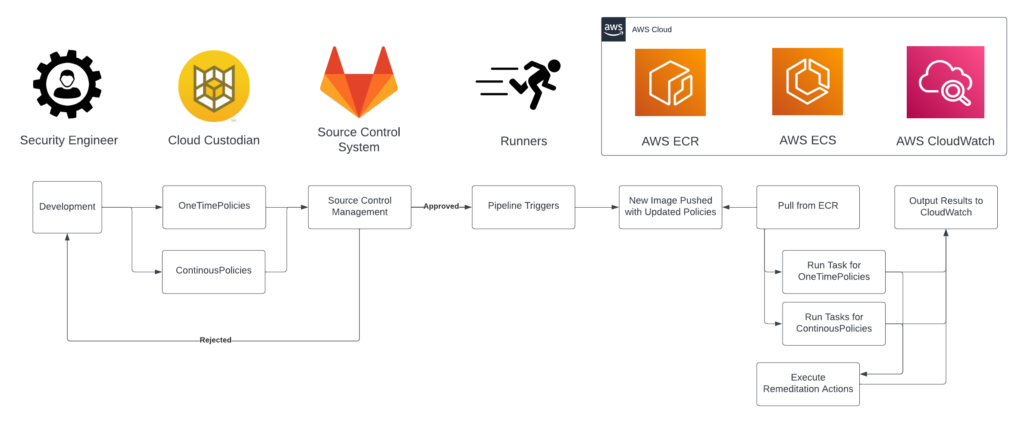

Em nossa arquitetura, um repositório armazena todas as políticas do CloudCustodian. Sempre que uma solicitação de merge aprovada é acionada, um pipeline é iniciado, criando Runners para executar tarefas específicas. Essas tarefas definem os tipos de contêineres a serem criados e as tarefas que eles executarão por conta e região. Dependendo da tarefa, os contêineres criados, com as políticas do CloudCustodian atualizadas, são enviados para o registro do ECR. O AWS ECS então inicia uma tarefa para obter essas políticas, que são executadas e implementam ações de correção, utilizando instâncias spot do AWS Fargate para a execução. Esse processo segue um modelo de hub e spoke, no qual o contêiner que executa o CloudCustodian utiliza uma função da AWS vinculada ao contêiner para assumir permissões específicas nas contas e regiões de destino para executar a política. Após a conclusão, os logs de execução são encaminhados para os respectivos grupos de logs do CloudWatch.

Uma das vantagens notáveis dessa abordagem reside em sua adaptabilidade e flexibilidade. A BigID pode personalizar políticas que atendam às suas necessidades operacionais específicas e ao cenário de ameaças em constante evolução. Por exemplo, as políticas podem exigir que todos os dados sejam criptografados em repouso. Elas também podem restringir o acesso a recursos sensíveis, reforçando a estrutura de segurança.

No contexto da gestão de segurança na nuvem, existem dois tipos de políticas que desempenham um papel fundamental: as Políticas Únicas (OneTimePolicies) e as Políticas Contínuas (ContinuousPolicies). As Políticas Únicas são projetadas para alterações pontuais e únicas. Elas são especialmente úteis quando uma mudança específica é necessária, como uma modificação temporária em resposta a uma ameaça ou alteração singular no ambiente de nuvem. Por outro lado, as Políticas Contínuas são implementadas para políticas que são executadas em intervalos regulares. Essas políticas são cruciais para manter uma postura de segurança contínua, automatizada e consistente. Isso permite que a BigID realize verificações e atualizações regulares automaticamente, garantindo que a infraestrutura de nuvem esteja em conformidade com o estado desejado definido pelas políticas. Dessa forma, as Políticas Únicas e as Políticas Contínuas trabalham em conjunto, permitindo ajustes imediatos e pontuais, bem como verificações consistentes e agendadas, proporcionando uma solução de segurança na nuvem abrangente e flexível.

Ao aproveitar o princípio de Infraestrutura como Código e utilizar os recursos das ferramentas de CI/CD do GitLab, a BigID alcançou um feito significativo na gestão de segurança em nuvem. Automatizamos com sucesso nossa postura de segurança na nuvem, garantindo atualizações constantes que fornecem proteção reforçada contra ameaças potenciais, ao mesmo tempo que reduzem o risco de erro humano ao mínimo. Confira nossa publicação. Acelerar a detecção de ameaças por meio da engenharia para casos de uso adicionais de CI/CD!

Lições aprendidas

Um dos principais obstáculos que encontramos durante este projeto foi a utilização otimizada dos recursos disponíveis. Infraestrutura da Amazon AWS por meio do nosso pipeline de CI/CD do GitLab. A vasta gama de serviços oferecidos pela AWS apresentou uma curva de aprendizado acentuada. Integrar e gerenciar esses serviços de forma eficiente dentro do pipeline foi um desafio. Além disso, garantir a implantação consistente e automatizada de nossas políticas de segurança em diversas contas da AWS provou ser complexo, levando a uma desaceleração no desenvolvimento. Apesar desses desafios, a equipe os superou compreendendo meticulosamente cada serviço da AWS, como o pipeline de CI/CD funcionava com cada serviço e testando e iterando continuamente nossas configurações. Essa experiência enfatizou a importância do conhecimento aprofundado e do planejamento adequado ao lidar com plataformas de nuvem complexas.

Considerações finais

Além disso, essa abordagem libera recursos valiosos dentro da BigID, permitindo-nos direcionar nossos esforços para tarefas mais estratégicas e iniciativas centradas no cliente. A automação não apenas aprimora a segurança, mas também promove uma cultura de proatividade dentro da organização. Essa proatividade se manifesta na capacidade de detectar e mitigar vulnerabilidades potenciais muito antes que elas causem qualquer dano. É como ter um guardião de segurança automatizado que nunca dorme, mantendo vigilância constante sobre a infraestrutura em nuvem.

Além disso, esta abordagem inovadora para segurança na nuvem é intrinsecamente escalável. À medida que a BigID continua a expandir suas operações e a gerenciar volumes de dados cada vez maiores, os princípios de IaC podem ser facilmente adaptados para atender a esse crescimento. Essa escalabilidade garante que, independentemente do quanto a BigID cresça, sua postura de segurança na nuvem permaneça robusta e confiável, pronta para enfrentar qualquer desafio que surja.

Mas a jornada não termina aqui. O cenário digital está em constante evolução, com o surgimento de novas ameaças à segurança. No entanto, com uma postura de segurança em nuvem automatizada, a BigID está bem equipada para se manter à frente das tendências. Podemos adaptar nossas medidas de segurança em tempo real para combater essas ameaças, garantindo que permaneçamos sempre um passo à frente.

A jornada de Automatizando a segurança na nuvem na BigID É uma prova das maneiras inovadoras pelas quais as organizações podem adotar a tecnologia para aprimorar sua postura de segurança. Ao combinar os princípios de Infraestrutura como Código com as ferramentas de CI/CD do GitLab, a BigID não está apenas melhorando suas defesas, mas também pavimentando o caminho para um futuro onde a automação desempenha um papel central na segurança em nuvem. Neste mundo digital em constante mudança, a automação não é mais um diferencial; é uma necessidade absoluta, um pilar para organizações que buscam fornecer serviços seguros, confiáveis e eficientes.

Para saber mais sobre os esforços contínuos da BigID em segurança na nuvem e descoberta automatizada de dados—Agende uma demonstração gratuita individual hoje mesmo.