Com o cenário de ameaças em constante evolução, o setor de segurança tem aproveitado dados e pesquisas de inteligência de ameaças para enriquecer a telemetria coletada de diversos sensores. Demos um passo importante para aprender sobre o adversário e compreender suas táticas, técnicas e procedimentos, buscando fornecer mecanismos de detecção e alerta precisos.

Nos últimos anos, testemunhamos a evolução da Inteligência de Ameaças, desde os tempos de relatórios sobre agentes maliciosos com listas de Indicadores de Comprometimento até o enriquecimento direto de dados ("inteligência de ameaças acionável") em plataformas SIEM ou SOAR para "detecção de ameaças em tempo real".

E para que serve tudo isso… Em última análise, para poder proteger os sistemas que contêm dados sensíveis.

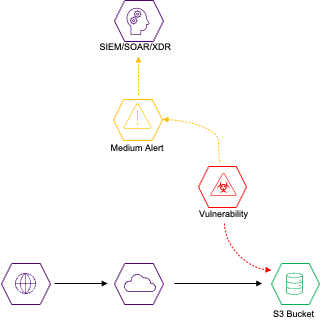

Como setor, falhamos em alcançar nosso objetivo e estamos significativamente atrasados na compreensão de nossos dados. É imprescindível que entendamos as informações que possuímos, quem tem acesso a elas e quais sistemas armazenam essas informações. Os avanços nas tecnologias de segurança nos deram a capacidade de identificar malware, configurações incorretas e vulnerabilidades, sobrepondo informações de ameaças acionáveis e correlacionando todos esses pontos de telemetria para priorizar alertas.

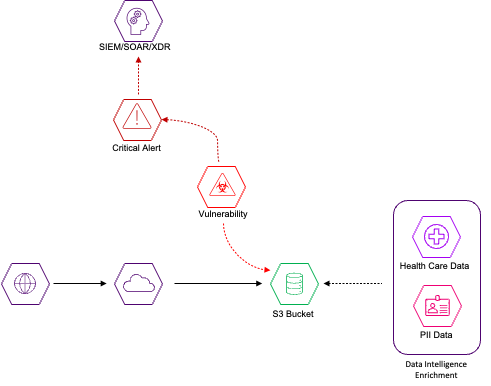

Mas será que é realmente possível priorizar alertas de sistemas se você não sabe quais sistemas possuem esses alertas? Dados críticos ou sensíveis? Foi aqui que nasceu o conceito de Enriquecimento de Inteligência de Dados. Descobrir todos os dados críticos ou sensíveis em seu ambiente e integrar essas informações com suas ferramentas de segurança para uma priorização de alertas ainda mais precisa.

Como começar a usar o enriquecimento de dados com inteligência

Da detecção de ameaças à resposta a incidentes, aqui estão 5 passos para começar sua jornada:

-

- Desenvolva sua estratégia de segurança para mitigar vetores de ataque que possam persistir em seu ambiente.

- Dependendo do vetor de ataque que você está combatendo, certifique-se de que suas ferramentas de detecção (neste caso, ferramentas de gerenciamento de postura de segurança na nuvem) tenham a capacidade de ingerir dados de telemetria de soluções de descoberta de dados.

- Utilizando o BigID descobrir e classificar todos os dados em seu ambiente

- Ao utilizar a(s) integração(ões) do BigID com o seu CSPM, a gravidade dos alertas será calculada automaticamente com base nos dados contidos no sistema que gera o alerta, e a priorização será ajustada de acordo.

- Sua equipe de segurança, Centro de Operações de Segurança (SOC) ou sistema de Detecção e Resposta Gerenciada (MDR) poderá responder aos alertas que são cruciais para reduzir o risco para sua empresa.

Você finalmente poderá se livrar do ruído, reduzir a fadiga de alertas e capacitar sua equipe de segurança para se tornar melhor, mais rápida e mais forte — tudo isso enquanto se mantém um passo à frente do cenário de ameaças em constante evolução. Obtenha uma demonstração 1:1 hoje.