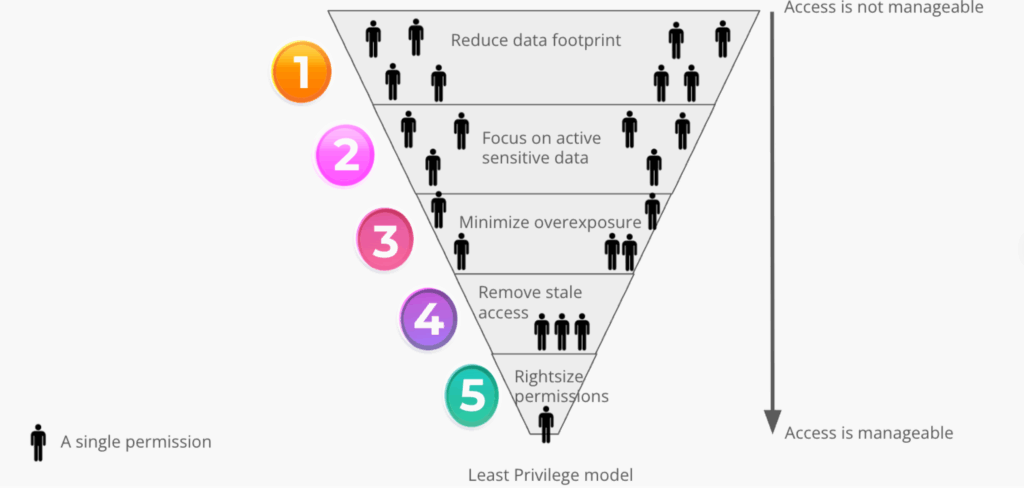

No ambiente de dados distribuídos atual, o “Privilégio Mínimo”O modelo de "acesso restrito" — que garante que indivíduos e sistemas tenham apenas o acesso mínimo necessário — é o padrão ouro para segurança. No entanto, alcançá-lo é muitas vezes mais fácil dizer do que fazer. As equipes de segurança enfrentam um volume incontrolável de permissões, onde a revisão manual de milhares de autorizações entre usuários, funções e grupos não é escalável. Pior ainda, muitas vezes há falta de contexto: é extremamente difícil gerenciar o acesso sem saber quais dados são sensíveis, regulamentados ou críticos para os negócios.

Para resolver isso, as organizações precisam migrar de uma abordagem centralizada e restritiva para uma abordagem descentralizada, capacitando as pessoas que melhor conhecem os dados: os Proprietários dos Dados. Apresentamos aqui um guia prático de 5 etapas para reduzir a superfície de ataque e realizar revisões de direitos eficazes, mapeado para os produtos BigID que tornam isso possível.

Etapa 1: Concentre-se em dados ativos e sensíveis.

O desafio: Você não pode proteger o que não pode ver. Tentar revisar o acesso a todos os arquivos da organização é uma receita para o esgotamento.

A solução: Priorize. Identifique os dados mais importantes — dados comerciais sensíveis, regulamentados e críticos — e concentre seus esforços neles.

- Produto BigID: Descoberta e classificação de dados.

- Como isso ajuda: O BigID examina toda a sua infraestrutura de dados (nuvem, local, SaaS) para descobrir e classificar informações sensíveis. Isso fornece o contexto necessário para filtrar ruídos e concentrar as análises apenas em dados de alto risco.

Etapa 2: Reduza sua pegada de dados

O desafio: O acúmulo de dados aumenta o risco. Dados obsoletos e não utilizados geralmente retêm permissões antigas que não são mais monitoradas.

A solução: Exclua ou arquive dados não utilizados e obsoletos antes mesmo de iniciar a análise de acesso. Se os dados não existirem, não poderão ser expostos.

- Produto BigID: Retenção de dados e Exclusão de dados.

- Como isso ajuda: Ao automatizar as políticas de retenção, o BigID ajuda você a identificar e descartar dados que perderam sua utilidade comercial. Isso reduz significativamente o volume de arquivos que os proprietários dos dados precisam revisar.

Etapa 3: Remover acessos obsoletos

O desafio: Com o tempo, os usuários acumulam permissões que não usam mais, criando caminhos de acesso "adormecidos" que os invasores podem explorar.

A solução: Revogue imediatamente as permissões não utilizadas ou expiradas.

- Produto BigID: Acesso à Inteligência.

- Como isso ajuda: O BigID identifica permissões que não são usadas há muito tempo. Você pode automatizar a revogação dessas permissões obviamente "obsoletas" sem precisar de intervenção humana, liberando ainda mais espaço para a revisão manual.

Passo 4: Minimize a superexposição

O desafio: Alguns dos maiores riscos decorrem de configurações de acesso amplo que são facilmente negligenciadas, como arquivos compartilhados por meio de links públicos ou acessíveis a "Todos" na organização.

A solução: Corrija o acesso aberto e o acesso externo a dados sensíveis antes de solicitar a intervenção dos proprietários dos dados. Isso reduz imediatamente a superfície de ataque.

- Produto BigID: Inteligência de Acesso & DSPM (Gestão da Postura de Segurança de Dados) .

- Como isso ajuda: O BigID detecta e sinaliza dados superexpostos, identificando acessos abertos e externos a informações sensíveis. As equipes de segurança podem bloquear essas exposições de alto risco globalmente, garantindo que apenas usuários específicos e necessários permaneçam com acesso para a revisão final.

Etapa 5: Ajustar as permissões (A camada humana)

O desafio: Uma vez que os riscos óbvios são eliminados pela automação, restam usuários legítimos que ainda podem ter privilégios excessivos. Validar isso exige um contexto de negócios que as equipes de segurança não possuem.

A solução: Capacitar os proprietários dos dados para revisar e validar o acesso restante, garantindo um modelo de privilégio mínimo eficaz.

- Produto BigID: Aplicativo de Remediação Delegada.

- Como isso ajuda: É aqui que a teoria se encontra com a prática. O BigID transfere a responsabilidade da equipe de segurança para os proprietários dos dados por meio de um fluxo de trabalho simplificado e automatizado. Os proprietários podem revisar facilmente as permissões atuais e decidir se desejam "Manter" ou "Revogar" as permissões.

Conclusão

Ao combinar a redução automatizada da superfície de dados com uma Revisão de Direitos Delegados, as organizações podem passar de um cenário caótico e com grande volume de dados para um modelo de Privilégio Mínimo simplificado e seguro.

Pronto para reduzir sua superfície de ataque? Identifique seus dados sensíveis, remova os dados obsoletos e de acesso aberto e devolva o poder aos proprietários dos seus dados com o BigID.

Entre em contato com um de nossos especialistas em segurança de dados hoje mesmo. Agende uma sessão individual aqui para começar!