¿Qué es el Principio de Acceso de Mínimos Privilegios (PoLP)?

Acceso con privilegios mínimos limita los derechos de acceso o permisos de usuarios, aplicaciones y sistemas Solo a lo necesario para realizar sus tareas específicas. Es un principio de seguridad informática de la gestión de identidades y accesos (IAM) que otorga a los usuarios acceso únicamente a los datos, sistemas y recursos necesarios para sus funciones laborales, negándoles el acceso a cualquier otro elemento.

¿Qué es la expansión de privilegios?

A menudo, los usuarios tienen acceso a datos o sistemas de gran valor, pero no se les revocan sus derechos cuando ya no los necesitan. Es posible que se les hayan otorgado privilegios elevados, como el de administrador, porque el equipo de TI les otorgó permisos generales para mayor comodidad.

Su papel puede haber cambiado, pero su permiso de acceso Nunca fueron revisados. Como resultado, ahora tienen derechos de acceso adicionales. Podrían haber recibido lo que se suponía era un acceso temporal. Sin embargo, estos derechos a corto plazo nunca fueron revocados.

El aumento de privilegios se refiere a este fenómeno en el cual los usuarios siguen obteniendo credenciales privilegiadas o acceso adicional sin que se revisen sus privilegios existentes, lo que da como resultado un acceso que va más allá de sus necesidades.

Su negocio puede mejorar su postura de seguridad Al integrar el acceso y las revisiones de PoLP en su protocolo de seguridad de la información, también puede combinarlos con el acceso justo a tiempo para evitar la proliferación de privilegios.

¿Por qué implementar el principio de acceso con privilegios mínimos (LPA)?

Limitar las amenazas internas

Las filtraciones de datos no siempre son causadas por actores maliciosos. A veces, pueden deberse a amenazas internas O se otorga acceso a sistemas críticos y a la red a personas que no lo necesitan. El acceso con privilegios mínimos ayuda reducir el riesgo de acceso no autorizado, violaciones de datos y ataques cibernéticos.

Al restringir el acceso únicamente a lo necesario, las organizaciones pueden controlar y supervisar mejor sus sistemas y datos, reduciendo así su superficie de ataque. Esto ayuda a reducir la superficie de ataque al minimizar el riesgo de error humano, mal uso intencional o exposición accidental.

El acceso a PoLP a menudo se combina con control de acceso basado en funciones, donde a los usuarios se les concede acceso dependiendo de lo que necesitan para realizar su trabajo.

Cumplir con las regulaciones

Normas y regulaciones de seguridad de datos, como HIPAA, PCI DSSy GDPR, requieren que usted tenga medidas adecuadas para protegerse información sensible y datos personales de sus clientes. El principio del mínimo privilegio es uno de los métodos que puede implementar para demostrar que está haciendo la debida diligencia.

Aplicación de políticas de ciberseguridad

Para los profesionales de la ciberseguridad, aplicar el principio de LPA es esencial para su trabajo. Deben garantizar que las políticas y procedimientos de control de acceso estén implementados y que todos los usuarios los cumplan. La revisión y auditoría periódicas del acceso de los usuarios también son necesarias para garantizar que los permisos se mantengan actualizados y que no se otorguen privilegios innecesarios.

El acceso con privilegios mínimos es un principio de seguridad fundamental que las organizaciones y los profesionales de la ciberseguridad deben priorizar para proteger sus sistemas, datos y reputación.

Principios de privilegio mínimo (POLP)

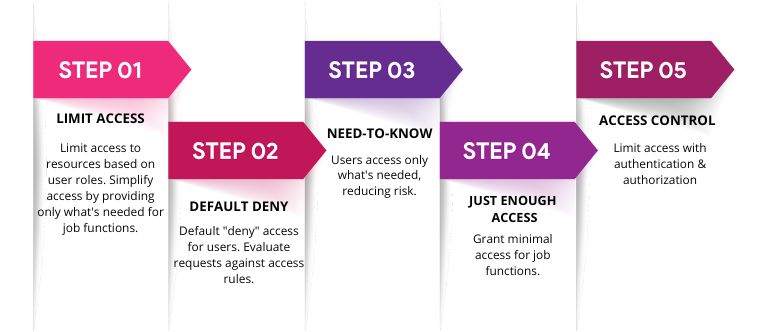

Las siguientes son las mejores prácticas de LPA:

- Limitar acceso: LPA debe proporcionar niveles adecuados de acceso a recursos, datos o sistemas según el rol y la responsabilidad de cada usuario. En resumen, el sistema solo debe proporcionar a los usuarios acceso a los recursos necesarios para completar sus tareas.

- Denegación predeterminada: Bajo LPA, la opción predeterminada es denegar el acceso a un recurso. Cuando un usuario solicita acceso a un recurso, el sistema de control de acceso evalúa la solicitud según un conjunto de reglas que determinan si se debe conceder. Esto es similar al marco de acceso a la red de confianza cero (ZTNA), donde se asume que ningún usuario o dispositivo es de confianza por defecto.

- Lo que necesita saber: Los usuarios solo tienen acceso a lo que necesitan para realizar sus tareas. Esto garantiza que solo las personas autorizadas accedan a datos o recursos confidenciales, lo que reduce... el riesgo de violaciones de datos.

- Acceso suficiente: Otorgar a los usuarios el permiso mínimo y el acceso necesarios a la información requerida para completar una tarea en lugar de darles a los usuarios acceso completo a los recursos.

- Control de acceso: Utilice mecanismos de control de acceso para limitar el acceso según las políticas y reglas establecidas por los administradores. Estos mecanismos incluyen sistemas de autenticación, autorización y contabilidad (AAA), diseñados para garantizar que los usuarios solo accedan a los recursos a los que están autorizados.

Implementar el acceso con privilegios mínimos para prevenir brechas de seguridad

Según el Informe de investigaciones de violación de datos de Verizon de 2024, 68% de infracciones Involucró un elemento humano no malicioso, como errores o caer en ataques de ingeniería social. El informe "El costo de una filtración de datos" de IBM reveló que el costo promedio de una filtración de datos era... $4,88 millones. 94% de organizaciones Se experimentaron incidentes de seguridad de correo electrónico, con 70% de ataques de apropiación de cuentas (ATO) que comenzaron como intentos de phishing.

LPA puede ayudar a limitar el daño que pueden causar los atacantes que obtienen acceso mediante un ataque de phishing. Puede mitigar el impacto del robo de credenciales al limitar el acceso que un atacante puede obtener con credenciales robadas. Aquí te explicamos cómo implementar el principio de mínimo acceso.

- Audite su entorno para revisar los roles y el acceso en busca de credenciales de acceso con demasiados privilegios.

- Eliminar privilegios de administrador local para aquellos que no los necesitan.

- Cree cuentas de administrador separadas de las cuentas estándar y supervise las sesiones de usuarios privilegiados para detectar actividades anómalas.

- Utilice una bóveda digital para proporcionar credenciales de acceso de administrador.

- Cambie las contraseñas de administrador después de usarlas para evitar el robo de contraseñas por parte de software keylogging y ataques de pass-the-hash.

- Implementar privilegios de acceso justo a tiempo, permitiendo a los usuarios acceder a la información necesaria para completar sus tareas.

- Supervise los privilegios de gestión de identidad y acceso en entornos de nube, como las plataformas AWS, Azure y Google Cloud, y elimine los permisos que no sean necesarios.

Ejemplos de acceso con privilegios mínimos

El principio de LPA se puede aplicar en una amplia gama de industrias y sectores verticales. A continuación, se muestran algunos ejemplos de su aplicación en diferentes sectores:

- Sanidad: En la industria de la salud, la LPA es fundamental para protección de datos confidenciales de los pacientesEl acceso debe limitarse únicamente a los profesionales sanitarios que necesitan acceder a los datos del paciente para brindar atención. Por ejemplo, el personal de enfermería y los médicos pueden necesitar acceder a los datos del paciente, mientras que el personal administrativo puede no necesitarlo.

- Finanzas: En el sector financiero, la LPA protege los datos financieros y reduce el riesgo de fraude. El acceso debe limitarse únicamente a los empleados que necesitan acceder a los datos financieros. Por ejemplo, los asesores financieros necesitan los datos financieros de sus clientes, mientras que el personal administrativo no.

- Gobierno: En el sector público, el principio de privilegio mínimo es fundamental para proteger los datos confidenciales y la seguridad nacional. El acceso debe limitarse únicamente a las personas con requisitos de acceso. Por ejemplo, la información clasificada debe restringirse a personas con autorización de seguridad.

- Educación: En el sector educativo, la LPA es importante para proteger los datos de los estudiantes y garantizar la privacidad. Por ejemplo, los profesores necesitan datos de los estudiantes para ofrecer instrucción personalizada, pero el personal administrativo no.

- Fabricación: En la industria manufacturera, la LPA es importante para proteger la propiedad intelectual y los secretos comerciales. Por ejemplo, los ingenieros pueden necesitar acceso a los archivos de diseño, mientras que los trabajadores de fábrica podrían no necesitarlo.

Confianza cero, privilegio mínimo

Confianza cero El mínimo privilegio son dos conceptos relacionados que buscan mejorar la ciberseguridad al limitar el acceso a datos, sistemas y recursos. La confianza cero es un modelo de seguridad que asume que todos los usuarios, dispositivos y aplicaciones son amenazas potenciales y deben ser verificados antes de acceder a los recursos. El mínimo privilegio consiste en limitar el acceso de los usuarios únicamente a lo necesario para realizar su trabajo.

El concepto de confianza cero, privilegio mínimo Implica combinar estos dos principios de seguridad para crear un entorno más seguro. Este enfoque se basa en la idea de que los usuarios deben poder acceder a los datos, sistemas y recursos que necesitan para realizar sus funciones laborales, y que el acceso debe concederse caso por caso, en lugar de asumir que los usuarios deben tener acceso a todo por defecto.

Si bien el concepto de privilegio mínimo de confianza cero puede mejorar la seguridad, también existen algunas preocupaciones y desafíos asociados con su implementación:

- Complejidad de implementación: Implementando la confianza cero El acceso con privilegios mínimos puede ser complejo y requerir mucho tiempo. Requiere un análisis exhaustivo de los sistemas y datos de la organización, así como el desarrollo de políticas y controles de acceso granulares.

- Experiencia de usuario: El principio de confianza cero y privilegio mínimo puede hacer que la experiencia del usuario sea más complicada, ya que los usuarios pueden necesitar solicitar acceso a los recursos caso por caso, en lugar de que se les conceda el acceso automáticamente.

- Uso intensivo de recursos: La implementación del sistema de confianza cero y privilegio mínimo puede requerir recursos adicionales, como más personal y tecnologías más avanzadas, para monitorear y controlar eficazmente el acceso a los recursos.

- Desafíos de la integración: Integrar el principio de mínimo privilegio de confianza cero con sistemas y aplicaciones existentes puede ser un desafío, ya que puede requerir cambios significativos en la arquitectura y la infraestructura subyacentes.

- Requisitos de cumplimiento: El principio de mínimo privilegio de confianza cero también puede generar preocupaciones sobre cumplimiento, ya que algunas regulaciones y estándares pueden requerir que se otorguen ciertos niveles de acceso de manera predeterminada, lo que puede entrar en conflicto con el principio de mínimo privilegio.

Si bien la implementación de la confianza cero y el mínimo privilegio conllevan algunas preocupaciones y desafíos, este enfoque de seguridad puede mejorar la seguridad al reducir el riesgo de filtraciones de datos y ciberataques. Es importante que las organizaciones consideren cuidadosamente los riesgos y beneficios de este enfoque y lo implementen de forma que se ajuste a sus necesidades y requisitos específicos.

El enfoque de BigID para el acceso con privilegios mínimos

Los datos son su activo más valioso y lo que buscan sus adversarios. Implementar un modelo de mínimos privilegios y establecer una arquitectura de confianza cero comienza con conociendo sus datos. BigID ofrece a las organizaciones visibilidad y control total de los datos para alcanzar un modelo de mínimos privilegios. El enfoque de BigID centrado en los datos para la confianza cero combina... Descubrimiento profundo de datos, clasificación de datos de última generación, y gestión de riesgos.

Sepa dónde se encuentran estos datos, qué tan sensibles son y ¿Quién accede para comprender la sobreexposición de los datos? y usuarios o grupos con privilegios excesivos sobre datos confidenciales. Realizar automáticamente remediación sobre conjuntos de datos, fuentes y archivos, así como sobre usuarios y grupos. Detecte rápidamente las infracciones y revocar derechos de acceso a archivos y permisos para datos confidenciales o críticos. Estos conocimientos permiten a los equipos de seguridad definir y aplicar políticas rígidas en torno a los datos confidenciales para mitigar la exposición y el uso no deseados, donde sea que se encuentren esos datos, en todo el mundo. ciclo de vida de los datos.

Para comenzar a reforzar su Postura de seguridad de datos e implementación un modelo de acceso con privilegios mínimos en todo su panorama de datos, Programe una demostración gratuita 1:1 con BigID hoy.