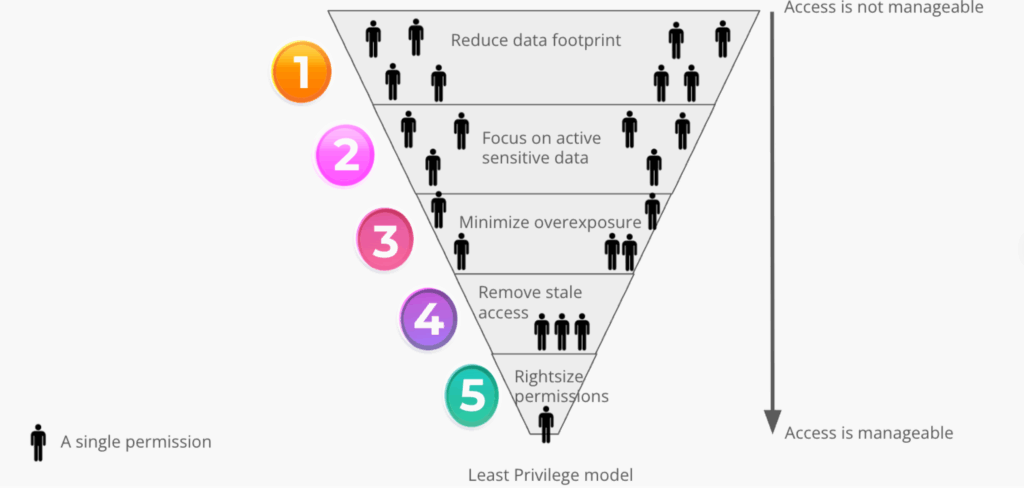

En el entorno de datos distribuidos actual, “Mínimo privilegio”El modelo ”—garantizar que las personas y los sistemas tengan solo el acceso mínimo necesario—es el estándar de oro en seguridad. Sin embargo, lograrlo suele ser más fácil de decir que de hacer. Los equipos de seguridad se enfrentan a un volumen de permisos inmanejable, donde la revisión de miles de permisos entre usuarios, roles y grupos no es escalable manualmente. Peor aún, a menudo existe una falta de contexto: resulta abrumador gestionar el acceso sin saber qué datos son sensibles, regulados o críticos para el negocio.

Para solucionar esto, las organizaciones deben cambiar de un cuello de botella centralizado a un enfoque descentralizado, empoderando a quienes mejor conocen los datos: los Propietarios de los Datos. Aquí presentamos un recorrido práctico de 5 pasos para reducir la superficie de ataque y realizar revisiones de derechos efectivas, adaptado a los productos de BigID que lo hacen posible.

Paso 1: Céntrese en los datos activos y sensibles

El desafío: No se puede proteger lo que no se ve. Intentar revisar el acceso a cada archivo de la organización es una receta para la fatiga.

La solución: Priorizar. Identificar los datos más importantes (datos empresariales sensibles, regulados y críticos) y centrar los esfuerzos en ellos.

- Producto BigID: Descubrimiento y clasificación de datos.

- Cómo ayuda: BigID escanea todo su patrimonio de datos (nube, local, SaaS) para descubrir y clasificar información confidencial. Esto le proporciona el contexto necesario para filtrar el ruido y centrar las revisiones únicamente en datos de alto riesgo.

Paso 2: Reduzca su huella de datos

El desafío: El acaparamiento de datos conlleva un mayor riesgo. Los datos obsoletos y sin uso suelen conservar permisos antiguos que ya no se supervisan.

La solución: Elimine o archive los datos no utilizados y obsoletos incluso antes de iniciar la revisión de acceso. Si los datos no existen, no se pueden exponer.

- Producto BigID: Conservación de datos y Eliminación de datos.

- Cómo ayuda: Al automatizar las políticas de retención, BigID le ayuda a identificar y eliminar datos que han perdido su valor comercial. Esto reduce significativamente el volumen de archivos que los propietarios de datos deben revisar.

Paso 3: Eliminar el acceso obsoleto

El desafío: Con el tiempo, los usuarios acumulan permisos que ya no utilizan, creando rutas de acceso “inactivas” que los atacantes pueden explotar.

La solución: Revocar inmediatamente los permisos no utilizados o obsoletos.

- Producto BigID: Inteligencia de acceso.

- Cómo ayuda: BigID identifica los permisos que no se han utilizado durante mucho tiempo. Puede automatizar la revocación de estos permisos obsoletos sin necesidad de intervención humana, lo que facilita aún más la revisión manual.

Paso 4: Minimizar la sobreexposición

El desafío: Algunos de los mayores riesgos provienen de configuraciones de acceso amplio que se pasan por alto fácilmente, como archivos compartidos a través de enlaces públicos o accesibles para “todos” en la organización.

La solución: Remediar el acceso abierto y externo a datos confidenciales antes de solicitar la intervención de los propietarios de los datos. Esto reduce inmediatamente la superficie de ataque.

- Producto BigID: Inteligencia de acceso & DSPM (Gestión de la postura de seguridad de datos). .

- Cómo ayuda: BigID detecta y marca datos sobreexpuestos, identificando el acceso abierto y externo a información confidencial. Los equipos de seguridad pueden bloquear estas exposiciones de alto riesgo a nivel global, garantizando que solo los usuarios específicos y necesarios permanezcan para la revisión final.

Paso 5: Ajustar los permisos (La capa humana)

El desafío: Una vez que se eliminan los riesgos obvios, quedan usuarios legítimos que aún pueden tener privilegios excesivos. Validar esto requiere un contexto empresarial del que carecen los equipos de seguridad.

La solución: Permita a los propietarios de datos revisar y validar el acceso restante para garantizar un verdadero modelo de mínimo privilegio.

- Producto BigID: Aplicación de remediación delegada.

- Cómo ayuda: Aquí es donde la teoría se pone en práctica. BigID transfiere la carga del equipo de seguridad a los propietarios de los datos mediante un flujo de trabajo optimizado y automatizado. Los propietarios pueden revisar fácilmente sus permisos actuales y decidir si los mantienen o los revocan.

Conclusión

Al combinar la reducción automatizada de la superficie de datos con una revisión de derechos delegados, las organizaciones pueden pasar de un caos y un gran volumen a un modelo de privilegio mínimo seguro y optimizado.

¿Estás listo para reducir tu superficie de ataque? Identifique sus datos confidenciales, limpie los datos obsoletos y de acceso abierto y devuelva el poder a los propietarios de sus datos con BigID.

Conéctese hoy con uno de nuestros expertos en seguridad de datos. ¡Programe una reunión individual aquí para comenzar!