No cenário digital atual, a fusão de exposição de dados sensíveis e o poder formidável de inteligência artificial remodelou o campo de batalha da cibersegurança. Ao navegarmos por esse terreno complexo, fica evidente que a IA não é apenas uma ferramenta nas mãos de adversários cibernéticos — é um catalisador para a evolução da segurança cibernética. violações de dadosContinue a leitura para descobrir como as inovações impulsionadas pela IA transformaram os métodos e a escala de exposição de dados.

O que é a exposição de dados sensíveis?

Hoje, mais do que nunca, compreender a exposição de dados sensíveis é fundamental para salvaguardar a integridade das nossas informações. Os principais aspectos incluem:

Definindo Dados Sensíveis e Sua Importância

Dados sensíveis englobam as informações mais valiosas – Informações de identificação pessoal (PII), dados financeiros, propriedade intelectualE muito mais. É a espinha dorsal tanto de empresas quanto de indivíduos, possuindo imenso valor e importância.

Entendendo os ataques de exposição de dados sensíveis e suas táticas

Os ataques de exposição de dados sensíveis são manobras furtivas orquestradas por cibercriminosos para acessar, roubar ou comprometer informações confidenciais. Esses ataques podem assumir diversas formas, desde phishing e malware até técnicas sofisticadas de hacking. Suas táticas evoluem constantemente, explorando vulnerabilidades em sistemas e no comportamento humano.

Vulnerabilidades comuns a dados sensíveis

As vulnerabilidades são geralmente abundantes na maioria das organizações. Compreender essas vulnerabilidades é crucial para construir defesas robustas contra ameaças de exposição de dados. Alguns fatores que contribuem para a expansão da superfície de ataque, tornando os dados vulneráveis a possíveis violações, incluem:

- Intrusão com Inteligência Artificial: Com o avanço da IA, os cibercriminosos estão utilizando algoritmos avançados para invadir sistemas, explorando vulnerabilidades com velocidade e precisão sem precedentes.

- Renascimento do phishing: Os ataques de phishing baseados em IA agora imitam o comportamento humano, tornando-os mais difíceis de detectar. Esses ataques geralmente induzem os usuários a compartilhar informações confidenciais por meio de e-mails, mensagens ou sites enganosos.

- Vulnerabilidades da IoT: Os dispositivos da Internet das Coisas (IoT) coletam grandes quantidades de dados, mas frequentemente carecem de medidas de segurança robustas. Ataques baseados em inteligência artificial podem explorar essas vulnerabilidades para obter acesso não autorizado a informações confidenciais.

- Ameaças internas amplificadas pela IA: Funcionários ou pessoas com acesso a dados sensíveis representam um risco significativo, especialmente quando combinado com ferramentas de IA que podem navegar rapidamente pelos sistemas e contornar protocolos de segurança.

- Insegurança na nuvem: Embora os serviços em nuvem ofereçam conveniência, configurações incorretas ou controles de acesso fracos pode expor dados sensíveis a ataques baseados em IA, levando a violações devastadoras.

- Exploração da cadeia de suprimentos: Os algoritmos de IA podem identificar pontos fracos nas cadeias de suprimentos, permitindo que invasores se infiltrem em redes confiáveis e acessem dados confidenciais por meio de fornecedores ou parceiros terceirizados.

- Impersonação por Deepfake: Tecnologia Deepfake Sistemas alimentados por inteligência artificial podem fabricar gravações de áudio ou vídeo convincentes, levando a ataques de engenharia social nos quais indivíduos são manipulados para divulgar informações confidenciais.

- Mineração de dados em mídias sociais: Os algoritmos de IA vasculham vastas quantidades de dados de redes sociais, extraindo informações pessoais que podem ser exploradas para ataques direcionados ou roubo de identidade.

Impactos da exposição de dados sensíveis

Após a exposição de dados sensíveis, as organizações enfrentam repercussões multifacetadas que vão muito além de meros dígitos e bytes. Vamos explorar as profundas implicações:

Consequências financeiras: Calculando os custos das violações de segurança

De remediação Apesar dos esforços para reduzir custos e multas regulatórias, o impacto financeiro das violações de dados pode ser impressionante. Cada registro comprometido repercute nos balanços patrimoniais, levando as organizações a reavaliarem suas estratégias de gerenciamento de riscos diante do aumento das despesas.

Danos à reputação: efeitos na confiança e na integridade da marca

A confiança, uma vez abalada, não é facilmente recuperada. A erosão da confiança do consumidor pode prejudicar até mesmo as marcas mais resilientes, ressaltando a importância crucial de salvaguardar a reputação em uma era de maior transparência e escrutínio.

Consequências Legais e Regulatórias: Como Lidar com os Desafios de Conformidade

Navegar pelo labirinto das estruturas legais e regulatórias torna-se uma tarefa árdua após uma violação de dados. O não cumprimento das normas não só acarreta pesadas multas, como também mina a credibilidade da organização, o que exige uma abordagem proativa à gestão da conformidade.

Interrupção operacional: o impacto na continuidade dos negócios

Com a paralisação das operações em meio ao caos de uma violação de dados, o impacto na continuidade dos negócios torna-se dolorosamente evidente. De fluxos de trabalho interrompidos a cadeias de suprimentos comprometidas, os efeitos em cadeia da exposição de dados sensíveis ressaltam a necessidade imperativa de resiliência e preparação.

Em essência, compreender os profundos impactos da exposição de dados sensíveis capacita as organizações a fortalecerem suas defesas e mitigarem riscos, fomentando uma cultura de resiliência diante das ameaças em constante evolução.

.

Exemplos de exposição de dados sensíveis

Não existem duas indústrias iguais, e o mesmo se aplica aos seus desafios de cibersegurança. Da saúde às finanças, cada setor enfrenta uma combinação única de requisitos regulatórios, cenários de ameaças e restrições operacionais. Alguns exemplos em diversos setores incluem:

Violação de dados da Equifax (2017):

Incidente: Hackers exploraram uma vulnerabilidade no site da Equifax, obtendo acesso a informações pessoais sensíveis de aproximadamente 147 milhões de consumidores.

Lições aprendidas: Essa violação ressaltou a importância da gestão oportuna de patches e de medidas robustas de cibersegurança. Destacou a necessidade de as organizações priorizarem a segurança dos dados dos clientes e investirem em soluções robustas de segurança. detecção e resposta Capacidades para mitigar rapidamente as violações.

Violação de dados da Marriott International (2018):

Incidente: A Marriott divulgou uma violação de dados que afetou seu sistema de reservas Starwood, comprometendo as informações pessoais de até 500 milhões de hóspedes.

Lições aprendidas: A violação de segurança da Marriott destacou a importância da due diligence durante fusões e aquisições, enfatizando a relevância da integração de avaliações de cibersegurança ao processo de due diligence. Também ressaltou a necessidade de as organizações monitorarem de perto os sistemas e fornecedores terceirizados para detectar e mitigar riscos potenciais.

Em essência, explorar exemplos de exposição de dados sensíveis oferece um roteiro para navegar nas águas turbulentas da segurança cibernética. Ao extrair lições de incidentes de grande repercussão, manter-se vigilante contra tendências emergentes e adaptar as respostas aos desafios específicos de cada setor, as organizações podem fortalecer suas defesas e proteger dados sensíveis em um cenário digital em constante transformação.

O papel da IA na exposição de dados sensíveis

Desvendar o potencial da inteligência artificial (IA) no âmbito da exposição de dados sensíveis traz consigo tanto promessas quanto perigos. Algumas das formas como a IA pode ser utilizada incluem:

Aproveitando a IA para detecção e prevenção

Aproveitar o poder da IA permite que as organizações se mantenham um passo à frente na corrida armamentista constante contra as ameaças cibernéticas. Da detecção de anomalias à análise preditiva, a IA aprimora as medidas de segurança tradicionais, fortalecendo as defesas com agilidade e eficácia sem precedentes.

Ameaças impulsionadas por IA: entendendo os riscos

Contudo, à medida que a IA evolui, também evoluem as capacidades dos agentes maliciosos. As ameaças impulsionadas pela IA representam uma ameaça iminente, empregando táticas sofisticadas para explorar vulnerabilidades e infiltrar defesas robustas. Compreender o panorama complexo das ameaças da IA é fundamental para manter a vigilância em uma era de inovação constante.

Perspectivas Futuras: Antecipando o Papel Evolutivo da IA na Segurança de Dados

Olhando para o futuro, a trajetória do papel da IA na segurança de dados permanece empolgante e incerta. À medida que os algoritmos de IA se tornam cada vez mais sofisticados, nossas defesas também precisam evoluir para enfrentar o desafio. Antecipar a trajetória da evolução da IA fornece às organizações a visão necessária para se adaptarem e prosperarem em meio às mudanças de paradigma na guerra cibernética.

A interseção entre IA e a exposição de dados sensíveis oferece um panorama complexo de oportunidades e riscos. Ao aproveitar o potencial transformador da IA, mantendo-se vigilantes contra seus perigos inerentes, as organizações podem navegar no cenário digital com confiança e resiliência.

Mitigando os riscos de exposição de dados sensíveis

Na luta incessante para proteger dados sensíveis, as medidas proativas são a base da defesa. As melhores práticas para mitigar riscos incluem:

Implementando protocolos de segurança robustos e melhores práticas.

Na vanguarda da defesa encontram-se protocolos de segurança robustos, meticulosamente elaborados para resistir ao ataque de ameaças cibernéticas. Desde controles de acesso até padrões de criptografia, a implementação das melhores práticas fortalece a fortaleza digital, erguendo barreiras contra potenciais invasores.

Treinamento e Conscientização de Funcionários: Fortalecendo a Defesa Humana

Numa era em que o erro humano figura entre as maiores vulnerabilidades, capacitar os colaboradores com conhecimento torna-se fundamental. Através de formação abrangente e maior consciencialização, os indivíduos transformam-se na primeira linha de defesa, reforçando a barreira humana contra ataques de engenharia social e phishing.

Adoção de Tecnologias Avançadas: Da Criptografia à Análise Comportamental

A adoção da vanguarda da inovação tecnológica abre novos caminhos para fortalecer dados sensíveis contra intrusões. De algoritmos de criptografia robustos a análises comportamentais de ponta, as tecnologias avançadas estão prestes a revolucionar a segurança de dados, oferecendo insights e proteções antes inimagináveis.

Mitigar os riscos de exposição de dados sensíveis exige uma abordagem multifacetada que combine capacidade tecnológica com vigilância humana. As organizações podem navegar no cenário digital com confiança e resiliência ao adotarem medidas proativas e promoverem uma cultura de consciência de segurança.

A abordagem proativa da BigID para a proteção de dados sensíveis.

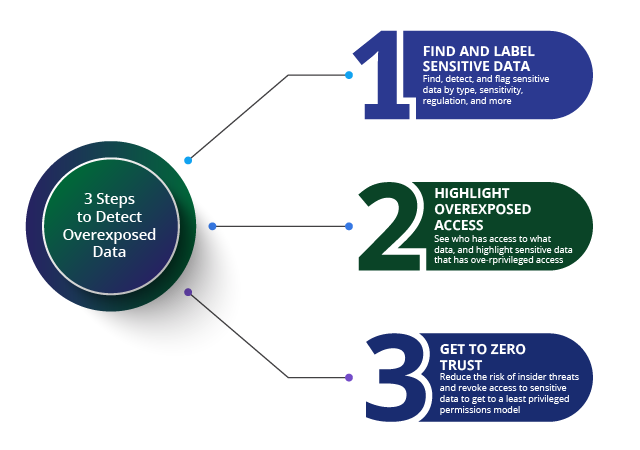

Para organizações que buscam se manter atualizadas sobre as novas ameaças cibernéticas, a BigID oferece a solução ideal. Nossa abordagem de segurança centrada em dados combina descoberta profunda de dados, classificação de dados de última geração e gerenciamento de riscos. Saiba onde seus dados estão localizados, qual o seu nível de sensibilidade e quem está acessando-os para proteger os ativos mais valiosos da sua empresa.

Com o BigID você pode:

- Conheça seus dados: A capacidade de identificar seus dados é o primeiro passo crucial para proteger dados sensíveis. Para reduzir riscos, as organizações precisam identificar todos os seus dados, em todos os lugares. Descoberta e classificação de dados do BigID Ajuda as organizações a identificar automaticamente seus dados sensíveis, pessoais e regulamentados em todo o cenário de dados.

- Classificação de dados: Classifique todos os dados, em qualquer lugar, para atender aos requisitos de conformidade de privacidade e proteção de dados. Classifique por categoria, tipo, nível de sensibilidade, política e muito mais com [nome da ferramenta/plataforma]. Recursos avançados de classificação de dados do BigID.

- Reduzir o risco: Gerenciar o acesso a dados comerciais sensíveis e críticos – as organizações precisam incorporar o controle de acesso para identificar quem tem (e quem não deve ter) acesso a dados sensíveis. Aplicativo de Inteligência de Acesso da BigID Ajuda as organizações a identificar e remediar problemas de acesso a dados de alto risco com insights baseados em aprendizado de máquina para identificar e priorizar o risco de acesso a arquivos.

- Resposta a incidentes: Quando ocorrem incidentes, cada segundo conta. Análise de violação de dados com reconhecimento de identidade da BigID Avalia com eficácia o alcance e a magnitude de uma violação de dados. Determine rapidamente quais usuários e dados pessoais foram comprometidos e responda de acordo. Saiba mais sobre prevenção de violação de dados aqui.

Para descobrir como a BigID pode reforçar seu programa de segurança e ajudar você a começar a proteger os dados da sua empresa— Agende hoje mesmo uma demonstração individual com nossos especialistas.