Seguros, limitados e revogáveis: o que são tokens SAS do Azure?

No cenário atual, centrado na nuvem e onde a segurança de dados é fundamental, as organizações enfrentam o desafio de conceder acesso controlado aos seus recursos sem comprometer credenciais sensíveis. Os tokens de Assinatura de Acesso Compartilhado (SAS) surgem como uma solução essencial nesse contexto. Azul ecossistema, oferecendo um mecanismo robusto para delegar com segurança o acesso a ativos específicos.

À medida que as empresas utilizam cada vez mais o poder dos serviços do Azure para suas operações, compreender os fundamentos dos tokens SAS torna-se essencial para Garantir a integridade dos dados e mitigar os riscos de segurançaVamos mergulhar no mundo dos tokens SAS, explorando seu significado, implementação e melhores práticas nesta era digital em constante evolução.

O que é um token SAS?

Os tokens SAS, ou tokens de assinatura de acesso compartilhado, são um tipo de token de segurança usado nos serviços de nuvem do Azure, particularmente no Armazenamento do Azure. Barramento de Serviço do Azure, e Azure Cosmos DBOs tokens SAS permitem conceder acesso limitado a recursos nesses serviços sem compartilhar a conta. chaves de acesso diretamente. Elas são comumente usadas para conceder acesso temporário a recursos ou operações específicas.

Existem dois tipos principais de tokens SAS:

Serviço SAS (Assinatura de Acesso Compartilhado)

Os tokens SAS de serviço são usados para conceder acesso a recursos específicos dentro de um serviço, como blobs, filas, tabelas ou arquivos no Armazenamento do Azure. Normalmente, eles são criados com permissões específicas (leitura, gravação, exclusão etc.) e um tempo de expiração. Os tokens SAS de serviço geralmente são associados a um URI de recurso específico.

Conta SAS (Assinatura de Acesso Compartilhado)

Os tokens SAS da conta fornecem acesso mais amplo aos recursos em toda uma conta de armazenamento ou outros serviços do Azure. Eles podem ser usados para executar operações em vários recursos dentro da conta, como listar contêineres ou filas, e são comumente usados para tarefas administrativas. Os tokens SAS da conta também têm permissões específicas e um tempo de expiração.

Ambos os tipos de tokens SAS são criados com base em um conjunto de parâmetros que definem as permissões, o tempo de expiração e outras restrições. Uma vez gerados, os tokens SAS podem ser anexados a URLs como parâmetros de consulta ou incluídos em cabeçalhos HTTP para autenticar e autorizar o acesso aos recursos especificados. Eles fornecem uma maneira segura de delegar o acesso a recursos nos serviços do Azure sem expor credenciais confidenciais.

Como funcionam os tokens SAS?

Imagine os tokens SAS (Shared Access Signature) como chaves especiais que permitem que diferentes pessoas ou sistemas acessem salas específicas em um edifício (como os serviços do Azure) sem precisar fornecer a chave mestra (chaves da conta).

Eis como as organizações podem usar tokens SAS:

Delegar acesso, reduzir riscos

Imagine uma equipe trabalhando em um projeto que precisa acessar determinados arquivos armazenados no Armazenamento do Azure. Em vez de dar a todos a chave mestra do armazenamento (o que seria arriscado), você pode criar tokens SAS para cada membro da equipe. Esses tokens permitem que eles acessem apenas os arquivos necessários para o trabalho, como se tivessem uma chave que abre apenas uma sala no prédio.

Conceder acesso temporário flexível

Às vezes, você pode precisar compartilhar o acesso por um período limitado. Por exemplo, se estiver colaborando com uma empresa parceira em um projeto de curto prazo, você pode criar tokens SAS que expiram quando o projeto for concluído. Isso garante que o acesso seja concedido apenas durante o período necessário, reduzindo o risco de acesso não autorizado após o término do projeto.

Ativar permissões controladas

Os tokens SAS permitem especificar quais ações alguém pode executar, como acesso somente leitura ou acesso de leitura e gravação. Dessa forma, você tem controle preciso sobre quem pode fazer o quê com seus recursos. Por exemplo, você pode permitir que um contratado carregue arquivos, mas não os exclua.

Desafios comuns no gerenciamento de tokens SAS do Azure

Para superar os desafios associados ao gerenciamento de tokens SAS, à mitigação de riscos de segurança e à simplificação da complexidade de integração, as organizações podem implementar as seguintes estratégias:

Custos Administrativos

- Desafio: Se você tiver muitos usuários ou serviços que precisam acessar diferentes recursos, gerenciar todos os tokens SAS pode se tornar complexo. Controlar quem tem acesso a quê e garantir que os tokens sejam rotacionados e revogados regularmente pode ser um desafio.

- Solução: Estabeleça um sistema ou ferramenta centralizada para gerenciar tokens SAS em toda a organização. Esse sistema deve permitir que os administradores criem, monitorem e revoguem tokens SAS de forma centralizada. Ele pode incluir recursos como controle de acesso baseado em funções (RBAC) para delegar responsabilidades de gerenciamento de tokens a equipes ou indivíduos específicos.

Riscos de segurança

- Desafio: Embora os tokens SAS sejam uma forma segura de conceder acesso, o manuseio incorreto deles ainda pode representar riscos. Por exemplo, se um token for compartilhado ou vazado acidentalmente, poderá conceder acesso não autorizado aos seus recursos.

- Solução: Implemente mecanismos de criptografia para proteger os tokens SAS tanto em trânsito quanto em repouso. Utilize protocolos de criptografia como HTTPS para comunicação segura e criptografia em repouso para tokens armazenados. Implemente controles de acesso para restringir o acesso aos sistemas de gerenciamento de tokens e aplique mecanismos de autenticação e autorização para impedir o acesso não autorizado.

Complexidade de integração

- Desafio: Integrar a geração e o gerenciamento de tokens SAS em seus aplicativos ou fluxos de trabalho pode exigir algum esforço, especialmente se você estiver lidando com um conjunto diversificado de serviços e cenários de acesso. Garantir a geração consistente e segura de tokens em toda a sua organização pode exigir planejamento e implementação cuidadosos.

- Solução: Estabeleça processos e diretrizes padronizados para a geração e integração de tokens em diferentes aplicações e serviços. Defina convenções de nomenclatura claras, configurações de parâmetros e políticas de acesso para garantir consistência e segurança em toda a organização. Forneça aos desenvolvedores ferramentas, bibliotecas ou SDKs para simplificar a integração de tokens e aplicar as melhores práticas de segurança.

Apesar desses desafios, os tokens SAS são uma ferramenta valiosa para delegar acesso a recursos do Azure de forma segura dentro das organizações, proporcionando um equilíbrio entre segurança e conveniência. Com planejamento e implementação adequados, as organizações podem aproveitar os tokens SAS de forma eficaz para gerenciar o acesso aos seus recursos na nuvem.

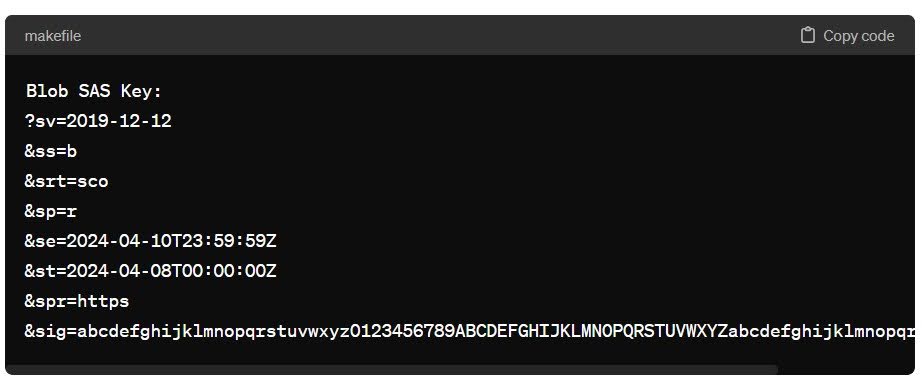

Exemplo de chaves SAS do Azure

Suponhamos que você tenha uma conta de armazenamento chamada “examplestorage” com um contêiner chamado “examplecontainer” e queira gerar uma chave SAS para permitir o acesso de leitura aos blobs dentro desse contêiner por um período limitado.

Eis um exemplo de como uma chave SAS pode ser:

Explicação dos parâmetros:

sv: A versão do serviço de armazenamento.

ss: Os serviços assinados, neste caso, blobs.

srt: Os tipos de recursos assinados, neste caso, serviço (s), contêiner (c) e objeto (o).

sp: As permissões assinadas, neste caso, são (r).

se: O tempo de expiração do token SAS (2024-04-10T23:59:59Z).

st: A hora de início do token SAS (2024-04-08T00:00:00Z).

spr: O protocolo assinado, neste caso, HTTPS.

sig: A assinatura, que é um valor hash gerado usando a chave da sua conta e os parâmetros especificados.

Esta chave SAS permite acesso de leitura (sp=r) a blobs dentro do contêiner de exemplo, de 8 de abril de 2024 a 10 de abril de 2024, usando o protocolo HTTPS.

Observe que a chave SAS real terá uma assinatura mais longa (o parâmetro sig) gerada usando sua chave de conta e outros parâmetros. Além disso, você pode incluir outros parâmetros dependendo de suas necessidades específicas, como restrições de IP ou políticas de acesso armazenadas.

Melhores práticas para proteger tokens SAS do Azure

Para manter os tokens SAS seguros, você deve seguir algumas boas práticas:

- Limitar o acesso: Conceda apenas as permissões necessárias para a tarefa. Por exemplo, se alguém precisa apenas ler arquivos, não dê permissão para excluí-los ou modificá-los.

- Data de expiração definida: Os tokens SAS têm um tempo de expiração. Defina-o para o menor tempo possível, desde que ainda permita tempo suficiente para a conclusão da tarefa. Isso ajuda a minimizar o risco caso o token seja vazado de alguma forma.

- Use HTTPS: Sempre utilize HTTPS ao transmitir tokens SAS. Isso criptografa a comunicação entre seu cliente e o serviço do Azure, tornando muito mais difícil para qualquer pessoa interceptar ou adulterar o token.

- Proteja os segredos: Trate os tokens SAS como senhas. Não os codifique diretamente no código do seu aplicativo nem os compartilhe abertamente. Armazene-os com segurança, por exemplo, em um cofre seguro ou como variáveis de ambiente.

- Girar fichas: Faça a rotação (troca) dos tokens SAS regularmente, especialmente se suspeitar que eles possam ter sido comprometidos. Isso garante que, mesmo que um token vaze, ele não permanecerá válido por muito tempo.

- Monitorar e auditar: Acompanhe quem está usando os tokens SAS e o que estão fazendo com eles. Monitore qualquer atividade incomum e revise regularmente os registros de acesso e as permissões para garantir que ainda sejam adequados.

Como a BigID ajuda a reduzir e mitigar riscos com tokens SAS

O risco é um fator inevitável em qualquer negócio moderno, mas o que muitas vezes define o sucesso de uma empresa é a forma como ela opta por mitigar esse risco. BigID é a plataforma líder do setor para segurança de privacidade de dados, conformidade e gerenciamento de dados com IA, aproveitando inteligência artificial avançada e aprendizado de máquina para fornecer às organizações uma visão mais intuitiva de todos os seus dados corporativos — onde quer que estejam armazenados.

Com o BigID você pode:

- Conheça seus dados: Classifique, categorize, etiquete e rotule dados sensíveis automaticamente com precisão, granularidade e escala incomparáveis.

- Reduza sua superfície de ataque: Reduza a superfície de ataque eliminando proativamente dados sensíveis desnecessários e não essenciais para os negócios.

- Melhorar a postura de segurança de dados: Priorizar e direcionar proativamente os riscos de dados, agilizar as operações de segurança (SecOps) e Automatizar DSPM.

- Corrija os dados à sua maneira: Gerenciar centralmente a remediação de dados – Delegue tarefas às partes interessadas, abra chamados ou faça chamadas de API em toda a sua infraestrutura.

- Habilitar Zero Trust: Reduzir o acesso com privilégios excessivos e a superexposição de dados, e simplificar a gestão de direitos de acesso para permitir confiança zero.

Para começar a proteger proativamente os dados da sua empresa e mitigar os riscos— Agende hoje mesmo uma demonstração individual com nossos especialistas em segurança..