O que é o Princípio do Menor Privilégio (PoLP)?

Acesso com privilégio mínimo Limita os direitos de acesso ou permissões de usuários, aplicativos e sistemas. Apenas o necessário para que desempenhem suas funções específicas. Trata-se de um princípio de segurança da informação, dentro do contexto de gerenciamento de identidade e acesso (IAM), que concede aos usuários acesso somente aos dados, sistemas e recursos necessários para o desempenho de suas funções, negando-lhes o acesso a tudo o que estiver além disso.

O que é o abuso de privilégios?

Frequentemente, os usuários recebem acesso a dados ou sistemas de alto valor, mas seus direitos não são revogados quando não precisam mais deles. Eles podem ter recebido privilégios elevados, como de administrador, porque a equipe de TI concedeu permissões irrestritas por conveniência.

O papel deles pode ter mudado, mas o seu permissão de acesso nunca foram revisadas. Como resultado, agora eles têm direitos de acesso adicionais. Eles podem ter recebido o que deveria ser um acesso temporário. No entanto, esses direitos de curto prazo nunca foram revogados.

O termo "privilégio crescente" refere-se ao fenômeno em que os usuários continuam obtendo credenciais privilegiadas ou acesso adicional sem que seus privilégios existentes sejam revisados, resultando em acesso além de suas necessidades.

Sua empresa pode melhorar seus postura de segurança Ao incorporar o acesso e as revisões do PoLP (Política de Privilégios e Limitações) ao seu protocolo de segurança da informação, você também pode combinar essas medidas com o acesso just-in-time para evitar a expansão indevida de privilégios.

Por que implementar o princípio do acesso com privilégios mínimos (LPA)?

Limitar as ameaças internas

As violações de dados nem sempre são causadas por agentes maliciosos. Às vezes, podem ser devido a ameaças internas ou o acesso a sistemas críticos e à rede sendo concedido a pessoas que não precisam dele. O princípio do menor privilégio ajuda. reduzir o risco de acesso não autorizado, violações de dados e ataques cibernéticos.

Ao restringir o acesso apenas ao necessário, as organizações podem controlar e monitorar melhor seus sistemas e dados, reduzindo sua superfície de ataque. Isso ajuda a reduzir a superfície de ataque, minimizando o risco de erro humano, uso indevido intencional ou exposição acidental.

O acesso ao PoLP é frequentemente combinado com controle de acesso baseado em funções, onde os usuários recebem acesso dependendo do que precisam para desempenhar suas funções.

Cumprir as normas

Regulamentos e normas de segurança de dados, tais como HIPAA, PCI DSS, e RGPD, exigem que você tome medidas adequadas para proteger informações sensíveis e dados pessoais dos seus clientes. O princípio do menor privilégio é um dos métodos que você pode implementar para demonstrar que está fazendo a devida diligência.

Aplicação da Política de Segurança Cibernética

Para os profissionais de cibersegurança, a aplicação do princípio da LPA (Autoridade de Acesso Privilegiado) é essencial para o seu trabalho. Eles devem garantir que as políticas e os procedimentos de controle de acesso estejam em vigor e que todos os usuários os sigam. A revisão e a auditoria regulares do acesso dos usuários também são necessárias para garantir que as permissões permaneçam atualizadas e que nenhum privilégio desnecessário seja concedido.

O princípio do menor privilégio é um princípio de segurança fundamental que organizações e profissionais de cibersegurança devem priorizar para proteger seus sistemas, dados e reputação.

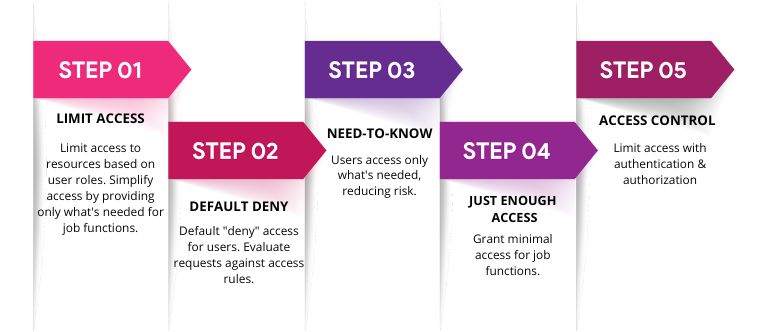

Princípios do Menor Privilégio (POLP)

A seguir, apresentamos as melhores práticas da LPA:

- Limitar o acesso: A LPA deve fornecer níveis adequados de acesso a recursos, dados ou sistemas com base na função e responsabilidade de cada usuário. Em termos mais simples, o sistema deve fornecer aos usuários acesso apenas aos recursos necessários para concluir suas tarefas.

- Negação padrão: Sob a LPA (Level Protection Authority), a posição padrão é negar o acesso do usuário a um recurso. Quando um usuário solicita acesso a um recurso, o sistema de controle de acesso avalia a solicitação com base em um conjunto de regras que determinam se a solicitação deve ser concedida. Isso é semelhante à estrutura de acesso à rede de confiança zero (ZTNA), onde se assume que nenhum usuário ou dispositivo pode ser considerado confiável por padrão.

- Informações essenciais: Os usuários têm acesso apenas ao que precisam para realizar suas tarefas. Isso garante que dados ou recursos sensíveis sejam acessados somente por pessoas autorizadas, reduzindo o risco de intrusão. o risco de violações de dados.

- Acesso suficiente: Conceda aos usuários apenas as permissões e o acesso mínimos necessários às informações para concluir uma tarefa, em vez de dar-lhes acesso total aos recursos.

- Controle de acesso: Utilize mecanismos de controle de acesso para limitar o acesso com base em políticas e regras definidas pelos administradores. Os mecanismos de controle de acesso incluem sistemas de autenticação, autorização e contabilização (AAA) projetados para garantir que os usuários possam acessar somente os recursos aos quais estão autorizados.

Implemente o princípio do menor privilégio para prevenir violações de segurança.

De acordo com o Relatório de Investigações de Violação de Dados da Verizon de 2024, 68% de violações envolvia um elemento humano não malicioso, como erros ou cair em golpes de engenharia social. O relatório "O Custo de uma Violação de Dados" da IBM constatou que o custo médio de uma violação de dados era de $4,88 milhões. 94% de organizações incidentes de segurança de e-mail vivenciados, com 70% de ataques de apropriação de conta (ATO) iniciados como tentativas de phishing.

O LPA pode ajudar a limitar os danos causados por invasores que obtêm acesso por meio de um ataque de phishing bem-sucedido. Ele pode mitigar o impacto do roubo de credenciais, limitando o acesso que um invasor pode obter com credenciais roubadas. Veja como você pode implementar o princípio do menor acesso.

- Audite seu ambiente para revisar funções e acessos em busca de credenciais com privilégios excessivos.

- Remova os privilégios de administrador local para aqueles que não precisam deles.

- Crie contas de administrador separadas das contas padrão e monitore as sessões de usuários privilegiados em busca de atividades anômalas.

- Utilize um cofre digital para fornecer credenciais de acesso de administrador.

- Altere as senhas de administrador após o uso para evitar que senhas sejam roubadas por softwares de registro de teclas (keyloggers) e por ataques de passagem de hash (pass-the-hash).

- Implemente privilégios de acesso sob demanda, permitindo que os usuários acessem as informações necessárias para concluir suas tarefas.

- Monitore os privilégios de gerenciamento de identidade e acesso em ambientes de nuvem, como as plataformas AWS, Azure e Google Cloud, e remova as permissões desnecessárias.

Exemplos de acesso com privilégio mínimo

O princípio da Análise de Perspectiva Linear (LPA) pode ser aplicado em uma ampla gama de setores e segmentos. Aqui estão alguns exemplos de como ele pode ser usado em diferentes indústrias:

- Assistência médica: No setor da saúde, o LPA é fundamental para Proteção de dados sensíveis do pacienteO acesso deve ser limitado apenas aos profissionais de saúde que necessitam acessar os dados do paciente para prestar atendimento. Por exemplo, enfermeiros e médicos podem precisar acessar os dados do paciente, enquanto a equipe administrativa pode não precisar.

- Financiar: No setor financeiro, a LPA (Legal Protection Authority) protege os dados financeiros e reduz o risco de fraude. O acesso deve ser limitado apenas aos funcionários que realmente precisam ter acesso aos dados financeiros. Por exemplo, consultores financeiros precisam dos dados financeiros dos clientes, enquanto a equipe administrativa não.

- Governo: No setor governamental, o princípio do menor privilégio é fundamental para a proteção de dados sensíveis e a segurança nacional. O acesso deve ser limitado apenas a indivíduos com as devidas autorizações. Por exemplo, informações classificadas devem ser restritas a indivíduos com autorização de segurança.

- Educação: No setor da educação, o LPA é importante para Proteger os dados dos alunos e garantir a privacidade. Por exemplo, os professores precisam de dados dos alunos para fornecer instrução personalizada, mas a equipe administrativa não.

- Fabricação: Na indústria de manufatura, o LPA (Acordo de Proteção de Propriedade Intelectual) é importante para proteger a propriedade intelectual e os segredos comerciais. Por exemplo, os engenheiros podem precisar de acesso aos arquivos de projeto, enquanto os operários da fábrica podem não precisar desse acesso.

Confiança Zero e Privilégio Mínimo

Confiança zero Confiança Zero e privilégio mínimo são dois conceitos relacionados que visam aprimorar a segurança cibernética, limitando o acesso a dados, sistemas e recursos. Confiança Zero é um modelo de segurança que parte do pressuposto de que todos os usuários, dispositivos e aplicativos são ameaças potenciais e devem ser verificados antes de receberem acesso a recursos. Privilégio mínimo é a prática de limitar o acesso do usuário apenas ao que é necessário para que ele execute seu trabalho.

O conceito de Política de confiança zero e privilégio mínimo Envolve a combinação desses dois princípios de segurança para criar um ambiente mais seguro. Essa abordagem se baseia na ideia de que os usuários devem ter permissão para visualizar os dados, sistemas e recursos necessários para o desempenho de suas funções, e o acesso deve ser concedido caso a caso, em vez de presumir que os usuários devam ter acesso a tudo por padrão.

Embora o conceito de confiança zero e privilégio mínimo possa melhorar a segurança, também existem algumas preocupações e desafios associados à sua implementação:

- Complexidade de implementação: Implementando o princípio da confiança zero O princípio do privilégio mínimo pode ser complexo e demorado. Requer uma análise minuciosa dos sistemas e dados da organização, bem como o desenvolvimento de políticas e controles de acesso granulares.

- Experiência do usuário: O princípio de confiança zero e privilégio mínimo pode tornar a experiência do usuário mais complicada, já que os usuários podem precisar solicitar acesso a recursos caso a caso, em vez de terem o acesso concedido automaticamente.

- Uso intensivo de recursos: A implementação do princípio de confiança zero e privilégio mínimo pode exigir recursos adicionais, como aumento de pessoal e tecnologias mais avançadas, para monitorar e controlar o acesso aos recursos de forma eficaz.

- Desafios de integração: Integrar o princípio de confiança zero e privilégio mínimo com sistemas e aplicações existentes pode ser um desafio, pois pode exigir mudanças significativas na arquitetura e infraestrutura subjacentes.

- Requisitos de conformidade: O princípio de confiança zero e privilégio mínimo também pode levantar preocupações de conformidade, uma vez que alguns regulamentos e normas podem exigir que certos níveis de acesso sejam concedidos por padrão, o que pode entrar em conflito com o princípio do privilégio mínimo.

Embora existam algumas preocupações e desafios associados à implementação do princípio de confiança zero e privilégio mínimo, essa abordagem de segurança pode melhorar a proteção, reduzindo o risco de violações de dados e ataques cibernéticos. É importante que as organizações considerem cuidadosamente os riscos e benefícios dessa abordagem e a implementem de forma alinhada às suas necessidades e requisitos específicos.

A abordagem da BigID para o acesso com privilégios mínimos.

Os dados são seu ativo mais valioso e o que seus adversários realmente desejam. Implementar um modelo de privilégio mínimo e estabelecer uma arquitetura de confiança zero começa com Conhecendo seus dados. A BigID oferece às organizações visibilidade e controle completos dos dados para alcançar um modelo de privilégio mínimo. A abordagem centrada em dados da BigID para confiança zero combina Descoberta profunda de dados, classificação de dados de última geraçãoe gestão de riscos.

Saiba onde esses dados estão localizados, qual o seu nível de sensibilidade e Quem está acessando isso para entender os dados superexpostos? e usuários ou grupos com privilégios excessivos sobre dados sensíveis. Executar automaticamente remediação em conjuntos de dados, fontes e arquivos, bem como em usuários e grupos. Identifique rapidamente violações e Revogar os direitos de acesso a arquivos e as permissões para dados sensíveis ou críticos. Essas informações permitem que as equipes de segurança definam e apliquem políticas rígidas em torno de dados confidenciais para mitigar a exposição e o uso indesejados, independentemente de onde esses dados estejam armazenados — em toda a organização. ciclo de vida dos dados.

Para começar a fortalecer o seu postura e implementação de segurança de dados um modelo de acesso com privilégios mínimos em todo o seu ambiente de dados, Agende hoje mesmo uma demonstração gratuita e individual com a BigID.