Seguro, limitado y revocable: explicación de los tokens SAS de Azure

En el panorama actual centrado en la nube, donde la seguridad de los datos es primordial, las organizaciones se enfrentan al reto de otorgar acceso controlado a sus recursos sin comprometer las credenciales confidenciales. Los tokens de Firma de Acceso Compartido (SAS) emergen como una solución clave dentro del... Azure ecosistema, que ofrece un mecanismo sólido para delegar de forma segura el acceso a activos específicos.

A medida que las empresas aprovechan cada vez más el poder de los servicios de Azure para sus operaciones, comprender los fundamentos de los tokens SAS se vuelve esencial para salvaguardar la integridad de los datos y mitigar los riesgos de seguridadProfundicemos en el mundo de los tokens SAS, explorando su importancia, implementación y mejores prácticas en esta era digital en constante evolución.

¿Qué es un token SAS?

Los tokens SAS, o tokens de firma de acceso compartido, son un tipo de token de seguridad utilizado en los servicios en la nube de Azure, en particular Azure Storage. Bus de servicio de Azurey Azure Cosmos DBLos tokens SAS proporcionan una manera de otorgar acceso limitado a los recursos en estos servicios sin compartir la cuenta. teclas de acceso directamente. Se utilizan comúnmente para otorgar acceso temporal a recursos u operaciones específicos.

Hay dos tipos principales de tokens SAS:

Servicio SAS (Firma de acceso compartido)

Los tokens de SAS de servicio se utilizan para otorgar acceso a recursos específicos dentro de un servicio, como blobs, colas, tablas o archivos en Azure Storage. Normalmente se crean con permisos específicos (lectura, escritura, eliminación, etc.) y una fecha de expiración. Los tokens de SAS de servicio suelen estar asociados a una URI de recurso específica.

Cuenta SAS (Firma de acceso compartido)

Los tokens SAS de cuenta proporcionan un acceso más amplio a los recursos de una cuenta de almacenamiento completa u otros servicios de Azure. Permiten realizar operaciones en varios recursos de la cuenta, como la creación de listas de contenedores o colas, y se utilizan habitualmente para tareas administrativas. Además, tienen permisos específicos y una fecha de caducidad.

Ambos tipos de tokens SAS se crean según un conjunto de parámetros que definen los permisos, el tiempo de expiración y otras restricciones. Una vez generados, los tokens SAS pueden añadirse a las URL como parámetros de consulta o incluirse en los encabezados HTTP para autenticar y autorizar el acceso a los recursos especificados. Ofrecen una forma segura de delegar el acceso a los recursos en los servicios de Azure sin exponer credenciales confidenciales.

¿Cómo funcionan los tokens SAS?

Imagine los tokens SAS (Shared Access Signature) como claves especiales que permiten que diferentes personas o sistemas accedan a salas específicas de un edificio (como los servicios de Azure) sin darles la clave maestra (claves de cuenta).

Así es como las organizaciones pueden utilizar los tokens SAS:

Delegar acceso, reducir riesgos

Supongamos que un equipo trabaja en un proyecto y necesita acceder a ciertos archivos almacenados en Azure Storage. En lugar de proporcionar a cada miembro la clave maestra del almacenamiento (lo cual sería arriesgado), puede crear tokens SAS para cada miembro del equipo. Estos tokens les permiten acceder solo a los archivos que necesitan para su trabajo, como si les diera una llave que abre solo una habitación del edificio.

Otorgar acceso temporal flexible

A veces, podría necesitar compartir el acceso por tiempo limitado. Por ejemplo, si colabora con una empresa asociada en un proyecto a corto plazo, puede crear tokens SAS que caduquen al finalizar el proyecto. Esto garantiza que el acceso solo se otorgue durante el tiempo necesario, lo que reduce el riesgo de acceso no autorizado una vez finalizado el proyecto.

Habilitar permisos controlados

Los tokens SAS le permiten especificar qué acciones puede realizar cada usuario, como acceso de solo lectura o de lectura y escritura. De esta forma, tiene un control preciso sobre quién puede hacer qué con sus recursos. Por ejemplo, podría permitir que un contratista cargue archivos, pero no los elimine.

Desafíos comunes de la administración de tokens de Azure SAS

Para superar los desafíos asociados con la gestión de tokens SAS, abordar los riesgos de seguridad y simplificar la complejidad de la integración, las organizaciones pueden implementar las siguientes estrategias:

Gastos generales de gestión

- Desafío: Si tiene muchos usuarios o servicios que necesitan acceder a diferentes recursos, administrar todos los tokens de SAS puede resultar complejo. Controlar quién tiene acceso a qué y garantizar que los tokens se roten y revoquen regularmente puede ser un desafío.

- Solución: Establezca un sistema o herramienta centralizada para gestionar los tokens SAS en toda la organización. Este sistema debe permitir a los administradores crear, supervisar y revocar tokens SAS de forma centralizada. Puede incluir funciones como el control de acceso basado en roles (RBAC) para delegar la gestión de tokens a equipos o personas específicas.

Riesgos de seguridad

- Desafío: Si bien los tokens SAS son una forma segura de otorgar acceso, su mal uso puede conllevar riesgos. Por ejemplo, si un token se comparte o se filtra accidentalmente, podría otorgar acceso no autorizado a sus recursos.

- Solución: Implemente mecanismos de cifrado para proteger los tokens SAS tanto en tránsito como en reposo. Utilice protocolos de cifrado como HTTPS para una comunicación segura y cifrado en reposo para los tokens almacenados. Implemente controles de acceso para restringir el acceso a los sistemas de gestión de tokens y aplique mecanismos de autenticación y autorización para evitar el acceso no autorizado.

Complejidad de integración

- Desafío: Integrar la generación y gestión de tokens SAS en sus aplicaciones o flujos de trabajo puede requerir cierto esfuerzo, especialmente si trabaja con diversos servicios y escenarios de acceso. Garantizar una generación de tokens consistente y segura en toda su organización puede requerir una planificación e implementación minuciosas.

- Solución: Establezca procesos y directrices estandarizados para la generación e integración de tokens en diferentes aplicaciones y servicios. Defina convenciones de nomenclatura, configuraciones de parámetros y políticas de acceso claras para garantizar la coherencia y la seguridad en toda la organización. Proporcione a los desarrolladores herramientas, bibliotecas o SDK para simplificar la integración de tokens e implementar las mejores prácticas de seguridad.

A pesar de estos desafíos, los tokens SAS son una herramienta valiosa para delegar de forma segura el acceso a los recursos de Azure dentro de las organizaciones, ofreciendo un equilibrio entre seguridad y comodidad. Con una planificación e implementación adecuadas, las organizaciones pueden aprovechar eficazmente los tokens SAS para gestionar el acceso a sus recursos en la nube.

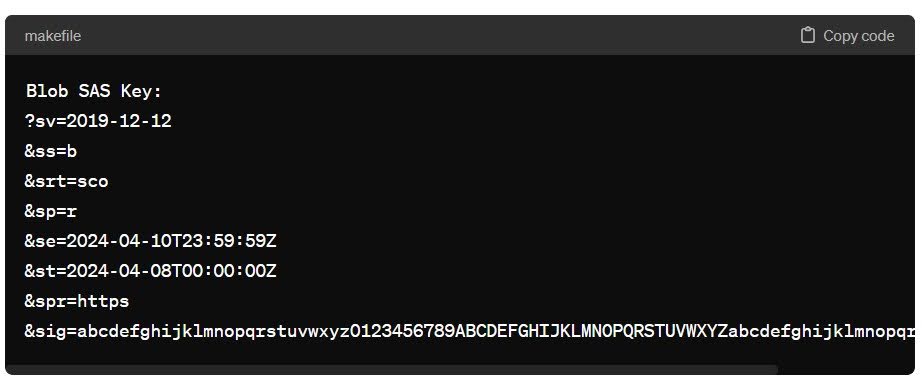

Ejemplo de claves SAS de Azure

Digamos que tiene una cuenta de almacenamiento llamada “examplestorage” con un contenedor llamado “examplecontainer” y desea generar una clave SAS para permitir el acceso de lectura a los blobs dentro de ese contenedor por un tiempo limitado.

Así es como podría verse una clave SAS:

Explicación de los parámetros:

sv: La versión del servicio de almacenamiento.

ss: Los servicios firmados, en este caso, blobs.

srt: Los tipos de recursos firmados, en este caso, servicio (s), contenedor (c) y objeto (o).

sp:Los permisos firmados, en este caso, lectura (r).

se: El tiempo de expiración del token SAS (2024-04-10T23:59:59Z).

st: La hora de inicio del token SAS (2024-04-08T00:00:00Z).

spr: El protocolo firmado, en este caso, HTTPS.

sig: La firma, que es un valor hash generado utilizando su clave de cuenta y los parámetros especificados.

Esta clave SAS permite el acceso de lectura (sp=r) a los blobs dentro del contenedor de ejemplo desde el 8 de abril de 2024 hasta el 10 de abril de 2024, utilizando el protocolo HTTPS.

Tenga en cuenta que la clave SAS real tendrá una firma más larga (el parámetro sig) generada con su clave de cuenta y otros parámetros. Además, puede incluir otros parámetros según sus requisitos específicos, como restricciones de IP o políticas de acceso almacenadas.

Prácticas recomendadas para proteger los tokens de Azure SAS

Para mantener seguros los tokens SAS, debes seguir algunas prácticas recomendadas:

- Limitar acceso: Otorgue solo los permisos necesarios para la tarea. Por ejemplo, si alguien solo necesita leer archivos, no le dé permisos para eliminarlos ni modificarlos.

- Establecer fecha de caducidad: Los tokens SAS tienen un tiempo de expiración. Configúrelo lo más corto posible, pero con tiempo suficiente para completar la tarea. Esto ayuda a minimizar el riesgo de fuga del token.

- Utilice HTTPS: Utilice siempre HTTPS al transmitir tokens SAS. Esto cifra la comunicación entre su cliente y el servicio de Azure, lo que dificulta enormemente la interceptación o manipulación del token.

- Proteger secretos: Trate los tokens SAS como contraseñas. No los incorpore en el código de su aplicación ni los comparta abiertamente. Guárdelos de forma segura, por ejemplo, en una bóveda segura o como variables de entorno.

- Rotar tokens: Rote (cambie) regularmente los tokens SAS, especialmente si sospecha que podrían estar comprometidos. Esto garantiza que, incluso si un token se filtra, su validez no durará mucho.

- Monitorear y auditar: Monitoree quién usa los tokens SAS y qué hacen con ellos. Supervise cualquier actividad inusual y revise periódicamente los registros de acceso y los permisos para garantizar que sigan siendo apropiados.

Cómo BigID ayuda a reducir y mitigar el riesgo con tokens SAS

El riesgo es un factor inevitable en toda empresa moderna, pero lo que a menudo define a una empresa exitosa es cómo decide mitigar ese riesgo. BigID es la plataforma líder en la industria para la seguridad de la privacidad de datos, el cumplimiento y la gestión de datos de IA que aprovecha la IA avanzada y el aprendizaje automático para brindar a las organizaciones una visión más intuitiva de todos sus datos empresariales, donde sea que residan.

Con BigID puedes:

- Conozca sus datos: Clasifique, categorice, etiquete y etiquete automáticamente los datos confidenciales con una precisión, granularidad y escala inigualables.

- Reduzca su superficie de ataque: Reduzca la superficie de ataque eliminando de forma proactiva datos confidenciales innecesarios y no críticos para el negocio

- Mejorar la seguridad de los datos: Priorizar y abordar de forma proactiva los riesgos de los datos, agilizar SecOps y automatizar DSPM.

- Corrija los datos a su manera: Gestión centralizada de la corrección de datos - delegar en las partes interesadas, abrir tickets o realizar llamadas a la API en toda la pila.

- Activar Confianza Cero: Reduzca el acceso con privilegios excesivos y los datos sobreexpuestos, y optimice la administración de los derechos de acceso para permitir confianza cero.

Para comenzar a proteger de forma proactiva los datos de su empresa y mitigar los riesgos: Obtenga una demostración individual con nuestros expertos en seguridad hoy mismo.