Imagina iniciar sesión en tu correo electrónico del trabajo y encontrar una nota de rescate que exige decenas de miles de dólares en criptomonedas. Entra en pánico al descubrir que los datos más importantes de tu empresa han sido cifrados. ¿El culpable? Una sola contraseña expuesta, compartida descuidadamente en un chat de Slack, que liberó tu entorno a los ciberdelincuentes. Desafortunadamente, este escenario no es ficción. Credenciales vulnerables, como... nombres de usuario y contraseñas, ayudar a los malos actores a causar estragos a través de Violaciones de datos y ataques de ransomwareLos secretos expuestos han sido la fuente de algunos de los incidentes de seguridad más destacados en las noticias recientes.

Secretos que se esconden a simple vista

El término "secreto" se ha usado a menudo coloquialmente en los ámbitos de TI y seguridad, pero puede malinterpretarse. Piense en los secretos como cualquier... información sensible que otorga acceso a sistemas y datos críticos. Esto incluye contraseñas de bases de datos, claves API, claves de cifrado e incluso detalles aparentemente inofensivos como los inicios de sesión de los usuarios en herramientas de colaboración. Según... Informe de investigaciones sobre filtraciones de datos de Verizon de 2022Las credenciales comprometidas estuvieron involucradas en la asombrosa cifra de 80% de infracciones. ¿El costo? Un promedio de $4,24 millones por incidente.

En la búsqueda de la eficiencia y el trabajo en equipo, Los equipos de desarrolladores a menudo mantienen secretos estáticos y archivos de configuración llenos de contraseñas junto con su código. Esta práctica es particularmente común cuando varios equipos colaboran en diferentes partes de una aplicación. En DevOps, donde la velocidad y la colaboración son clave, los fragmentos de código que contienen secretos se comparten con frecuencia abiertamente.

¿Por dónde empiezo?

El método más eficaz y óptimo para mitigar las contraseñas sueltas y otros secretos es mediante un enfoque proactivo, automatizado e integral. descubrimiento de datos y remediación de riesgosDebido al gran tamaño y la escala de los entornos de datos y aplicaciones actuales, es fundamental poder detectar los secretos dondequiera que puedan existir, ya sea credenciales dentro de los repositorios de código en GitHub, o un archivo con nombres de usuario y contraseñas almacenado en un sistema local de intercambio de archivos SMB. Y luego poder... tomar medidas de remediación contra estos secretos para mitigar rápidamente el riesgo de exposición antes de que un actor malicioso pueda aprovecharlos.

Conozca sus datos. Conozca sus secretos.

La protección contra contraseñas falsas y la exposición de secretos comienza con el conocimiento de sus datos. BigID es la única solución que le ofrece visibilidad y control total de los datos en todo su entorno, ya sea... en la nube o en las instalaciones – a través de una estructura, no estructuradoy datos semiestructurados.

Con BigID, comprenda dónde se encuentran sus secretos, cuáles son en contexto y quién los tiene. acceso A las fuentes de datos que las contienen para mitigar el riesgo de una filtración. Tome medidas e implemente los controles de seguridad y las medidas de protección adecuados para los secretos, así como para cualquier otro tipo de datos sensibles, regulados y personales.

Detecte, investigue y solucione la exposición de secretos en todo su entorno, incluidos:

- Aplicaciones de chat de soporte como Slack, Teams, Zendesk y Salesforce.

- Repositorios de código como GitLab, GitHub y Bitbucket para Asegure sus canales de desarrollo.

- Sistemas de venta de billetes como Jira y Confluence para garantizar que no haya datos confidenciales ocultos en los informes de problemas.

- Herramientas de diseño de productos como Confluence y Adobe para proteger la propiedad intelectual (PI) dentro de maquetas de diseño.

- Aplicaciones de correo electrónico como Gmail y Outlook para identificar el uso compartido accidental de credenciales.

- Documentos para desenterrar secretos ocultos en Documentos de Google, hojas de Microsoft Excel y más.

- almacenamiento en la nube para proteger sus lagos de datos en todo el mundo AWS S3, Almacenamiento en la nube de Google, o Blob de Azure.

BigID Proporciona a su equipo de seguridad un enfoque centrado en los datos y consciente del riesgo. Mejore eficazmente su postura de seguridad, agilice la remediación, garantice el cumplimiento, reduzca su superficie de ataque y, en última instancia, reduzca el riesgo de los datos.

Conéctese a sus fuentes de datos

Con BigID, conéctese y escanee una cantidad sin precedentes de fuentes de datos en todo el entorno. Conéctese y escanee mainframes, mensajería, pipelines, big data, NoSQL, IaaS, recursos compartidos de archivos SMB locales, aplicaciones y más, incluyendo todo en su pila de desarrollo. Escanee archivos y fuentes de datos no estructurados 95% más rápido con HyperscanAhorra tiempo y Evite los puntos ciegos de datos confidenciales en la nube con descubrimiento automático, que otras herramientas no pueden proporcionar.

Encuentre secretos y datos confidenciales con precisión de IA y ML

Clasifique, categorice, marque, etiquete y etiquete más tipos de datos, con mayor precisión, a escala empresarial. Combine técnicas tradicionales de coincidencia de patrones con Clasificación basada en ML y NLP líder en la industria de BigID Para lograr una precisión y escalabilidad inigualables en la clasificación de datos. Personalice y ajuste los clasificadores para encontrar y clasificar tipos específicos de secretos, ya sean claves API, tokens, certificados, contraseñas y más. Clasifique, categorice, marque, etiquete y etiquete sus datos con precisión, velocidad y exactitud.

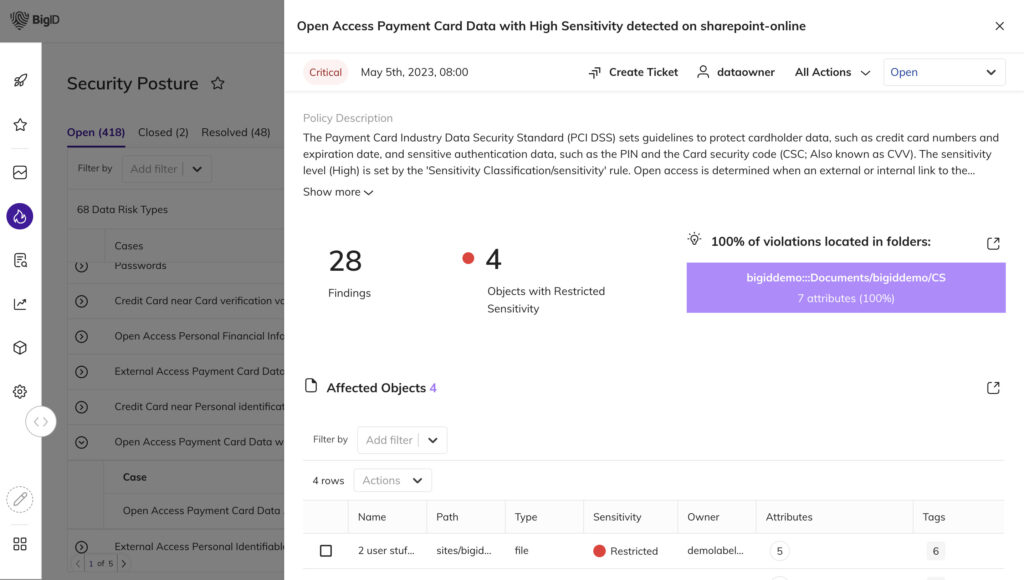

Crear y aplicar políticas

Utilice elementos prediseñados clasificación de sensibilidad y políticas de seguridad para detectar secretos en todo el entorno y descubrir riesgos potenciales. Alinee estas políticas con el cumplimiento normativo y marcos como NIST, CISAy PCI, lo que permite la gestión y protección eficaz de secretos y datos sensibles. Rastrear la ubicación y el movimiento de secretos y establecer los controles necesarios para el cumplimiento normativo.

Detectar, investigar y remediar riesgos secretos

Centralice la detección, investigación y remediación de la exposición de secretos críticos y otros riesgos de datos. BigID es la única solución que ofrece un análisis de riesgos de datos más inteligente al analizar diversos atributos de sus datos, como el tipo de datos, la categoría regulatoria, el nivel de sensibilidad, los metadatos, la relación, la similitud, la identidad y más. Priorice los riesgos de datos críticos por nivel de gravedad según la sensibilidad, la ubicación, la accesibilidad y más. Remedie datos únicos a su manera. Gestionar de forma centralizada los flujos de trabajo de remediación o descentralícelos en su conjunto de seguridad de datos. Ejecute diversas acciones de remediación contra secretos, como cifrado, eliminación, enmascaramiento, tokenización y más.

Monitoree y evalúe los riesgos y la exposición de sus datos

Monitoree constantemente la detección de secretos, identifique posibles amenazas internas y realice análisis exhaustivos. Aproveche la primera tecnología de la industria. evaluaciones de riesgos de datos híbridos Para obtener una visión general completa de los riesgos de datos más críticos en todo su entorno (independientemente de dónde resida dicho riesgo). Genere automáticamente informes concisos pero completos. informes de riesgo de datos cubriendo la postura, la gobernanza y el cumplimiento para ayudar a fomentar la conciencia continua y mejorar la toma de decisiones basada en datos.

¿Quieres saber más sobre cómo? BigID ¿Puede su equipo de seguridad ayudar a encontrar y mitigar contraseñas sueltas y otros secretos en todo su entorno? ¡Concierte una reunión individual con uno de nuestros expertos en seguridad de datos hoy mismo!