Segurança por Design: O Plano para Sistemas Digitais Resilientes

Além da mentalidade da lista de verificação SbD

As ameaças à cibersegurança estão evoluindo mais rápido do que nunca, mas muitas organizações ainda tratam a segurança como uma reflexão tardia — um item a ser marcado após a conclusão do software. A Segurança por Design (SbD) inverte esse modelo reativo. Em vez de corrigir vulnerabilidades após o lançamento, a SbD integra os princípios de segurança na própria base dos produtos e serviços digitais.

Mas o que essa abordagem implica? Como as organizações podem incorporar a segurança de forma eficaz sem sufocar a inovação? E onde a IA se encaixa nesse cenário em constante evolução? Vamos analisar isso em detalhes.

O que é segurança por design?

Segurança por Design (SbD) é uma abordagem proativa para a cibersegurança, garantindo que as considerações de segurança sejam incorporadas em todas as etapas do ciclo de vida de desenvolvimento de software (SDLC). Em vez de adicionar controles de segurança posteriormente, o SbD integra medidas de proteção desde o início.

Princípios-chave de segurança desde a concepção:

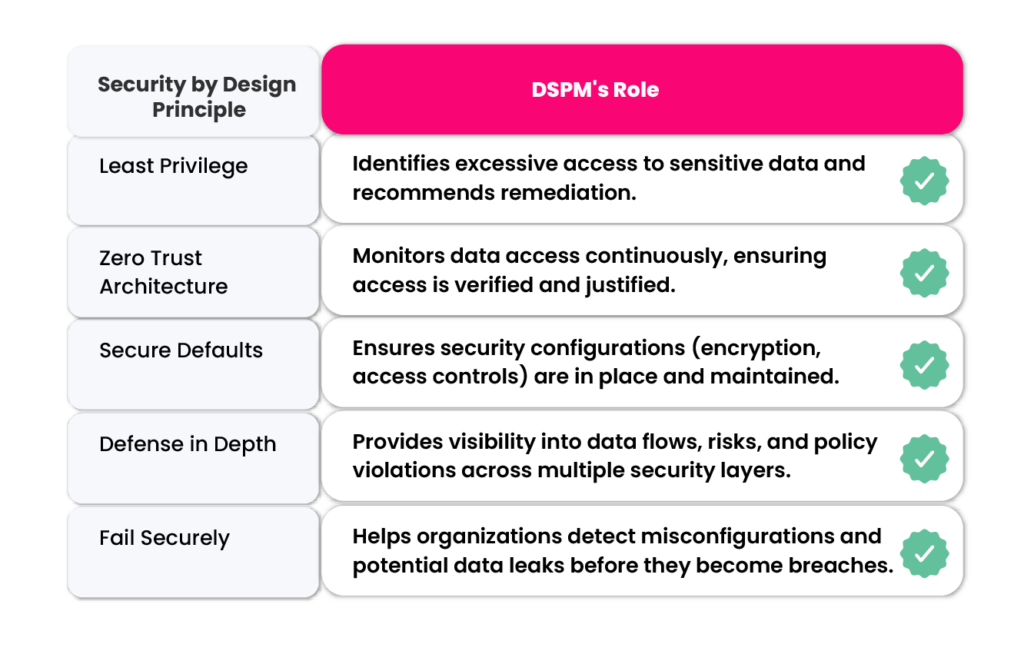

- Privilégio Mínimo: Conceda apenas o acesso mínimo necessário.

- Defesa em Profundidade: Implementar múltiplas camadas de controles de segurança para redundância.

- Falhe com segurança: Garantir que os sistemas lidem com falhas de forma segura.

- Arquitetura de Confiança Zero: Parta do pressuposto de que nenhum usuário ou dispositivo é inerentemente confiável.

- Configurações padrão de segurança: Priorize configurações que priorizem a segurança logo de início.

Por que a segurança desde a concepção é mais importante do que nunca.

1. O custo crescente das falhas de segurança

Um estudo de IBM Constatou-se que o custo médio de uma violação de dados em 2024 foi de 1.040.000 dólares. Quanto mais cedo as falhas de segurança forem detectadas, mais barato será corrigi-las. Integrar a segurança desde o início reduz significativamente esses riscos.

2. Pressões regulatórias e de conformidade

Com regulamentações como RGPD, CCPA, e NIST 800-53As organizações devem demonstrar um compromisso com as melhores práticas de segurança. O SbD garante que a conformidade não seja uma corrida de última hora.

3. Confiança e Vantagem Competitiva

Os clientes estão cada vez mais preocupados com a segurança dos dados. As empresas que priorizam a Segurança por Dados (SbD) se diferenciam como marcas confiáveis, o que pode levar a uma maior retenção de clientes e ao crescimento dos negócios.

Como alcançar o sucesso com segurança por design

1. Adote um Ciclo de Vida de Desenvolvimento Seguro (SDLC)

A segurança deve estar presente em todas as fases do desenvolvimento:

- Levantamento de Requisitos: Identificar as necessidades de segurança desde o início.

- Fase de projeto: Incorpore a modelagem de ameaças.

- Codificação: Implement práticas de codificação segura.

- Testando: Utilize varreduras de segurança automatizadas e testes de penetração.

- Implantação: Monitorar e responder para ameaças em tempo real.

2. Aproveitar as estruturas de segurança

Diversos modelos orientam as organizações na implementação eficaz do SbD:

- Estrutura de Segurança Cibernética do NIST (CSF): Oferece uma abordagem estruturada para a gestão de riscos de cibersegurança.

- Modelo de Maturidade de Garantia de Software da OWASP (SAMM): Ajuda os desenvolvedores a avaliar e aprimorar as práticas de segurança.

- ISO/IEC 27001: Estabelece um padrão global para a gestão da segurança da informação.

3. Incorporar a cultura de segurança em todas as equipes

A segurança não é apenas um problema de TI. Desenvolvedores, designers, gerentes de produto e executivos devem compreender e incorporar a segurança como parte de seus fluxos de trabalho.

O papel do DSP e do DSPM na segurança por design.

1. DSP e DSPM: Reforçando a segurança desde a concepção

DSP (Data Security Posture) refere-se à saúde geral da segurança dos dados de uma organização em ambientes de nuvem, locais e híbridos. O DSPM (Data Security Posture Management) fornece monitoramento contínuo, classificação e avaliação de riscos para garantir a aplicação das melhores práticas de segurança ao longo de todo o ciclo de vida dos dados.

2. Onde o DSPM aprimora a segurança desde a concepção

3. DSPM em ação: um caso de uso de segurança por design

Imagine uma empresa de SaaS que gerencia dados financeiros de clientes:

- Sem DSPM: Dados sensíveis podem ser armazenados na nuvem sem criptografia adequada, com acesso excessivo de usuários ou permissões fracas, violando os princípios de Segurança por Design.

- Com DSPM: O sistema detecta automaticamente buckets S3 mal configurados, sinaliza permissões excessivas e garante que as políticas de criptografia sejam aplicadas.

4. Medindo o Sucesso: Métricas DSPM em Segurança por Design

Para saber se sua abordagem de Segurança por Design está funcionando, use o DSPM para monitorar:

- Pontuação de risco de dados: Quão expostos estão seus dados sensíveis?

- Violações de controle de acesso: As permissões seguem o princípio do menor privilégio?

- Movimentação de dados e dados paralelos: Estão sendo criadas cópias de dados sensíveis fora das políticas de segurança?

- Preparação para conformidade: Sua postura em relação aos dados está alinhada com? RGPD, CCPAOu padrões do NIST?

Os obstáculos na implementação da segurança desde a concepção (e como superá-los)

1. Complexidade e custo percebidos

- Desafio: Muitas equipes consideram o SbD muito complicado ou caro.

- Solução: Comece com medidas de segurança de baixo impacto e em pequena escala, e use a automação para agilizar os testes de segurança.

2. Resistência do desenvolvedor

- Desafio: Os desenvolvedores podem ter a sensação de que a segurança atrasa a inovação.

- Solução: Ofereça treinamento em segurança, integre a segurança perfeitamente às ferramentas de desenvolvimento e recompense as práticas de programação segura.

3. Equilibrando Segurança e Experiência do Usuário

- Desafio: Medidas de segurança excessivamente rigorosas podem frustrar os usuários.

- Solução: Implemente medidas de segurança adaptativas, como autenticação baseada em risco, que se ajustam de acordo com o comportamento do usuário.

Onde a IA ajuda (e atrapalha) a segurança desde a concepção.

Inteligência Artificial como Aliada da Segurança

- Detecção e resposta a ameaças: Ferramentas de segurança baseadas em IA analisam conjuntos de dados massivos para detectar anomalias mais rapidamente do que os humanos.

- Revisão automatizada de código: A IA pode identificar vulnerabilidades no código antes da implantação.

- Análise Comportamental: A IA aprimora o conceito de Zero Trust ao detectar comportamentos suspeitos de usuários em tempo real.

Inteligência Artificial como Risco de Segurança

- Ciberataques com Inteligência Artificial: Os atacantes usam IA para automatizar campanhas sofisticadas de phishing ou malware.

- Falsos Positivos: A IA pode sinalizar comportamentos normais como ameaças, levando à fadiga de alertas.

- Preocupações com a privacidade dos dados: Os modelos de IA exigem grandes quantidades de dados, o que pode introduzir novos riscos de segurança se forem mal gerenciados.

Incorpore a segurança ao seu DNA com o BigID.

Segurança por Design não é uma iniciativa pontual, mas um compromisso contínuo. Da próxima vez que você lançar um novo produto ou serviço, pergunte-se: a segurança está integrada desde a sua concepção ou é apenas uma reflexão tardia?

BigID é a primeira plataforma de dados modular a abordar a totalidade dos riscos de dados em segurança, conformidade regulatória e IA. Ela elimina a necessidade de soluções isoladas e díspares, combinando os recursos de DSPM, DLP, governança de acesso a dados, governança de modelos de IA, privacidade, retenção de dados e muito mais — tudo em uma única plataforma nativa da nuvem.

Com o BigID, as organizações podem:

- Conheça seus dados: Classifique, categorize, etiquete e rotule dados sensíveis automaticamente com precisão, granularidade e escala incomparáveis.

- Melhorar a postura de segurança de dados: Priorize e direcione proativamente os riscos de dados, agilize as operações de segurança (SecOps) e automatize o gerenciamento de proteção de dados de dados (DSPM).

- Corrija os dados à sua maneira: Gerencie a correção de dados de forma centralizada – delegue tarefas às partes interessadas, abra chamados ou faça chamadas de API em toda a sua infraestrutura.

- Habilitar Zero Trust: Reduzir o acesso com privilégios excessivos e a superexposição de dados, e simplificar a gestão de direitos de acesso para viabilizar a confiança zero.

- Etiquetagem e rotulagem de primeira classe: O BigID aplica metadados de classificação avançada, rótulos de sensibilidade e tags de uso de forma automática e consistente, possibilitando a aplicação de políticas subsequentes no Microsoft Purview, Google Workspace e em outras plataformas.

- Inteligência Artificial e Segurança da IA: A abordagem da BigID, baseada em IA, não só identifica conteúdo sensível, como também protege os modelos e fluxos de trabalho de IA contra exposição e treinamento não autorizado em dados de risco.

Para ver como a BigID pode impulsionar suas iniciativas de segurança— Agende uma demonstração individual com nossos especialistas hoje mesmo.