Imagine acessar seu e-mail corporativo e encontrar uma mensagem de resgate exigindo dezenas de milhares em criptomoedas. O pânico toma conta ao perceber que os dados mais importantes da sua empresa foram criptografados – o culpado? Uma única senha exposta, compartilhada descuidadamente em um chat do Slack, que abriu as portas para cibercriminosos. Infelizmente, esse cenário está longe de ser ficção. Credenciais frágeis, como nomes de usuário e senhas, ajudam os agentes mal-intencionados a causar estragos através de violações de dados e ataques de ransomwareA exposição de segredos tem sido a origem de alguns dos incidentes de segurança mais notórios noticiados recentemente.

Segredos que se escondem à vista de todos.

O termo "segredo" tem sido frequentemente usado coloquialmente em círculos de TI e segurança, mas pode ser mal interpretado. Pense em segredos como qualquer coisa... informações sensíveis que concede acesso a sistemas e dados críticos. Isso inclui senhas de banco de dados, chaves de API, chaves de criptografia e até mesmo detalhes aparentemente inócuos, como logins de usuários para ferramentas de colaboração. De acordo com o Relatório de Investigações de Violação de Dados da Verizon de 2022Credenciais comprometidas estiveram envolvidas em um número impressionante de 801.000 violações de segurança! O custo? Uma média de 4,24 milhões de dólares por incidente.

Na busca por eficiência e trabalho em equipe, As equipes de desenvolvimento costumam manter segredos estáticos e arquivos de configuração com senhas junto com seu código. Essa prática é particularmente comum quando várias equipes colaboram em diferentes partes de um aplicativo. DevOpsEm ambientes onde velocidade e colaboração são essenciais, trechos de código contendo segredos são frequentemente compartilhados abertamente.

Por onde começar?

O método mais eficaz e otimizado para mitigar o problema de senhas fracas e outros segredos é uma abordagem proativa, automatizada e abrangente. descoberta de dados e remediação de riscosDevido à imensidão e escala dos dados e ambientes de aplicação atuais, é crucial ser capaz de detectar segredos em qualquer lugar onde eles possam existir – seja em credenciais em repositórios de código no GitHub, ou em um arquivo contendo nomes de usuário e senhas armazenado em um sistema de compartilhamento de arquivos SMB local. E então ser capaz de tomar medidas corretivas contra esses segredos para mitigar rapidamente o risco de exposição antes que um agente mal-intencionado possa se aproveitar deles.

Conheça seus dados. Conheça seus segredos.

A proteção contra senhas fracas e exposição de segredos começa com o conhecimento dos seus dados. O BigID é a única solução que oferece visibilidade e controle completos dos dados em todo o seu ambiente – seja ele qual for. na nuvem ou localmente – em toda a estrutura, não estruturadoe dados semiestruturados.

Com BigIDEntenda onde seus segredos estão guardados, quais são eles dentro do contexto e quem os possui. acesso às fontes de dados onde residem, a fim de mitigar o risco de violação. Tome medidas e implemente os controles de segurança e as medidas de proteção adequadas em torno de segredos, bem como de todos os outros tipos de dados sensíveis, regulamentados e pessoais.

Detectar, investigar e remediar a exposição de segredos em todo o seu ambiente, incluindo:

- Aplicativos de bate-papo de suporte como Slack, Teams, Zendesk e Salesforce.

- Repositórios de código como GitLab, GitHub e Bitbucket para proteja seus fluxos de desenvolvimento.

- Sistemas de bilhetagem Sistemas como Jira e Confluence garantem que dados sensíveis não fiquem ocultos em relatórios de problemas.

- Ferramentas de design de produto como Confluence e Adobe proteger a propriedade intelectual (PI) dentro de maquetes de design.

- aplicativos de e-mail assim como o Gmail e o Outlook, para identificar o compartilhamento acidental de credenciais.

- Documentos desenterrar segredos ocultos em Google DocsPlanilhas do Microsoft Excel e muito mais.

- Armazenamento em nuvem para proteger seus data lakes em toda a rede. AWS S3, Armazenamento em nuvem do Googleou Azure Blob.

BigID Fornece à sua equipe de segurança uma abordagem centrada em dados e consciente dos riscos. Melhore efetivamente sua postura de segurança.Agilizar a remediação, garantir a conformidade, reduzir a superfície de ataque e, em última análise, diminuir o risco de dados.

Conecte-se às suas fontes de dados

Com o BigID, conecte-se e analise um número incomparável de fontes de dados em todo o ambiente. Conecte-se e analise mainframes, sistemas de mensagens, pipelines, big data, NoSQL, IaaS, compartilhamentos de arquivos SMB locais, aplicativos e muito mais, incluindo tudo em sua pilha de desenvolvimento. Digitalize arquivos e fontes de dados não estruturados 95% mais rapidamente com o Hyperscan.Economize tempo e Evite pontos cegos de dados sensíveis na nuvem. Com descoberta automática, algo que outras ferramentas não conseguem oferecer.

Descubra segredos e dados confidenciais com precisão de IA e ML.

Classifique, categorize, sinalize, etiquete e rotule mais tipos de dados, com maior precisão e em escala empresarial. Combine técnicas tradicionais de reconhecimento de padrões com Classificação baseada em aprendizado de máquina e processamento de linguagem natural (NLP) líder do setor da BigID. Para alcançar precisão e escalabilidade incomparáveis na classificação de dados. Personalize e ajuste classificadores para encontrar e classificar tipos específicos de segredos — sejam eles chaves de API, tokens, certificados, senhas e muito mais. Classifique, categorize, sinalize, marque e rotule seus dados com exatidão, velocidade e precisão.

Criar e aplicar políticas

Use modelos pré-construídos classificação de sensibilidade e políticas de segurança relacionadas à detecção de segredos em todo o ambiente e à identificação de riscos potenciais. Alinhe essas políticas com a conformidade e estruturas como NIST, CISA, e PCIPermitindo o gerenciamento e a proteção eficazes de segredos e dados sensíveis. Rastreie a localização e a movimentação de segredos e estabeleça os controles necessários para a conformidade.

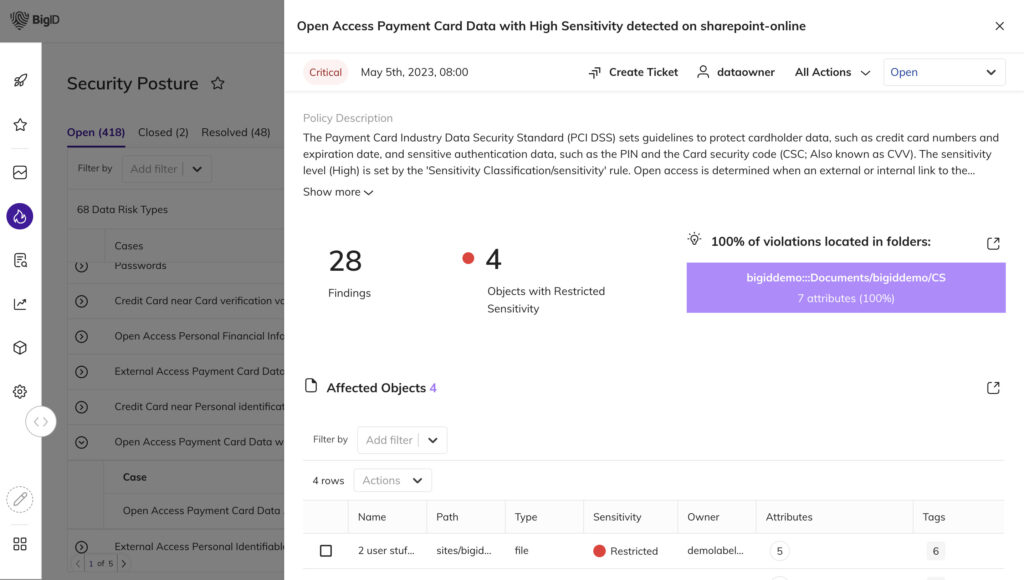

Detectar, investigar e remediar riscos relacionados a segredos.

Centralize a detecção, investigação e remediação de exposições de segredos críticos e outros riscos de dados. O BigID é a única solução que oferece uma análise de risco de dados mais inteligente, considerando diversos atributos dos seus dados, incluindo tipo de dados, categoria regulatória, nível de sensibilidade, metadados, relacionamento, similaridade, identidade e muito mais. Priorize os riscos críticos de dados por nível de gravidade, de acordo com sensibilidade, localização, acessibilidade e outros fatores. Remedie os dados do seu jeito. Gerenciar centralmente os fluxos de trabalho de remediação ou descentralize-os em toda a sua infraestrutura de segurança de dados. Execute diversas ações de remediação contra segredos, incluindo criptografia, exclusão, mascaramento, tokenização e muito mais.

Monitore e avalie os riscos e a exposição dos seus dados.

Monitore constantemente a detecção de segredos, identifique potenciais ameaças internas e realize análises aprofundadas. Aproveite a primeira solução do setor. avaliações de risco de dados híbridos Para obter uma visão completa dos seus riscos de dados mais críticos em todo o seu ambiente (independentemente de onde o risco esteja localizado), gere automaticamente relatórios concisos e abrangentes. relatórios de risco de dados Abrangendo postura, governança e conformidade para ajudar a promover a conscientização contínua e aprimorar a tomada de decisões baseada em dados.

Quer saber mais sobre como? BigID Pode ajudar sua equipe de segurança a encontrar e mitigar senhas fracas e outros segredos em todo o seu ambiente? Agende uma reunião individual com um de nossos especialistas em segurança de dados hoje mesmo!