No cenário de cibersegurança em constante evolução, as organizações enfrentam inúmeras ameaças que podem comprometer a infraestrutura em nuvem, os endpoints dos usuários, os dados sensíveis e as operações diárias. Para combater esses riscos com eficácia, as equipes de segurança devem se manter à frente dos agentes maliciosos, refinando e implementando continuamente as detecções de ameaças. Um aspecto crucial desse processo é o controle da origem da detecção de ameaças, pois isso garante a integridade, a transparência e a colaboração das equipes de operações de segurança.

Anteriormente, dependíamos muito do nosso conjunto de tecnologias de segurança corporativas e depositávamos nossa confiança nele, incorporando manualmente técnicas recém-descobertas. No entanto, com a contínua descoberta de novas técnicas e a expansão do Estrutura MITRE ATT&CK, tornou-se evidente que uma abordagem mais sistemática e automatizada era necessária para nossa estratégia de detecção de ameaças. Foi então que mudamos nosso foco para o desenvolvimento de um Estrutura baseada em CICD para o desenvolvimento de nossa solução de detecção de ameaças e sua integração perfeita em nossas operações diárias.

Estabelecer um sistema de controle de versão, também conhecido como controle de código-fonte, é um sistema que rastreia as alterações feitas nos arquivos e permite a colaboração entre múltiplos colaboradores. Embora frequentemente associado ao desenvolvimento de software, seu valor vai além dos repositórios de código e desempenha um papel vital em diversos contextos. operações de segurança.

Obtendo controle de versão para detecção de ameaças

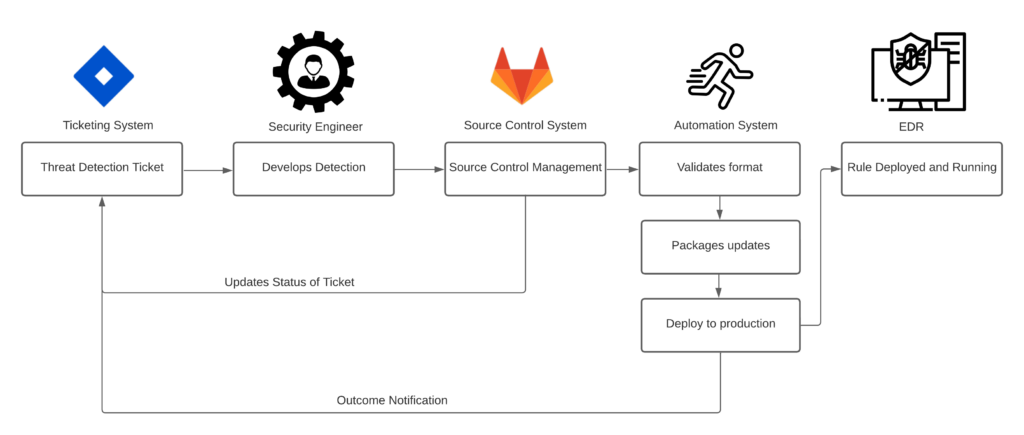

Implementar o controle de versão para detecção de ameaças envolve um fluxo de alto nível e tempo dedicado ao desenvolvimento de integrações para sincronizar nossas tecnologias de forma harmoniosa. Esse processo abrange várias etapas essenciais para se ter um pipeline de detecção com controle de versão eficiente.

Antes de mais nada, tudo começa com um Sistema de Controle de Fonte (SCS)Escolher um SCS adequado, como por exemplo... BitBucket ou GitLabCom base no que já está implementado na sua organização, outros fatores, como escalabilidade, fluxos de trabalho distribuídos e capacidade de integração com as ferramentas de segurança existentes, precisarão ser considerados. Uma vez finalizada essa etapa, é hora de criar um repositório dedicado para armazenar as detecções de ameaças. A partir disso, podem surgir outras iniciativas de desenvolvimento de segurança, como scripts de automação forense, políticas de nuvem ou a manutenção de arquivos de configuração para o seu SIEM. Após a implementação das tecnologias, o foco passa a ser o processo e o fluxo de trabalho para garantir que você e sua equipe estejam seguindo o padrão acordado.

Uma convenção estratégica de nomenclatura para nomes de ramificações é fundamental para padronizar as detecções de ameaças e reduzir a ambiguidade de uma detecção específica. Algumas detecções podem ser um sinal ou uma cadeia de eventos de alta fidelidade que justifica uma maior severidade. Ter padrões para a criação, fusão e implantação de ramificações ajuda a minimizar erros e a manter o processo estabelecido, que deve ser incorporado aos Procedimentos Operacionais Padrão (POPs). Isso, em última análise, estabelece uma base para rastrear alterações e identificar quem as modificou em uma regra de detecção específica. Assim, os membros da equipe podem colaborar para revisar, comentar e sugerir melhorias, a fim de obter melhores resultados ou aprimorar o desempenho da busca. Nenhuma detecção pode ser implantada ou fundida sem as devidas aprovações. É aqui que implementamos um processo de aprovação por múltiplas pessoas. Esse processo estabelecido permite que engenheiros seniores deem a palavra final sobre a adequação de uma detecção. Isso garante o uso da linguagem apropriada, reduz a probabilidade de regras redundantes que outros possam capturar e assegura que a regra foi revisada por dois ou mais profissionais seniores, confirmando sua eficácia. Uma vez concluído o trabalho árduo inicial, o próximo passo é automatizar o processo de implantação para eliminar entradas manuais e reduzir a possibilidade de erros humanos.

A maioria dos SCS possui integrações internas para implementar um fluxo de trabalho de CI/CD. Esses fluxos de trabalho permitem a automação do processo de teste do formato e empacotamento do código a ser implantado de forma sistemática, garantindo que as alterações sejam validadas e sincronizadas com as ferramentas de segurança. Após a aprovação nas fases de teste e validação, os pipelines de CI/CD permitem a implantação automática ou a atualização de regras sempre que alterações forem identificadas no repositório.

Fluxo de Tecnologia

O caminho BigID O sistema de detecção de ameaças implementado pode ser visualizado no diagrama abaixo.

Temos uma lista de ideias e hipóteses de detecção que queremos desenvolver com base em notícias do setor e outras tecnologias de código aberto, como... Sigma. A partir daí, incorporamos essas ideias em nossos sprints para desenvolver, testar e implementar em nosso pipeline de detecção em constante crescimento, utilizando nossas ferramentas gerenciadas com controle de versão e os processos correspondentes. Isso garante que estamos implementando detecções confiáveis e validadas que abrangem múltiplas técnicas de adversários. Após a implementação em nosso sistema EDR, verificamos constantemente se as detecções estão a) funcionando e detectando o que deveriam ou b) não sendo acionadas. Qualquer uma das opções oferece a oportunidade de garantir que estamos implementando assinaturas eficazes para impedir que malware entre em nosso ambiente.

Lições aprendidas

Desde a concepção até a implementação, o maior desafio foi desenvolver o componente de CI/CD do nosso pipeline de detecção de ameaças. Isso proporcionou à nossa equipe uma oportunidade de aprendizado sobre como desenvolver, conectar e sincronizar tecnologias de segurança, aproveitando as tecnologias de CI/CD e, em última análise, nos preparando para nossas iniciativas futuras.

Isso também abriu novas oportunidades e ideias para criar uma abordagem mais eficaz para nossa estratégia de detecção de ameaças. Pretendemos criar um laboratório de detecção de ameaças que abranja não apenas os sistemas operacionais tradicionais, mas também contêineres e sistemas Kubernetes.

Estas são as medidas que a BigID tomou para melhorar a experiência geral. postura de segurança da organização e aumentar a quantidade de regras de detecção que podemos implementar em nossas tecnologias de segurança. Com isso em vigor, podemos operar e colaborar de forma mais eficaz e eficiente para garantir que os sistemas e redes da BigID estejam seguros desde o endpoint até a nuvem.

Leia mais sobre este tópico em nossa postagem no blog sobre ddetecção e resposta de dados.