Imágenes de contenedores de terceros sobrealimentar Kubernetes e implementaciones basadas en contenedores, lo que ahorra a los equipos semanas de configuración. Pero la comodidad tiene un precio: las imágenes obsoletas se convierten rápidamente en riesgos de seguridad. Cada nuevo CVE descubierto en una capa base o dependencia puede convertir la imagen de ayer en el vector de ataque del mañana.

Dado que estas imágenes se basan en múltiples capas y dependencias, a menudo presentan fallas ocultas. Los investigadores siguen descubriendo nuevas Vulnerabilidades y exposiciones comunes (CVE) En sistemas operativos y paquetes de software, y cada imagen obsoleta en uso abre una puerta a los atacantes. No actualizar estas imágenes no solo introduce riesgos, sino que integra vulnerabilidades conocidas directamente en el entorno de la aplicación.

La respuesta no es abandonar las imágenes de terceros: es adoptar una postura de seguridad proactiva.

Con BigID, las empresas pueden descubrir todas las imágenes de contenedores de terceros en uso en su entorno. Esta visibilidad se convierte en la base de una seguridad más robusta, lo que permite a los equipos buscar nuevos CVE, evaluar riesgos, corregir vulnerabilidades e implementar versiones actualizadas con confianza. Las actualizaciones periódicas dejan de ser un mantenimiento tedioso y se convierten en una práctica optimizada y automatizada que protege tanto a las aplicaciones como a los usuarios.

BigID va más allá de lo básico descubrimiento: él clasifica Todo, desde datos estructurados hasta fragmentos de código, ofrece la visibilidad necesaria para ver exactamente dónde se referencian las imágenes de contenedores de terceros y cuándo ponen en riesgo las aplicaciones. Esta información permite a los equipos actuar con rapidez, cerrar brechas de seguridad y mantener la resiliencia.

Conociendo BigID

Esta sección está dedicada a explicar las partes del producto BigID que son relevantes para garantizar el seguimiento de imágenes de contenedores de terceros.

Trabajar con BigID implica este flujo de trabajo general:

- Escanee sus datos – Conectar fuentes de datos y analizar su contenido.

- Ver los resultados del escaneo – Catalogue objetos de datos, hallazgos de datos confidenciales, alertas de riesgo y profundice en los informes.

- Tome medidas sobre sus datos – Remediar datos redundantes, automatizar el cumplimiento, hacer cumplir las políticas de seguridady mucho más.

Escaneos de BigID fuentes de datos estructuradas, semiestructuradas y no estructuradas, clasificando contenido mediante técnicas que van desde expresiones regulares hasta redes neuronales (NER). Los equipos pueden usar clasificadores integrados o definir los suyos propios, lo que garantiza la precisión en todo, desde los más comunes. PII a referencias de imágenes de contenedores.

Con esto es importante aclarar algunos términos:

- Fuente de datos: Una fuente de datos es su repositorio de datos que BigID escanea para brindarle información detallada. BigID puede conectarse a formatos estructurados, semiestructurados y no estructurados.

- Escanear: El escaneo es la función principal de BigID que se conecta a sus fuentes de datos para extraer inteligencia de datos mediante el análisis de la estructura de los datos, el contenido y los metadatos.

- Clasificador: La clasificación es una técnica para identificar y categorizar el contenido de datos por palabras, patrones oracionales y estructuras gramaticales. Un clasificador es una combinación de configuraciones y enfoques que proporciona una clasificación precisa.

- Métodos de clasificación:

- Expresión regular: Las expresiones regulares detectan y clasifican datos al reconocer el patrón de sintaxis de los caracteres de los datos.

- Reconocimiento de entidad nombrada (NER): una técnica avanzada basada en redes neuronales que analiza texto en fuentes de datos no estructurados, identificando datos personales ocultos y categorizando el tipo de contenido.

- DOC: El servicio BigID NER también proporciona clasificadores de documentos (DOC). Estos clasificadores encuentran tipos de documentos en archivos de datos no estructurados. Clasifican diferentes documentos según su contenido. Úselos para encontrar documentos como tarjetas de embarque o CV en fuentes de datos no estructurados.

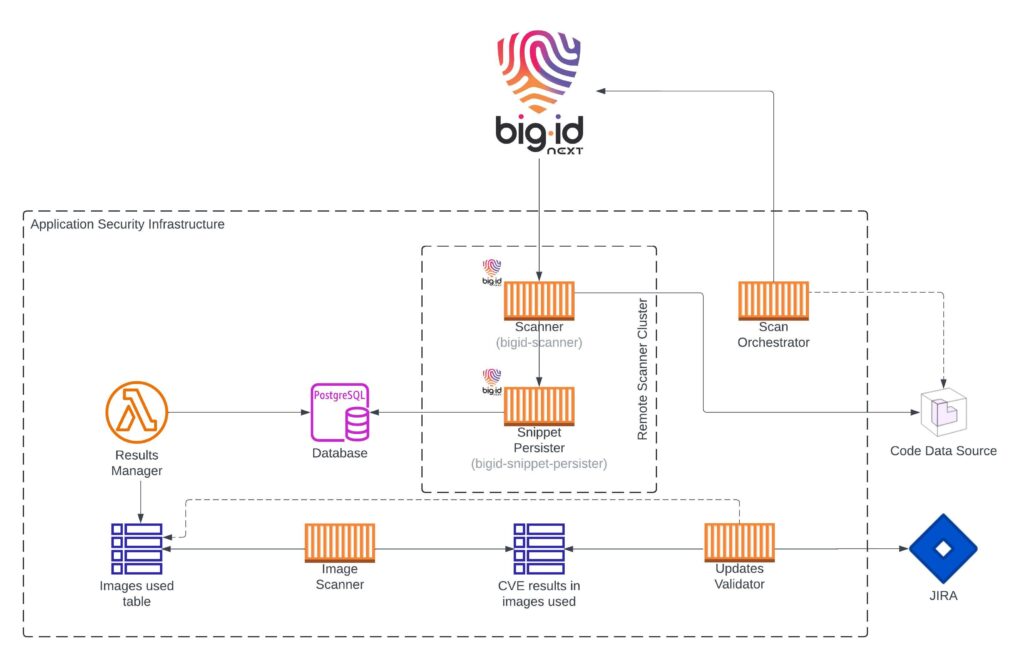

La arquitectura de la solución

Como probablemente ya habrás notado en nuestro artículo anterior sobre Detección de secretos codificados Con BigID, el equipo de seguridad de aplicaciones de BigID se dedica al desarrollo y uso de arquitecturas sin servidor. Dado que BigID es un producto basado en API, la integración con este tipo de implementaciones garantiza la escalabilidad y el mantenimiento de toda la solución. Incluso un flujo de trabajo complejo se puede lograr con esta combinación de tecnologías.

El flujo de trabajo anterior es responsable de garantizar una detección totalmente automatizada de nuevas etiquetas para imágenes de terceros que estén disponibles para su uso.

- El disparador inicial es una notificación enviada al Orquestador de escaneo Se informa del lanzamiento de una nueva versión. Esto iniciará la orquestación de las fuentes de datos y los análisis de BigID, comenzando con la creación de una fuente de datos dedicada a... Fuente de datos del código (Esta fuente de datos es el Sistema de Control de Versiones de BigID) etiqueta correspondiente a esta nueva versión y al escaneo correspondiente. Esta orquestación garantizará que, al final del escaneo, las imágenes referenciadas en el código de BigID se almacenen en la base de datos vinculada a la Fragmento persistente.

- En Gerente de Resultados Luego, el componente obtendrá los resultados, los normalizará y los guardará en una tabla para su posterior procesamiento.

- El siguiente paso en el flujo es escanear estas imágenes con un escáner de análisis de composición de software (de su elección), representado por el Escáner de imágenes – y guardar los resultados.

- Finalmente, el Validador de actualizaciones comprobará si hay versiones más nuevas de las imágenes utilizadas y sus resultados CVE, abriendo tickets de Jira si se encuentran versiones más nuevas con menos CVE.

Habilitación de la búsqueda de imágenes

BigID ofrece la plataforma de clasificación y descubrimiento de datos más avanzada, lo que hace que sea una tarea muy sencilla encontrar referencias de imágenes en archivos de infraestructura como código.

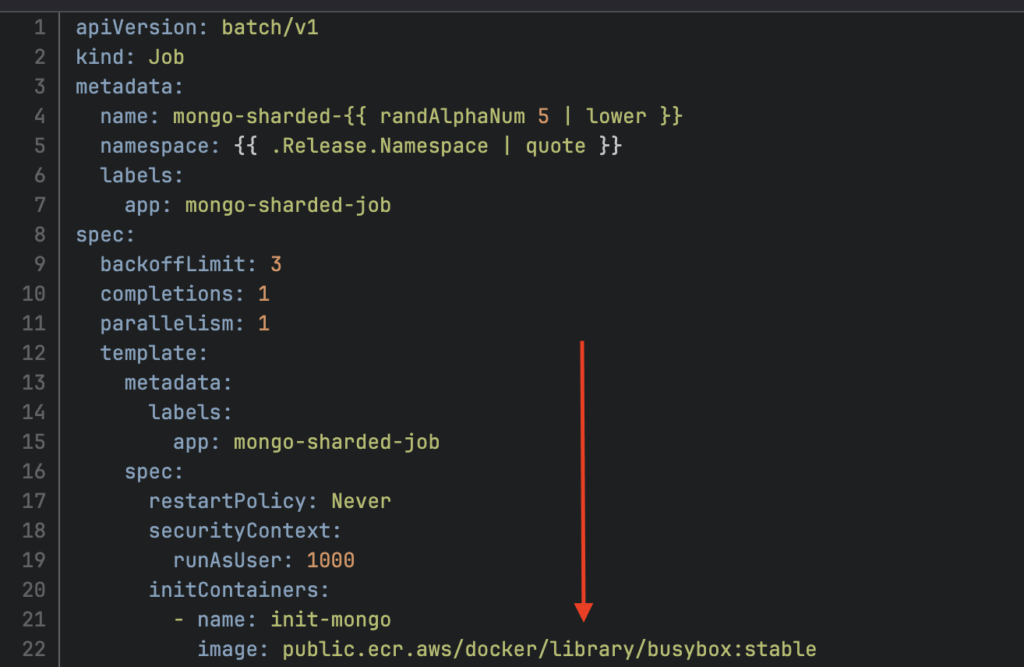

A continuación se muestra un ejemplo de una imagen de referencia que queremos escanear:

El habilitador principal es crear un clasificador personalizado basado en la siguiente expresión regular:

[^\n]{1,200}nombre[^\n]{1,200}\n[^#\n]{1,200}imagen:[ ]*((?:[\w.\-_]+(?::\d+)?\/)?[\w.\-_]+(?:\/[\w.\-_]+)*:[\w.\-_]{1,128})

Al aplicar este clasificador a las etiquetas del sistema de control de versiones orquestado, garantizamos que las imágenes encontradas en la base del código tengan una tasa de falsos positivos de ~0%.

Ajuste del clasificador

¿De qué otra manera puede un archivo de Infraestructura como Código hacer referencia a una imagen?

BigID ajuste del clasificador Permite centrarse en las referencias de imágenes en Infraestructura como Código. Comienza con patrones de expresiones regulares precisos para una alta precisión y luego amplía para detectar casos extremos, utilizando BigID. Clasificación asistida por IA Para eliminar el ruido y reducir los falsos positivos.

Otra faceta de la persistencia de fragmentos de BigID

Originalmente implementamos el Clúster de escáneres remotos y su base de datos asociada para mantener los datos confidenciales dentro de un marco controlado y confiable. En este escenario, sin embargo, la configuración también facilita el acceso a los resultados de búsqueda sin consultar directamente la fuente de datos, lo que proporciona una arquitectura más desacoplada y fácil de mantener.

Convertir el riesgo de seguridad de los contenedores en resiliencia

Las imágenes de contenedores obsoletas son una de las vías más rápidas para que las vulnerabilidades se cuelen en producción. BigID ofrece a los equipos de seguridad y DevOps visibilidad continua, alertas proactivas y flujos de trabajo automatizados para mantener las imágenes seguras, sin frenar la innovación. La comodidad no tiene por qué ir en detrimento de la seguridad.

Para ver BigID en acción, Reserve una demostración 1:1 con nuestros expertos.