En el panorama en constante evolución de la ciberseguridad, las organizaciones se enfrentan a numerosas amenazas que pueden poner en peligro la infraestructura en la nube, los endpoints de los usuarios, los datos confidenciales y las operaciones diarias. Para combatir eficazmente estos riesgos, los equipos de seguridad deben anticiparse a los actores maliciosos mediante el perfeccionamiento e implementación continuos de las detecciones de amenazas. Un aspecto crucial de este proceso es el control de origen de la detección de amenazas, ya que garantiza la integridad, la transparencia y la colaboración de los equipos de operaciones de seguridad.

Anteriormente, dependíamos en gran medida de nuestro conjunto empresarial de tecnologías de seguridad, y depositábamos nuestra confianza en él, al tiempo que incorporábamos manualmente técnicas descubiertas recientemente. Sin embargo, con el continuo... descubrimiento de nuevas técnicas y la expansión de la Marco MITRE ATT&CKSe hizo evidente que era necesario un enfoque más sistemático y automatizado para nuestra estrategia de detección de amenazas. Fue entonces cuando reorientamos nuestro enfoque hacia el desarrollo de un Marco basado en CICD para nuestro desarrollo de detección de amenazas e integrarlo perfectamente en nuestras operaciones diarias.

Establecer un control de código fuente, también conocido como control de versiones, es un sistema que rastrea los cambios en los archivos y permite la colaboración entre múltiples colaboradores. Si bien a menudo se asocia con el desarrollo de software, su valor va más allá de los repositorios de código y desempeña un papel vital en... operaciones de seguridad.

Lograr el control de origen para la detección de amenazas

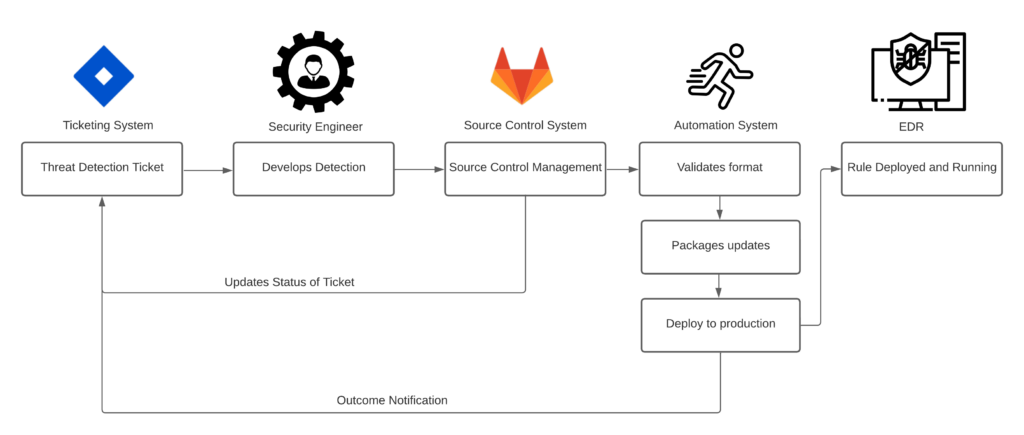

Implementar el control de origen para la detección de amenazas implica un flujo de trabajo de alto nivel y tiempo dedicado al desarrollo de las integraciones para sincronizar nuestras tecnologías de forma armoniosa. Este proceso abarca varios pasos clave para lograr un flujo de detección con control de origen exitoso.

Lo primero y más importante es que todo comienza con una Sistema de control de fuente (SCS). Elegir un SCS adecuado, como BitBucket o GitLab, según la implementación actual de su organización. Se deben considerar factores adicionales como la escalabilidad, los flujos de trabajo distribuidos y las capacidades de integración con las herramientas de seguridad existentes. Una vez finalizado esto, es donde entra en juego la creación de un repositorio dedicado para almacenar las detecciones de amenazas. De esto pueden surgir iniciativas adicionales de desarrollo de seguridad, como scripts de automatización forense, políticas en la nube o el mantenimiento de archivos de configuración para su SIEM. Una vez implementadas las tecnologías, se trata del proceso y el flujo de trabajo para garantizar que usted y su equipo sigan el estándar acordado.

Una convención de nomenclatura estratégica para los nombres de las ramas es fundamental para estandarizar las detecciones de amenazas y reducir la ambigüedad de una detección específica. Algunas detecciones pueden ser una señal o una cadena de eventos de mayor fidelidad que justifica una mayor gravedad. Contar con estándares desde la creación, fusión e implementación de ramas ayuda a minimizar errores y a mantener el proceso establecido, que debe adquirirse en el procedimiento operativo estándar (POE). Esto, en última instancia, establecerá una base para el seguimiento de cambios y determinar quién realizó cambios en una regla de detección específica. Los miembros del equipo pueden colaborar para revisar, comentar y sugerir mejoras para obtener mejores resultados o optimizar el rendimiento de las búsquedas. Sin embargo, ninguna detección puede implementarse ni fusionarse sin las aprobaciones pertinentes. En este caso, empleamos un proceso de aprobación multidisciplinario. Este proceso establecido permite a los ingenieros sénior tener la última palabra sobre la validez de una detección. Esto garantiza el uso de un lenguaje adecuado, reduce la probabilidad de reglas redundantes que otros puedan detectar y garantiza que haya sido revisada por dos o más personas sénior para determinar si se trata de una regla de detección adecuada. Una vez realizado el trabajo pesado, se trata de cómo automatizar el proceso de implementación para que no haya más entradas manuales y se reduzca la cantidad de errores humanos.

La mayoría de los SCS cuentan con integraciones internas para lograr un flujo de trabajo CICD. Estos flujos de trabajo permiten que el proceso de automatización pruebe el formato y empaquete el código para su implementación de forma sistemática. Esto garantiza que los cambios se validen y se sincronicen armoniosamente con las herramientas de seguridad. Una vez que los cambios hayan superado la fase de prueba y validación, al aprovechar las canalizaciones CICD, podemos implementar o actualizar automáticamente las reglas cuando se identifiquen cambios en el repositorio.

Flujo de tecnología

El camino BigID ha implementado un flujo de trabajo de detección de amenazas que se puede mostrar en el diagrama siguiente.

Tenemos un atraso de ideas e hipótesis de detección que queremos desarrollar en base a noticias de la industria y otras tecnologías de código abierto como Sigma. A partir de ahí, incorporamos estas ideas en nuestros sprints para desarrollar, probar e implementar en nuestro creciente flujo de detección, utilizando nuestras herramientas gestionadas con control de origen y los procesos correspondientes. Esto garantizará la implementación de detecciones fiables y validadas que abarcan múltiples técnicas de adversarios. Una vez implementadas en nuestro sistema EDR, comprobamos constantemente que las detecciones a) funcionen y detecten su función prevista o b) no se activen. Cualquiera de estas opciones nos permite asegurar la implementación de firmas eficaces para evitar la entrada de malware en nuestro entorno.

Lecciones aprendidas

Desde la conceptualización hasta la implementación, el mayor desafío fue desarrollar el componente CICD de nuestro flujo de trabajo de detección de amenazas. Esto nos brindó a nuestro equipo la oportunidad de aprender a desarrollar, conectar y sincronizar tecnologías de seguridad aprovechando las tecnologías CICD y, en última instancia, prepararnos para nuestras futuras iniciativas.

Esto también ha generado nuevas oportunidades e ideas para crear un enfoque más eficaz para nuestra estrategia de detección de amenazas. Buscaremos crear un laboratorio de detección de amenazas que cubra los sistemas operativos tradicionales, pero también los contenedores y los sistemas Kubernetes.

Estos son los pasos que BigID ha tomado para mejorar la experiencia general postura de seguridad de la organización y aumentar la cantidad de reglas de detección que podemos implementar en nuestras tecnologías de seguridad. Con esto, podemos operar y colaborar de forma más eficaz y eficiente para garantizar la seguridad de los sistemas y redes de BigID desde el endpoint hasta la nube.

Lea más sobre este tema en nuestra publicación de blog en dDetección y respuesta de datos.